记一次SRC 逻辑漏洞(短信轰炸)

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

发送短信一般都是按条收费的,一旦有了存在短信轰炸漏洞,就可以无限制地调用接口发送短信,对企业造成经济损失。这种漏洞是一种易于发现的漏洞,但也容易被忽视。

可能出现的地方:登录,注册,反馈,活动页面,找回密码等

正题

某网站的注册页面,可以看到有验证码的验证,但你怎么知道验证码能不能绕过呢?准备试一下!

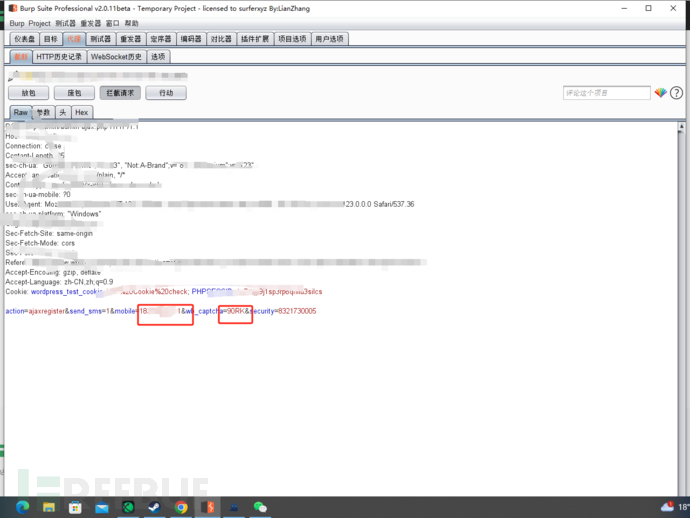

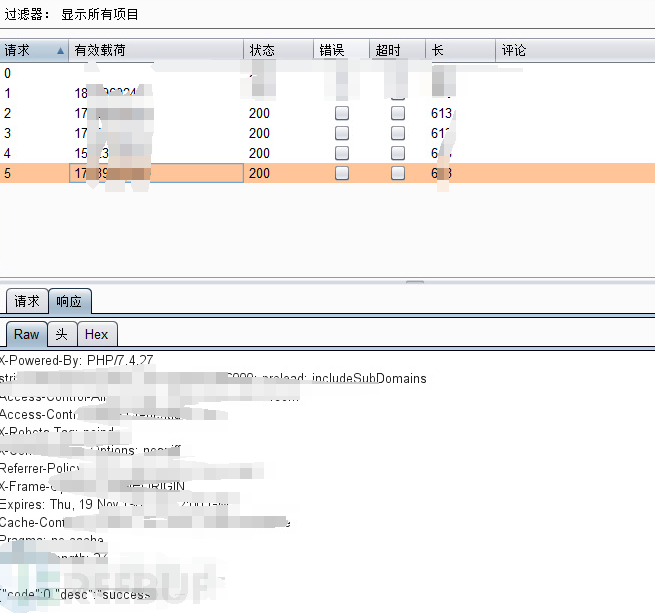

点击注册 burpsuite抓包:

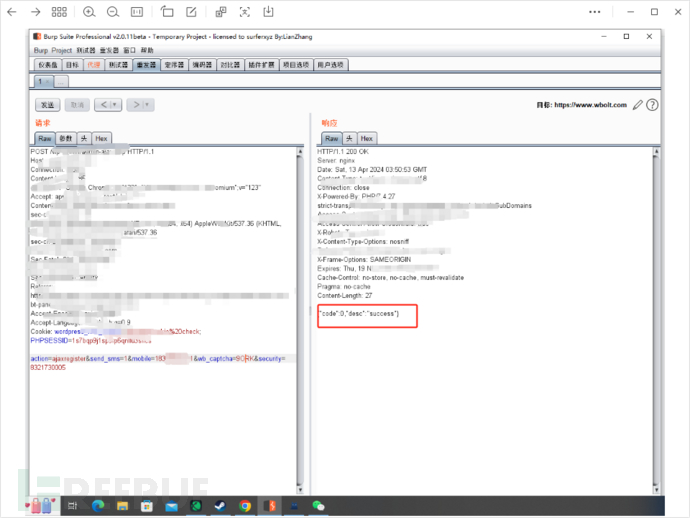

把抓到的包放到Repeater模块:手动测一下验证码能不能绕过去:第一次发生成功

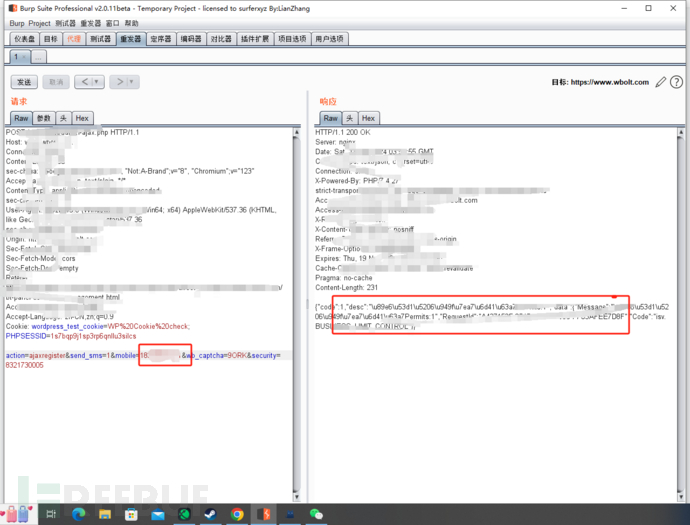

相同号码发送失败

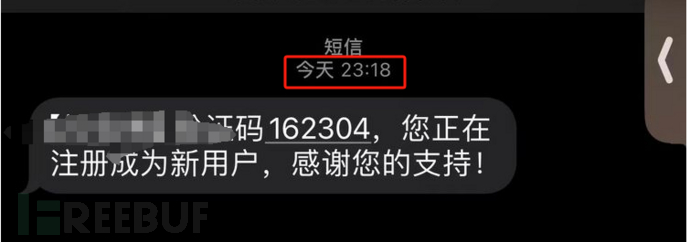

换个号码,再次进行尝试:可以看到成功了

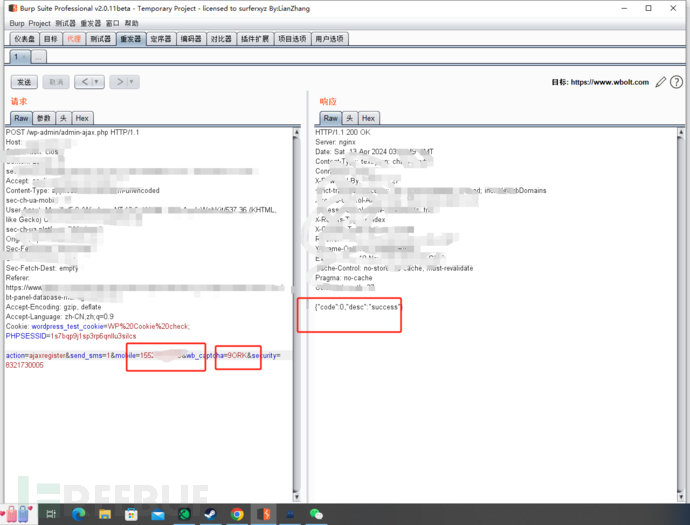

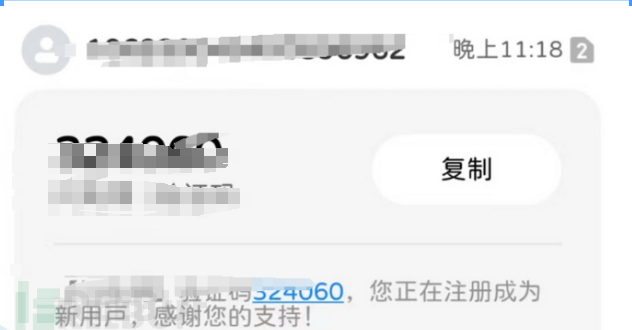

批量跑一批吧那就:进入Intruder模块: 看下结果吧:

看下结果吧:

验证完成。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录