记一次SRC漏洞挖掘中的逻辑漏洞

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

一次src的逻辑漏洞挖掘,修改返回包进入后台,虽然未显示数据,通过拼接js路劲也无法达到危害最大化,但是这个洞吃几顿猪脚饭,还是可以的

一、漏洞挖掘开始

开局一个登录框

没有注册功能,尝试修改登录包,看是否存在逻辑缺陷绕过

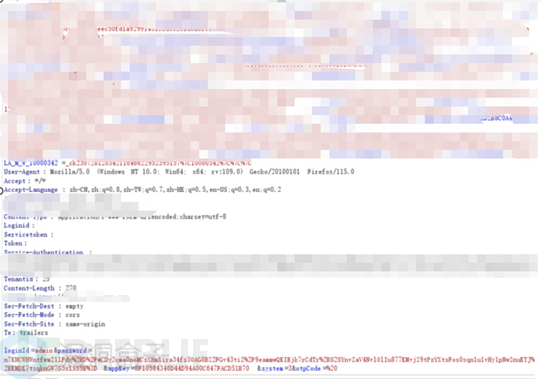

抓取登录包

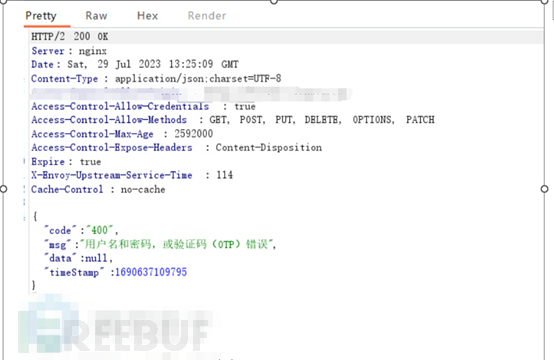

抓取返回包,右键do intercept

将code值修改为200,然后一直放数据包

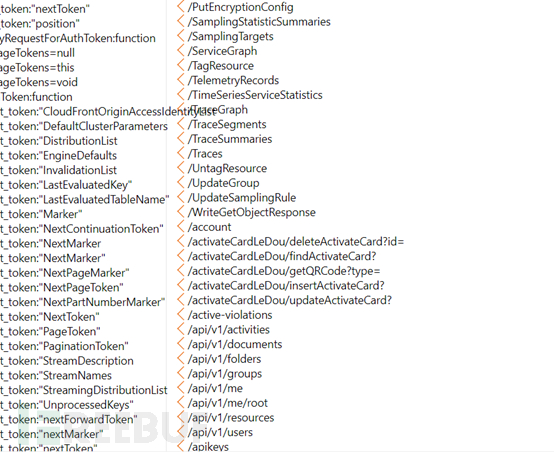

成功进入后台,但是,很明显,没有完全进来,因为数据不是很全。但不要慌,前台findsomething插件帮我们识别了很多js路径,我们一一拼接访问

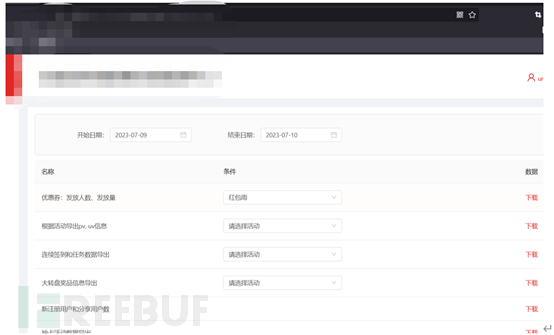

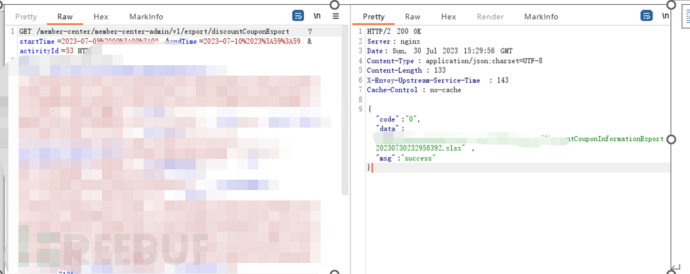

拼接出第一个:/dataDownLoad

可以点击下载

第二处:/data/user/newMember

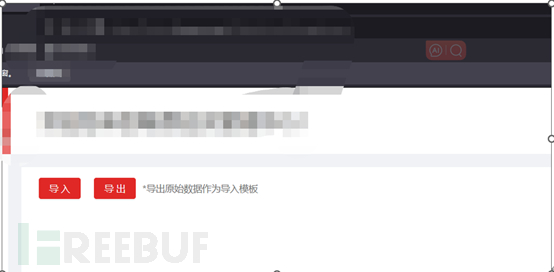

第三处:/data/storeMessageImport

第四处:/data/user/repeat

后续还有很多,不在进行一一拼接

虽然没拼接出很严重那种危害,但是通过这个漏洞,获得赏金200块,美滋滋

二、结语

有时候通过逻辑缺陷进后台没有数据时,不妨尝试拼接一下那些js路径,说不定,拼接一下就有意想不到的结果显示。最后祝师傅们天天爆高危

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录