漏洞复现|shiro--CVE-2022-32532

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

漏洞复现|shiro--CVE-2022-32532

一,漏洞介绍

Apache Shiro 是一个强大且易用的 Java 安全框架,通过它可以执行身份验证、授权、密码和会话管理。使用 Shiro 的易用 API,您可以快速、轻松地保护任何应用程序 —— 从最小的移动应用程序到最大的 WEB 和企业应用程序。

2022年6月29日,Apache官方披露Apache Shiro权限绕过漏洞(CVE-2022-32532),当Apache Shiro中使用RegexRequestMatcher进行权限配置,且正则表达式中携带"."时,未经授权的远程攻击者可通过构造恶意数据包绕过身份认证,导致配置的权限验证失效。

二,环境配置

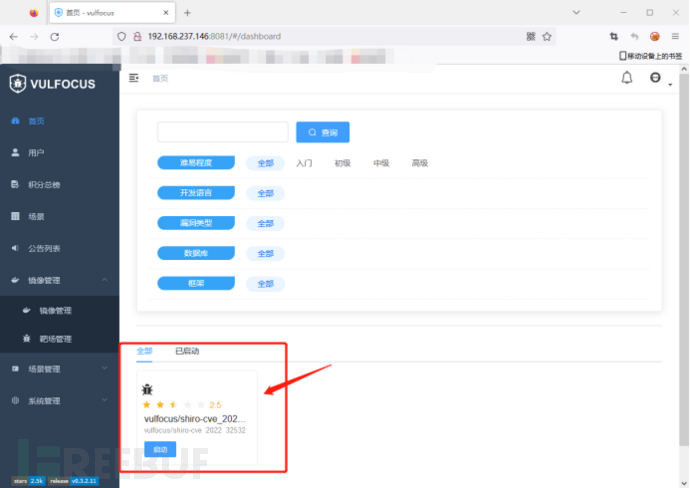

这里使用本人本地搭建的vulfocus靶场进行复现

打开环境

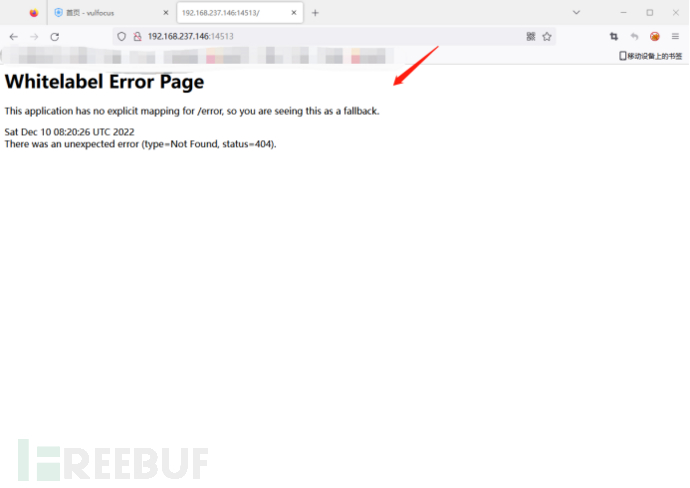

访问IP+端口即可进入靶场环境

成功进入环境

三,漏洞复现

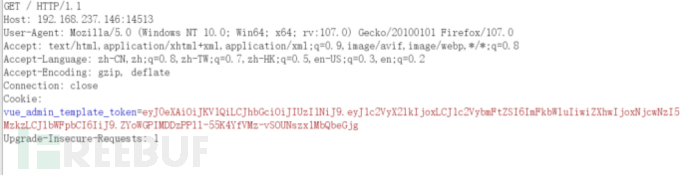

这里访问网页的同时进行抓包查看

1. 原抓包数据包

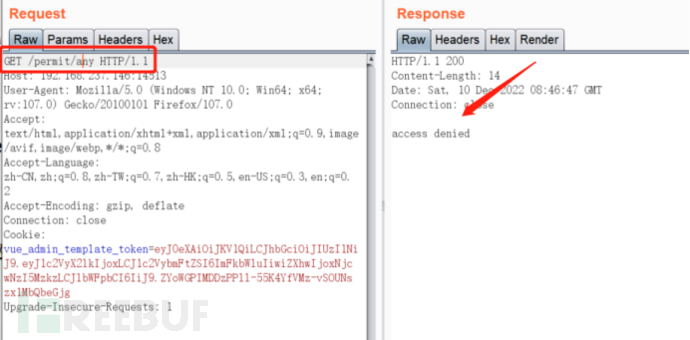

2. GET方式查看/permit/any

访问被拒绝

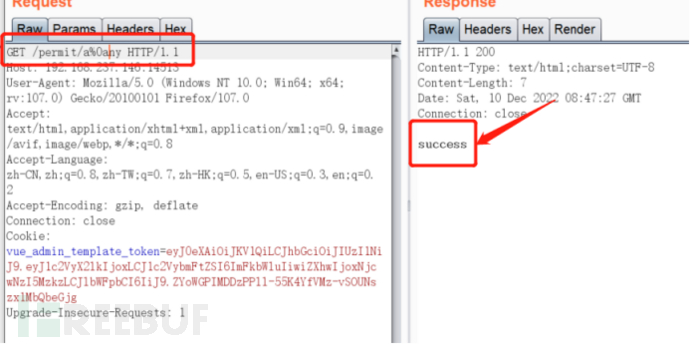

3. 使用%0a进行权限绕过

修改GET方式请求的值,尝试进行权限绕过

成功访问

四,漏洞原理

根据java正则表达式的特点,在正则表达式中元字符.是匹配除换行符之外的任何单个字符。在新增Pattern.DOTALL模式后,正则表达式.就可以匹配任何字符包括换行符。这个漏洞就是利用.构造换行符进行权限绕过。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录