施耐德ControlExpert绕过PLC仿真器和项目认证过程漏洞:CVE-2020-28211

Schneider Electric EcoStruxure Control Expert(前称Unity Pro)是法国施耐德电气(Schneider Electric)公司的一套用于Schneider Electric逻辑控制器产品的编程软件。该软件的V14.1以下的版本存在一个不正确的授权漏洞-CVE-2020-28211,可导致项目的身份验证被绕过。

Part1 漏洞状态

| 漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

| 有 | 有 | 有 | 无 |

Part2 漏洞描述

EcoStruxure Control Expert上存在不正确的授权漏洞,当使用调试器或其他方法覆盖内存时,该漏洞可能导致绕过身份验证。

| 漏洞名称 | 绕过PLC仿真器和项目认证过程漏洞 |

| CVE编号 | CVE-2020-28211 |

| 漏洞类型 | 绕过身份验证 |

| 漏洞等级 | 7.8 高危 |

| 公开状态 | 公开 |

| 时间线 | 2020-11-05 - 分配 CVE2020-11-08 - 公开发布 |

| 影响范围 | Schneider Electric EcoStruxure Control Expert version <= v14.1 |

| 复现环境 | Windows 10Schneider Electric EcoStruxure Control Expert v14.1 |

Part3 漏洞复现

- 安装Schneider Electric EcoStruxure Control Expert v14.1

- 启动Control Expert 14.1

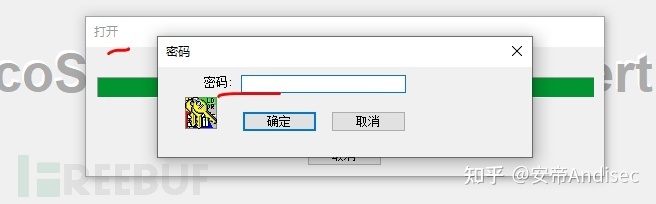

新建任意项目并添加密码(这里我们先暂时设置hellovuleye):

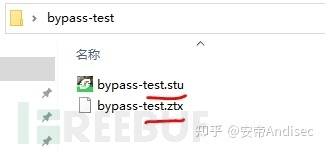

无需其他操作,直接保存项目到任意目录下:

项目生成两个文件 **.stu **.ztx其中stu是主要工程文件,双击打开就会提示输入密码。

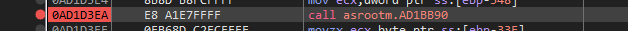

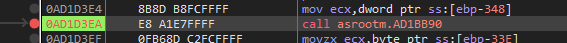

这里我们使用xdbg附加进程。然后在 关键函数位置下断点。

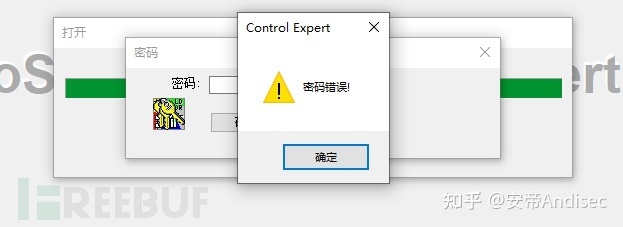

输入任意错误密码我这里输入9个6 (666666666

)然后点击确定。

断点断下,我们不做任何处理,直接运行。

提示密码错误。再次输入9个6->确定。断点再次断下,我们进行内存覆盖,F9执行。

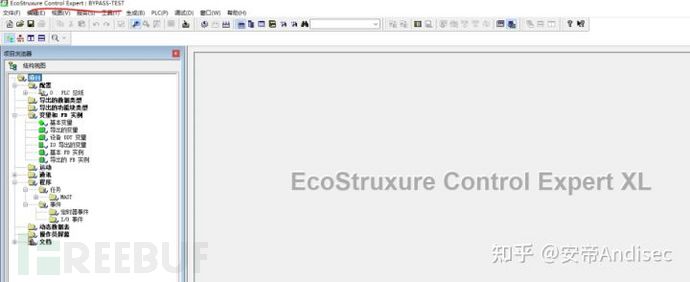

项目被打开。

复现成功!

Part4 漏洞细节

此漏洞出现的原因是最终验证身份的关键点只是一个函数的返回值,很容易被绕过,如果使用一些加密方式来加密工程文件,首先验证密码,然后通过密码解密工程,这样就不容易被绕过。

Part5 修复缓解建议

1. 软件升级至最新版本。

2. 安装主机卫士,开启实时防护。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录