越权——靶场操作记录

越权漏洞越权分为两种:一种为水平越权,一种为垂直越权。

水平越权:指同权限之间能相互修改或查看对方的资料(比如:同为用户 用户A可以查看用户B的资料)

垂直越权:指低权限用户能够修改或查看高权限用户的资料(比如:用户组A能够拥有管理组B的权限)

进入靶场

此处提供注册(不能提供注册的利用信息收集)

先注册两个账号 用户1:twalone 用户2: twalone1

先进行两个号的水平越权

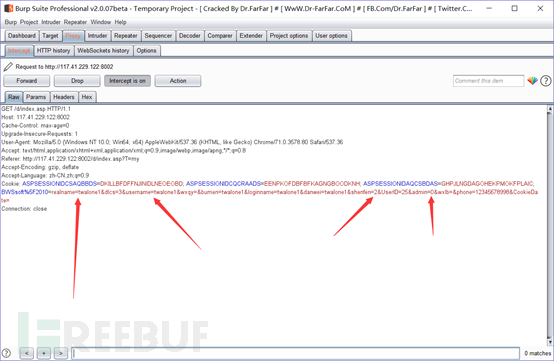

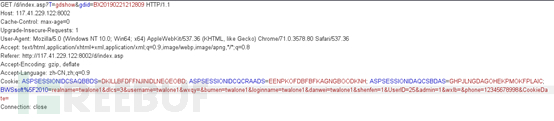

使用BurpSuite抓包 配置好BurpSuite 在此页面F5刷新后

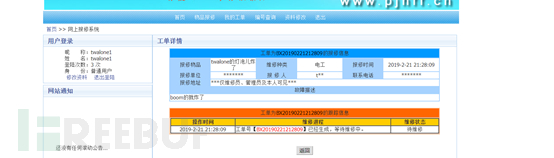

查看twalone账号报修的信息

抓到的包

这里twalone 的信息就能看到了 这里就达到了水平越权

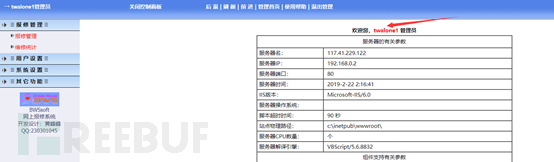

既然能水平越权,而且刚刚抓到的包里面有admin的值尝试修改其值最后发现当shenfen=1能进入管理界面

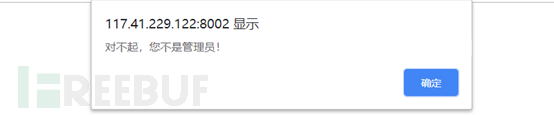

点击后台管理提示不是管理 又继续尝试

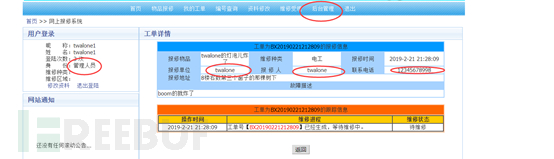

当发现admin=1和shenfen=1时 这时服务器会认为当前账号为管理员账号 可以进入管理界面

管理界面就出来了 这里是垂直越权

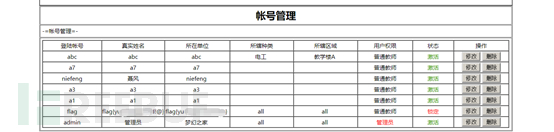

发现有用户组是不是就想干点啥,没错就是添加用户而且还是是管理员权限的。

通过改包成功添加twalone2管理员账号 登录twalone2

越权漏洞到此结束 有不足的地方请各位大佬多多指教。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐