今年年初,ASEC分析团队发布了一份关于Magniber恶意软件的研究报告,并详细阐述了Magniber开发者用来传播勒索软件时所使用的漏洞变化情况。

自2019年9月23日起,Magniber开发者用于传播勒索软件时所使用的漏洞CVE-2019-1367在应用了紧急安全补丁(1903版本)的系统中已经无法正常被利用了。对此,开发者将最新漏洞改为了CVE-2020-0968,扩大了感染目标范围。除此之外,由于微软在2020年1月14日开始不再为Windows 7操作系统提供支持,因此针对漏洞CVE-2020-0968的安全更新补丁(于2020年4月15日发布)将无法应用于Windows 7。接下来,我们一起看一看漏洞利用的具体变化。

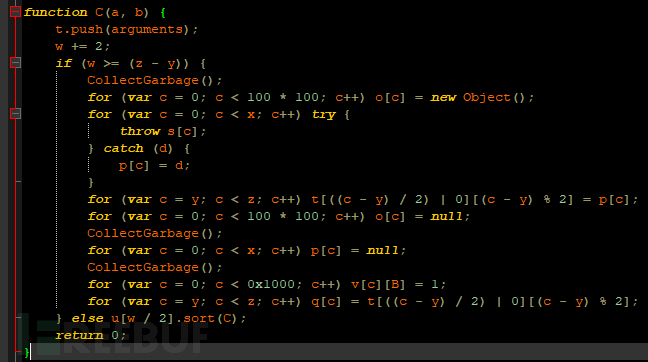

下图显示的是漏洞CVE-2019-1367的PoC代码:

下图显示的是Magniber(修改之前)针对漏洞CVE-2019-1367的利用代码:

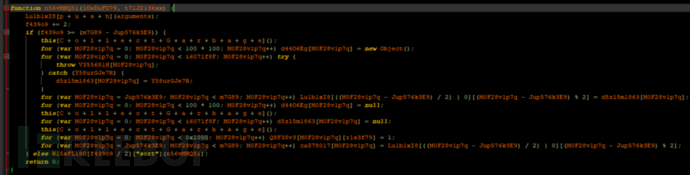

下图显示的是漏洞CVE-2020-0968的部分UAF代码:

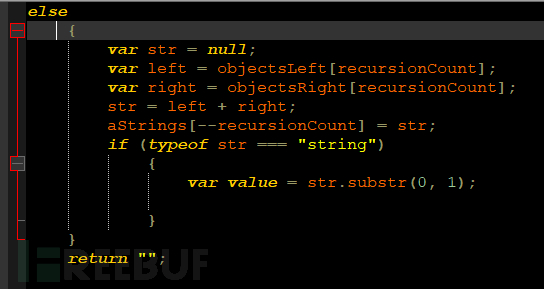

下图中橙色方框标记的是Magniber的代码修改部分:

在对漏洞PoC代码和传播恶意软件所使用的漏洞脚本进行比对的过程中,研究人员发现变量名中存在卷积,但没有发现代码中的更改。这两个漏洞很相似,因为它们都使用了jscript.dll中的用后释放漏洞(UAF),但正则表达式对象指针泄漏的方法有所不同。CVE-2020-0968漏洞的指针泄露后所采用的方法跟CVE-2019-1367的不同,V3在检测这两个漏洞时,基于的是针对jscript.dll漏洞的基于行为的检测方式,这种检测功能已经部署到了2020年12月17日发布的V3版本。

Magniber的开发人员不仅试图更改用于传播脚本的漏洞,还试图应用各种更改来绕过基于行为的V3检测。下表显示了Magniber开发者用来注入Magniber勒索软件的API调用序列的更改流程:

日期 | 用于注入的API |

3月9日 | OpenProcess -> WriteProcessMemory -> SetThreadContext -> ResumeThread |

4月10日 | ZwCreateSection -> ZwMapViewOfSection -> RtlMoveMemory -> ZwMapViewOfSection -> ZwUnMapViewOfSection -> ZwCreateThreadEx -> GetThreadContext -> SetThreadContext -> ZwResumeThread |

4月29日 | ZwCreateSection -> ZwMapViewOfSection -> RtlMoveMemory -> ZwMapViewOfSection -> ZwCreateThreadEx |

5月6日 | NtCreateSection -> NtMapViewOfSection -> RtlMoveMemory -> RtlCreateUserThread |

5月7日 | OpenProcess -> VirtualAllocEx -> WriteProcessMemory -> NtCreateThreadEx -> GetThreadContext -> SetThreadContext -> NtResumeThread |

5月19日 | NtCreateSection -> NtMapViewOfSection -> RtlMoveMemory -> NtMapViewOfSection -> NtCreateThreadEx -> GetThreadContext -> SetThreadContext -> NtResumeThread |

6月9日 | OpenProcess -> DuplicateHandle -> VirtualAllocEx -> WriteProcessMemory -> RtlCreateUserThread |

6月10日 | Distribution ceased (until June 25th) |

6月26日(目前) | NtCreateSection -> NtMapViewOfSection -> NtMapViewOfSection -> NtCreateThreadEx -> NtGetContextThread -> NtSetContextThread ->NtResumeThread |

自6月下旬以来,开发人员没有更改API调用顺序,但在调用注入API时,他们应用了一种称为“Heaven’s Gate”的技术。“Heaven’s Gate”技术是恶意软件用来绕过反恶意软件用户够钩子的方法。比如说,如果攻击者分配SysCall索引,并直接调用KiFastSystemCall,而不是通过正常的API调用来绕过反恶意软件所挂钩的特定API,则这种情况可视为“Heaven’s Gate”攻击。

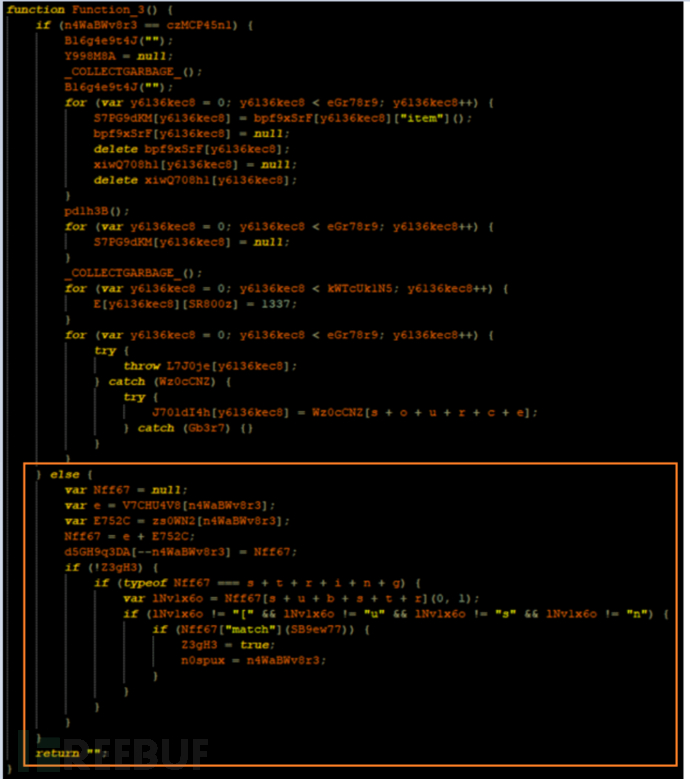

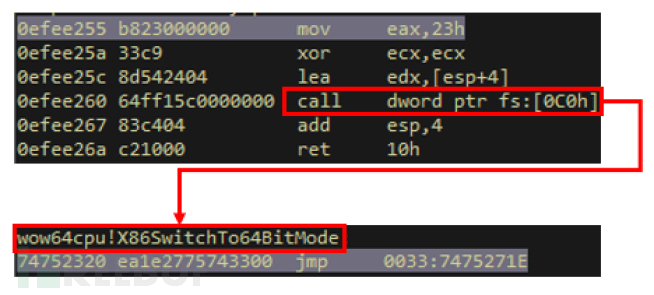

Magniber目前正在通过Internet Explorer进行分发,而且许多普通用户使用的是x64环境。Magniber的Shellcode在Internet Explorer 32位进程中通过“Heaven’s Gate”技术调用NtOpenProcess API的步骤如下:

Magniber的Shellcode不以常规方式调用NtopenProcess API,而实直接向参数发送SysCall索引(0x23),并调用fs:[C0]area(Wow64保留此功能)。当WOW64环境的32位进程调用fs:[C0]区域时,便会调用wow64cpu.dll的X86SwitchTo64BitMode。由于Magniber的Shellcode使用了“Heaven’s Gate”技术直接从32位进程(Internet Explorer)调用64位API,因此很难通过常见钩子来检测API调用。

下图显示的是“Heaven’s Gate”技术的操作流程:

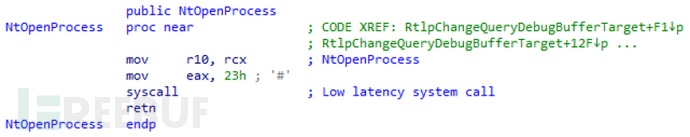

下面给出的是NtOpenProcess SysCall索引:

V3使用了TrueEyes(Ahnlab的内部无文件检测模块)来检测相关漏洞以及“Heaven’s Gate”技术。这两个检测功能已于2020年12月17日分发到了所有V3用户,而且该漏洞以及Magniber用来绕过钩子的注入技术可以在通过V3的行为引擎加密之前被预先检测并阻止执行。

行为检测

– Malware/MDP.Exploit.M3036 – Malware/MDP.Exploit.M3417 – Malware/MDP.Exploit.M3431