简要:

GitLab 是一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,并在此基础上搭建起来的web服务,是DevOPS持久交付中工具的首选。

一

漏洞编号:

CVE-2020-25104

影响版本号:

eramba c2.8.1

e2.19.3以及之前的企业版

漏洞时间:

2020-09-03

漏洞原理简述:

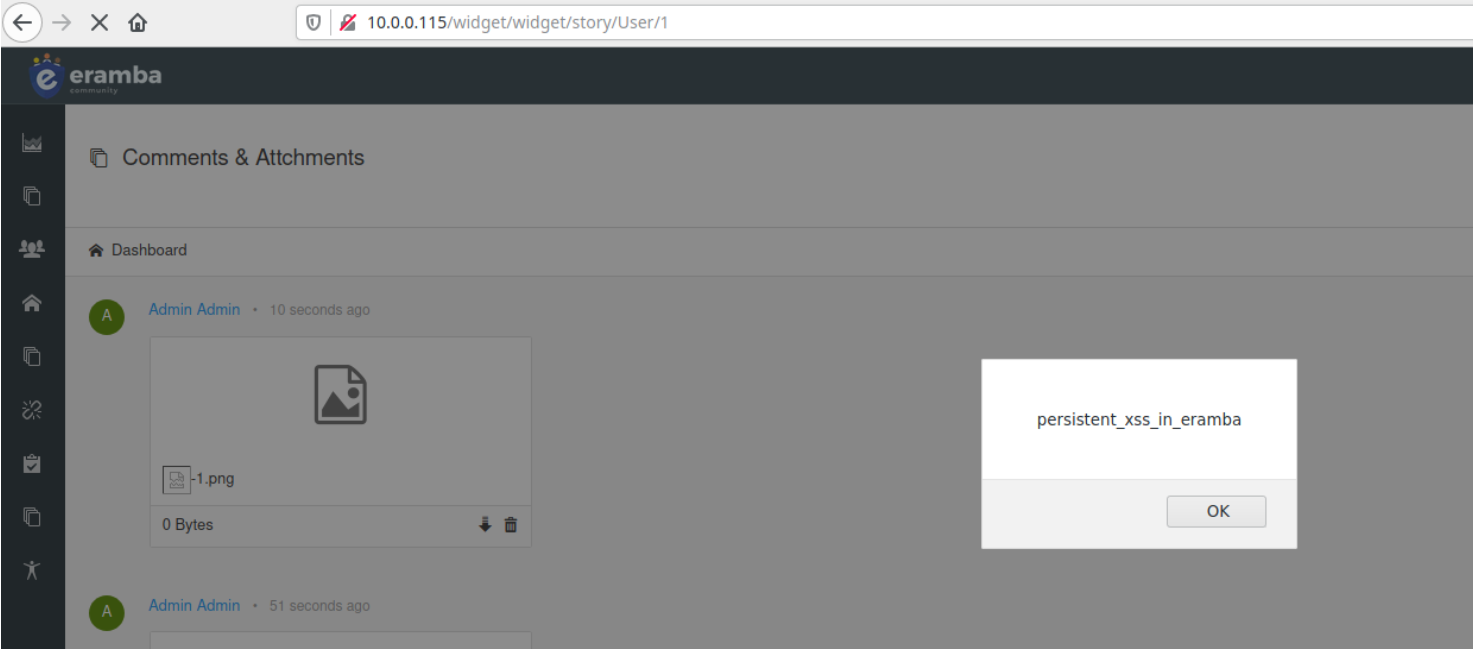

通过附件文件名造成存储型XSS跨站脚本攻击。

漏洞利用:

Wihtin eramba几乎可以添加任何附件。通过的文件名,有可能利用eramba中的存储型跨站点脚本漏洞。

例如admin用户(id为1)的文件,通过在eramba中将附件名命名为<img src=x onerror=alert('persistent_xss_in_eramba'')>.png。通过访问/widget/widget/story/User/1时将执行XSS跨站点脚本语句。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-25104

二

漏洞编号

CVE-2020-25105

影响版本号:

eramba c2.8.1

e2.19.3以及之前的企业版

漏洞时间:

2020-09-03

漏洞原理简述:

弱密码重置机制,该机制允许暴力破解密码重置令牌。

漏洞利用:

密码重置令牌由一下代码实现

public function createHash() {

return sha1(date('mdY').rand(3000000,3999999).'mX5yxO1w');

}这里唯一的随机部分是rand(3000000,3999999),使用rand不会生成加密的安全值,但是,由于每天(date(‘mdY’))不需要对RNG进行任何攻击,由于调用rand导致输出范围为(3000000,3999999),因此只有一百万种可能的密码重置令牌,只需要在一天中跑出来即可。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-25105

三

漏洞编号

CVE-2020-13284

影响版本号:

GitLab 13.1.10

GitLab 13.2.8以及13.3.4之前的版本

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab中的错误授权。

漏洞利用:

使用过时的CI令牌进行API授权,只需要有老令牌即可进行授权API。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13284

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13284.json

四

漏洞编号

CVE-2020-13287

影响版本号:

GitLab 13.1.10

GitLab 13.2.8以及13.3.4之前的版本

漏洞时间:

2020-09-14

漏洞简述:

GitLab信息公开查看。

漏洞利用:

普通人员可以垂直越权访问机密文件(无细节)。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13287

https://hackerone.com/reports/919468

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13287.json

五

漏洞编号

CVE-2020-13289

影响版本号:

GitLab 13.1.10

GitLab 13.2.8以及13.3.4之前的版本

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab错误身份验证。

漏洞利用:

在某些情况下,激活双因素验证时,可能会接受无效的用户名登录。

参考链接:

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13289.json

https://nvd.nist.gov/vuln/detail/CVE-2020-13289

六

漏洞编号

CVE-2020-13299

影响版本号:

GitLab 13.1.10

GitLab 13.2.8以及13.3.4之前的版本

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab中会话过期时间不足。

漏洞利用:

撤销功能没有所有的会话令牌,所以可以重新使用它来获得有效的会话。

参考链接:

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13299.json

https://nvd.nist.gov/vuln/detail/CVE-2020-13299

https://hackerone.com/reports/896225

七

漏洞编号

CVE-2020-13300

影响版本号:

GitLab>=13.3 <13.3.4的版本

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab不正当授权。

漏洞利用:

在授权中容易发生未经授权用户同意的OAuth授权作用域更改。

参考链接:

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13300.json

https://nvd.nist.gov/vuln/detail/CVE-2020-13300

https://hackerone.com/reports/884766

八

漏洞编号

CVE-2020-13316

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab不正当授权。

漏洞利用:

GitLab未验证部署令牌,并且允许通过git命令访问禁用的存储库。

参考链接:

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13316.json

https://nvd.nist.gov/vuln/detail/CVE-2020-13316

https://hackerone.com/reports/884174

九

漏洞编号

CVE-2020-13318

影响版本号:

GitLab >=12.6 <13.0.12

GitLab >=13.1 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab不正当授权。

漏洞利用:

GitLab EKS集成易受到跨账户继承角色的攻击。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13318

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13318.json

十

漏洞编号

CVE-2020-13311

影响版本号:

GitLab 13.1.10

GitLab 13.2.8以及13.3.4之前的版本

漏洞时间:

2020-09-14(实际上6月前就有上报了)

漏洞原理简述:

Wiki无法正确处理页面路径,导致任何人可以通过用户界面访问Wiki功能界面。

漏洞利用:

当~在Wiki页面标题中使用时,我们~在Wiki存储库中创建目录并将页面存储在该目录中,但在某些情况下~扩展为GitLab用户的主目录/var/opt/gitlab,导致可以直接访问,无法删除页面以及编辑页面。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13311

https://gitlab.com/gitlab-org/gitlab/-/issues/208682

十一

漏洞编号

CVE-2020-13312

影响版本号:

GitLab >=7.7 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab身份验证尝试不当限制。

漏洞利用:

GitLab OAuth端点易受到通过特点参数的暴力破解。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13312

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13312.json

十二

漏洞编号

CVE-2020-13313

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab不正当授权。

漏洞利用:

由于缺乏授权控制,未经授权的项目维护人员可以编辑子徽章。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13313

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13313.json

十三

漏洞编号

CVE-2020-13314

影响版本号:

GitLab >=7.1 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab输入验证不正确。

漏洞利用:

GitLab Omniauth端点允许恶意用户在错误信息中提交了要显示给用户的内容。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13314

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13314.json

十四

漏洞编号

CVE-2020-13317

影响版本号:

GitLab >=12.6 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab访问控制不当。

漏洞利用:

GraphQL api中认证不充分,允许维护者删除存储库。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13317

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13317.json

十五

漏洞编号

CVE-2020-13297

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab身份验证不正确。

漏洞利用:

当启用双因素身份验证时,恶意用户可以通过向API端点发送特点查询来绕过限制。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13297

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13297.json

十六

漏洞编号

CVE-2020-13298

影响版本号:

GitLab >=13.3 <13.3.4

GitLab >=13.2 <13.2.8

GitLab >=13.1 <13.1.10

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab信息公开。

漏洞利用:

Conan软件包上传功能未正确验证所提供的参数,导致文件泄露。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13298

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13298.json

十七

漏洞编号

Cve-2020-13301

影响版本号:

GitLab >=12.10 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

在GitLab中网页生成期间导致XSS跨站点脚本漏洞。

漏洞利用:

GitLab独立页面上存储型XSS漏洞。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13301

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13301.json

十八

漏洞编号

CVE-2020-13302

影响版本号:

GitLab >=7.11 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab身份验证错误。

漏洞利用:

在某些情况下,GitLab无法正确撤销用户会话,并允许恶意用户使用旧密码访问用户账户。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13302

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13302.json

十九

漏洞编号

CVE-2020-13304

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab身份验证错误。

漏洞利用:

在GitLab中生成了相同的双因素身份验证密码,导致攻击者在特定条件下保持访问权限。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13304

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13304.json

二十

漏洞编号

CVE-2020-13305

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-15

漏洞原理简述:

GitLab身份验证错误。

漏洞利用:

GitLab没有使项目中删除用户时使用的邀请链接生效。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13305

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13305.json

二十一

漏洞编号

CVE-2020-13306

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab没有限制分配资源。

漏洞利用:

由于缺乏速率限制,GitLab Webhook功能可以导致拒绝服务攻击。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13306

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13306.json

二十二

漏洞编号

CVE-2020-13309

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab服务器端请求伪造(ssrf)。

漏洞利用:

GitLab通过存储库镜像功能进行盲SSRF攻击。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13309

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13309.json

二十三

漏洞编号

CVE-2020-13310

影响版本号:

GitLab >=1.0 <13.1.3

GitLab >=13.2 <13.2.3

GitLab >=13.3 <13.3.1

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab异常情况处理不当。

漏洞利用:

通过发送格式错误的查询,导致GitLab runner进程崩溃,从而导致拒绝服务。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13310

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13310.json

二十四

漏洞编号

CVE-2020-13315

影响版本号:

GitLab >=11.4 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-14

漏洞原理简述:

GitLab输入验证不正确。

漏洞利用:

配置文件活动页没有限制用户可以请求的结果数量,导致拒绝服务。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13315

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13315.json

二十五

漏洞编号

CVE-2020-13303

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-15

漏洞原理简述:

GitLab不正当授权。

漏洞利用:

由于权限验证不正确,未经授权的用户可以访问公共项目中的专用存储库。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13303

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13303.json

二十六

漏洞编号

CVE-2020-13307

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-15

漏洞原理简述:

GitLab会话固定。

漏洞利用:

当激活允许恶意用户保持其访问权限的双因素身份验证时,GitLab没有取消当前用户会话。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13307

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13307.json

二十七

漏洞编号

CVE-2020-13308

影响版本号:

GitLab >=1.0 <13.1.10

GitLab >=13.2 <13.2.8

GitLab >=13.3 <13.3.4

漏洞时间:

2020-09-15

漏洞原理简述:

GitLab脆弱性。

漏洞利用:

未启用双因素身份验证的用户可以被邀请到具有双因素身份验证的项目中,从而禁止访问GitLab。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-13308

https://gitlab.com/gitlab-org/cves/-/blob/master/2020/CVE-2020-13308.json