SRC挖掘利器:ARL(Asset Reconnaissance Lighthouse)资产侦察灯塔...

今天在漏洞盒子闲逛时候,发现了他们发布了一个资产收集的工具。

猥琐一笑,这就是我要的。刚好对象淘汰了个笔记本,开始安装。我这篇安装文章,我给你写到极致的细致。

工具GITHUB地址:https://github.com/TophantTechnology/ARL

安装过程

Docker 启动

拉取镜像

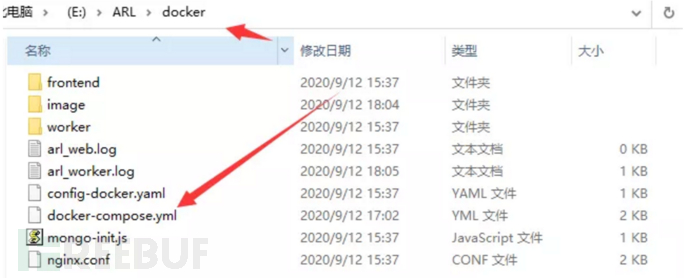

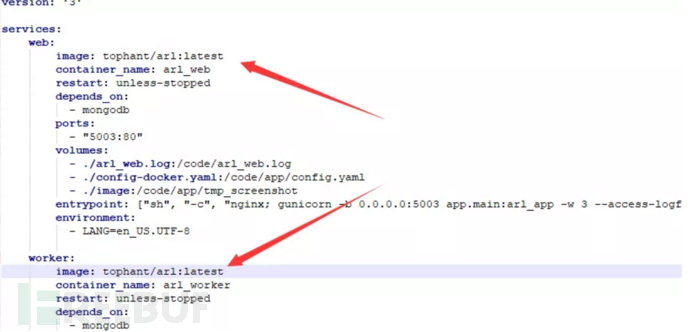

docker pull tophant/arl修改docker/docker-compose.yml中services web image 和 services worker image 对应的镜像地址。

git clone https://github.com/TophantTechnology/ARL

cd ARL/docker/

docker-compose up -d

这里我踩了坑,人家写的很清楚修改git下来的文件里的docker/docker-compose.yml,结果我没看清,自己写了一个yml死活起不来,然后仔细看了人家的文档才恍然大悟(被自己气死)。

打开这个文件后,写入

然后访问本机的5003端口即可,我的机子访问80端口不行,所以直接访问的5003,你们应该直接访问127.0.0.1就可以了

默认用户名密码admin/arlpass

然后开始了,日常的网上摸鱼系列

希望各位一套流程下来纵享丝滑~

转自公众号:渗透云笔记

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐