安全研究人员分析了用于工业控制系统(ICS)的、流行的远程访问解决方案,发现了多个可致未经身份认证的攻击者执行任意代码和入侵环境的漏洞。

这些漏洞存在于虚拟私有网络(VPN)实现中,攻击者可以通过连接现场设备和可编程逻辑控制器(PLC)利用这些漏洞造成物理损坏。

在发现并报告了Moxa EDR-G902和EDR-G903系列路由器(5.4及之前版本)中的一个超危漏洞(CVE-2020-14511)之后,Claroty研究团队发现来自Secomea和HMS Networks的产品同样存在严重漏洞,攻击者可利用这些漏洞在未经身份认证的情况下获取内部网络的完全访问权限。

Claroty是网络安全领域的一家软件公司,专注于保护工业控制网络。

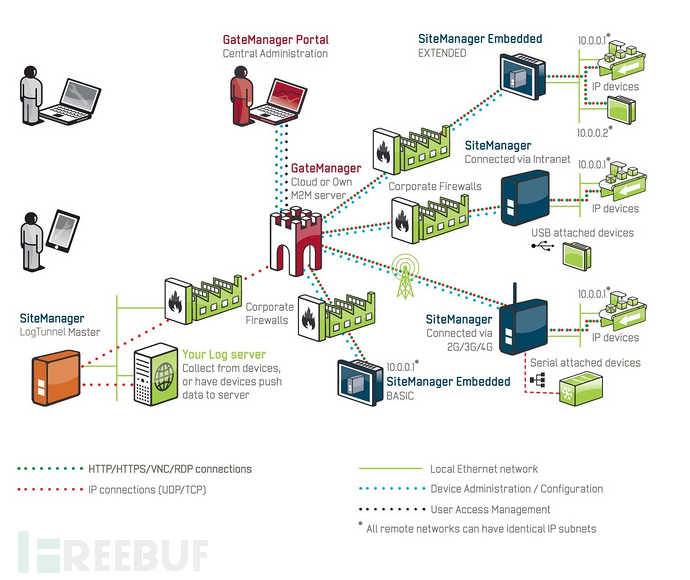

远程访问服务器,如Secomea GateManager,管理来自本地网络之外的安全连接。它们都是关键资产,获取了这些资产的访问权限,攻击者就可查看内部流量和访问该网络上的主机。

下图显示远程访问解决方案在ICS环境中的工作方式。

来源:Secomea

Claroty的研究人员Sharon Brizinov和Tal Keren在Secomea GateManager中发现多个安全漏洞,其中之一编号为CVE-2020-14500,严重等级被评为超危。

该漏洞源于对来自客户端的某些HTTP请求头的错误处理。攻击者可未经身份认证利用该漏洞。

“如果成功开展,这样的攻击可导致全面的安全入侵,攻击者可获取客户内部网络的完全访问权限,以及解密流经该VPN的所有流量的能力。”

Claroty创建了PoC exploit代码,演示利用该漏洞获取root访问权限是可能的,并准备了一个正在进行攻击的视频。

Secomea在2020年5月收到了关于该漏洞及其严重程度的报告,并在2020年7月发布了补丁。强烈建议使用GateManager的组织优先应用该补丁。

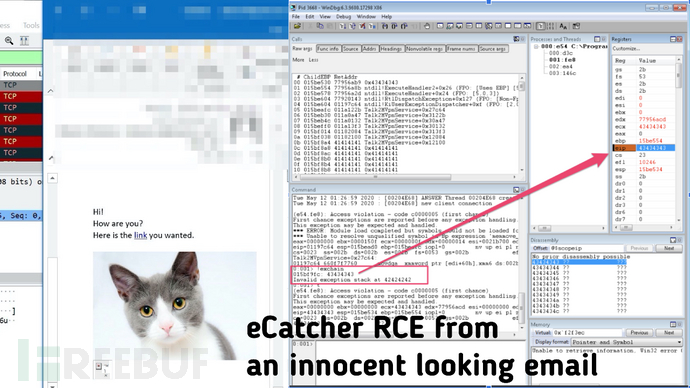

可导致远程代码执行的另一个漏洞被发现存在于eWon VPN中。eWon是来自HMS Networks的一款产品,允许远程客户端使用eCatcher专有VPN客户端与其连接。

Brizinov发现,eCatcher中的一个安全漏洞可导致未经身份认证的远程代码执行。该漏洞编号为CVE-2020-14498,可通过访问恶意网站或打开含有特定HTML元素的特制电子邮件被触发。

在Claroty演示的一个场景中,攻击者可以向目标发送钓鱼邮件,以触发该漏洞,获取对该受限制的网络的访问权限。

HMS Networks于5月12日收到关于该漏洞的通知,并在7月14日推出了一个补丁。

Claroty警告称,威胁行为者,尤其是高级威胁行为者,越来越关注操作技术(OT)系统。边缘设备是通向ICS和关键目标区域的直接大门。