一、漏洞概要

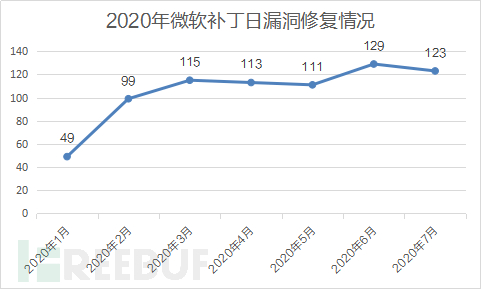

2020年7月14日(北京时间),微软发布2020年7月份安全更新,共发布了123个CVE的补丁程序,涵盖了DNS、RDP Client、Internet Explorer(IE)、Office、Microsoft Edge等众多组件和软件。

在漏洞安全等级方面,有20个被微软官方标记为“Critical”,103个被标记为“Importent”;在漏洞类型方面,有32个远程代码执行漏洞,2个拒绝服务漏洞,64个权限提升漏洞以及18个信息泄露漏洞。

二、漏洞数据分析

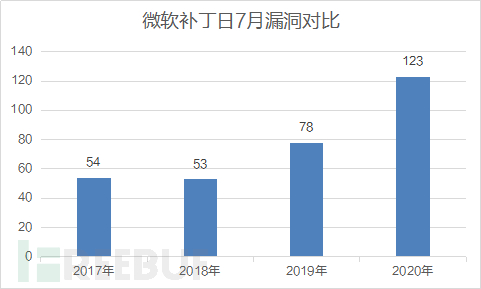

对历年7月微软补丁日发布漏洞补丁数进行统计对比(如下图),可以看出呈逐年增长趋势,尤其是今年数量已超过2017年和2018年的总和。

而且微软在2020年已经连续5个月发布110个以上的CVE补丁程序,这是微软有史以来连续发布CVE安全补丁数量最多的一年。

深信服安全研究团队依据漏洞重要性和影响力进行筛选,对下述漏洞做重点说明。

三、漏洞分析

CVE-2020-1147,.NET Framework, SharePoint Server以及Visual Studio 远程代码执行漏洞。该漏洞主要是由于不受信任的XML文件进行解析时,会调用Data.ReadXml函数,而该函数的处理方式会导致一个反序列化问题,最终会导致远程代码执行。该漏洞影响范围较广,且利用方式较为简单,需要引起重视,不要轻易打开不安全的XML文件,且尽快安装针对此漏洞的安全更新补丁。

CVE-2020-1350,Windows DNS Server远程代码执行漏洞。该漏洞主要是因为整数溢出导致了堆缓冲区的溢出,最终实现远程代码执行。在计算要分配的缓冲区长度时,可以恶意构造Singer Name的长度造成缓冲区长度变成0xFFFF来触发溢出。整体评估该漏洞利用难度较小,需要引起重视。

CVE-2020-1374,Windows Remote Desktop Client远程代码执行漏洞。该漏洞仍然是一个整数溢出漏洞,主要原因是由于进行缓冲区分配时,没有对信息处理的一个关键结构的某个字段的取值进行严格验证,造成分配了一个较小的缓冲区。该漏洞至少有2种利用场景,攻击者可以伪造一个RDP Server,诱骗用户进行RDP连接实现攻击;或者攻击者使用类似ARP毒化的方式进行网络流量转移,强制目标client连接RDP Server,实现漏洞利用。

CVE-2020-1403,VBScript Engine远程代码执行漏洞。相比之前,本月的VBScript Engine的漏洞相对较少,但仍需引起重视。该漏洞为类型混淆漏洞,最终可以实现远程代码执行。在基于Web的攻击场景中,攻击者可能拥有一个通过Internet Explorer利用此漏洞的特制网站,然后诱使用户查看该网站。攻击者还可能在承载IE呈现引擎的应用程序或Microsoft Office文档中嵌入标记为“初始化安全”的ActiveX控件。攻击者还可能利用受感染的网站以及接受或托管用户提供的内容或广告的网站,而这些网站可能包含可以利用此漏洞的特制内容。

四、影响范围

|

CVE编号 |

受影响版本 |

|

CVE-2020-1147 |

.NET Core 2.1, 3.1 Microsoft .NET Framework 2.0, 3.0 Service Pack 2(Windows Server 2008 System Service Pack2) Microsoft .NET Framework 3.5(Windows 8.1, Windows Server 2012, Windows Server 2012 R2) Microsoft .NET Framework 3.5 AND 4.6.2/4.7/4.7.1/4.7.2(Windows 10 Version 1607, Windows Server 2016) Microsoft .NET Framework 3.5 AND 4.6/4.6.1/4.6.2(Windows 10) Microsoft .NET Framework 3.5 AND 4.7.1/4.7.2(Windows 10 Version 1709) Microsoft .NET Framework 3.5 AND 4.7.2(Windows 10 Version 1803, 1809, Windows Server 2019) Microsoft .NET Framework 3.5 AND 4.8(Windows 10 Version 1809, 1903, 1909, 2004, Windows Server 2019) Microsoft .NET Framework 3.5.1(Windows 7 SP1) Microsoft .NET Framework 4.5.2(Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2) Microsoft .NET Framework 4.6(Windows Server 2008 SP2) Microsoft .NET Framework 4.6/4.6.1/4.6.2/4.7/4.7.1/4.7.2(Windows 7 SP1, Windows 8.1, Windows Server 2008 R2 SP1, Windows Server 2012) Microsoft .NET Framework 4.8(Windows 10 Version 1803, 1709, 1607, Windows Server 2016, Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2) Microsoft SharePoint Enterprise Server 2013 Service Pack 1, 2016 Microsoft SharePoint Server 2010 Service Pack 2, 2019 Microsoft Visual Studio 2017 version 15.9 (includes 15.0 - 15.8) Microsoft Visual Studio 2019 version 16.0 Microsoft Visual Studio 2019 version 16.4 (includes 16.0 - 16.3) Microsoft Visual Studio 2019 version 16.6 (includes 16.0 - 16.5) |

|

CVE-2020-1350 |

Windows Server, version 1803,1903,1909,2004(Server Core Installation) Windows Server 2019,2016 Windows Server 2012,2012 R2 Windows Server 2008 Service Pack 2 Windows Server 2008 R2 Systems Service Pack 1 |

|

CVE-2020-1374 |

Windows 10 Version 1607,1709,1803,1809,1903,1909,2004 Windows 10 Windows 8.1 Windows 7 Service Pack 1 Windows Server, version 1803,1903,1909,2004(Server Core Installation) Windows Server 2019,2016 Windows Server 2012,2012 R2 Windows Server 2008 Service Pack 2 Windows Server 2008 R2 Systems Service Pack 1 |

|

CVE-2020-1403 |

IE 11: Windows 10 Version 2004, 1803, 1809, 1909, 1709, 1903 Windows 10 Windows Server 2012, 2012 R2, 2016, 2019 Windows 7 Service Pack1 Windows 8.1 IE 9: Windows Server 2008 Service Pack2 |

五、修复建议

官方更新补丁:

微软官方已更新受影响软件的安全补丁,用户可根据不同版本系统下载安装对应的安全补丁,安全更新链接如下:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1147

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1350

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1374

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1403

临时缓解措施:

通过注册表编辑器,限制tcp包的长度

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters DWORD = TcpReceivePacketSize Value = 0xFF00

重启DNS服务生效。

六、参考链接

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1147

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1350

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1374

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1403

七、时间轴

2020/7/14 微软官网发布漏洞安全公告

2020/7/15 深信服千里目安全实验室发布安全更新通告