如何使用LEAKEY轻松检测和验证目标服务泄露的敏感凭证

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于LEAKEY

LEAKEY是一款功能强大的Bash脚本,该脚本能够检测和验证目标服务中意外泄露的敏感凭证,以帮助广大研究人员检测目标服务的数据安全状况。值得一提的是,LEAKEY支持高度自定义开发,能够轻松添加要检测的新服务。

LEAKEY主要针对的是渗透测试和红队活动中涉及到的API令牌和密钥,对于漏洞Hunter来说,该工具也同样可以提供有效的帮助。

LEAKEY使用了一个基于JSON的签名文件,文件路径为“~/.leakey/signatures.json”。LEAKEY可以通过这个签名文件来加载新的服务或检测列表,如果你想要添加更多的检测目标或服务,可以直接将其追加到signatures.json文件中即可。

工具要求

jq

工具安装

curl安装

curl https://raw.githubusercontent.com/rohsec/LEAKEY/master/install.sh -o leaky_install.sh && chmod +x leaky_install.sh && bash leaky_install.sh

源码安装

广大研究人员还可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/rohsec/LEAKEY.git

然后切换到项目目录中,执行工具安装脚本即可:

cd LEAKEY ./ install.sh

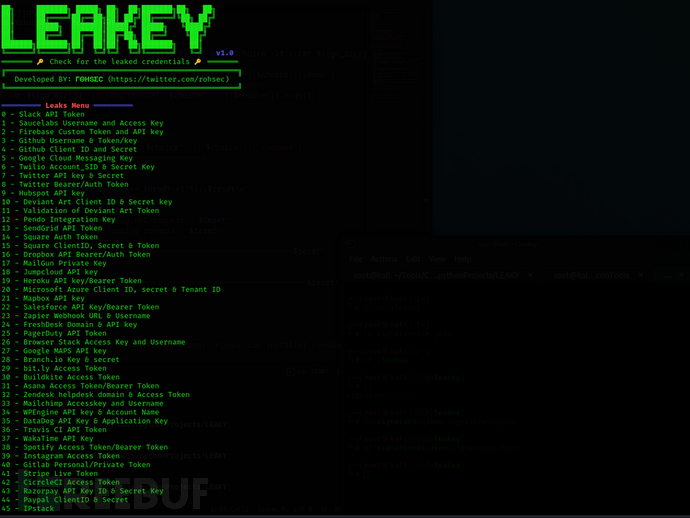

工具运行

工具安装完成之后,我们就可以直接在命令行终端中运行下列命令来执行LEAKEY:

leaky

添加新的检测

LEAKEY支持的所有检测都在签名文件signatures.json中定义了,如需添加新的检测目标或服务,可以直接按照下列数据格式在签名文件signatures.json中追加新的目标:

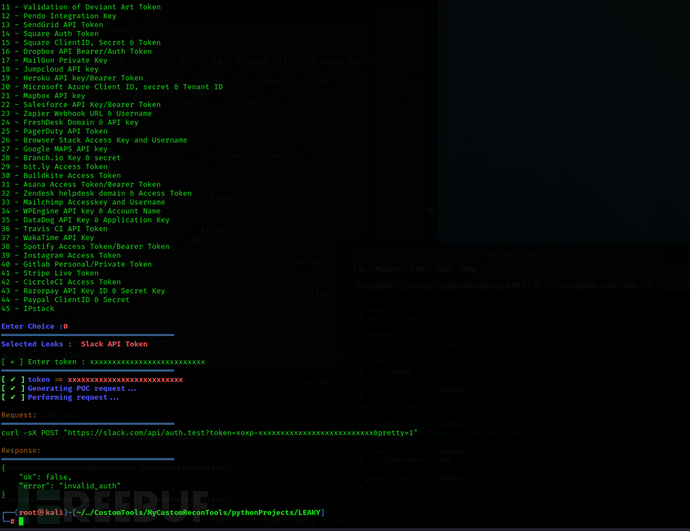

{

"id": 0,

"name": "Slack API Token",

"args": [

"token"

],

"command": "curl -sX POST \"https://slack.com/api/auth.test?token=xoxp-$token&pretty=1\""

}工具运行截图

项目地址

LEAKEY:【GitHub传送门】

参考资料

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录