本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于Electron_shell

Electron_shell是一款功能强大且隐蔽性极强的远程访问红队工具,该工具基于JavaScript语言开发,专为红队研究人员设计,可以利用Electron的功能来实现命令注入,并实现了其他的远程控制方法。

现在,越来越多的桌面应用程序选择使用Electron框架来开发,即利用Chrome的“审查”功能或通过Node.js调用“审查”功能。在该工具中,我们对“审查”功能的实现进行了分析,并开发出了一种针对Electron程序的自动化渗透方法。

Electron_shell通过与命令控制C2服务器建立连接,可以实现简单的远程控制。

功能介绍

1、支持目前主流的操作系统:macOS、Linux、Windows;

2、几乎支持所有基于Electron开发的桌面应用程序,例如QQ、Microsoft Team、Discord、GitHub Desktop、淘宝直播、VScode等。

3、所有的操作都通过注入的程序执行,一般使用受信程序;

4、通过零信任沙箱实现应用程序绕过网络访问控制策略;

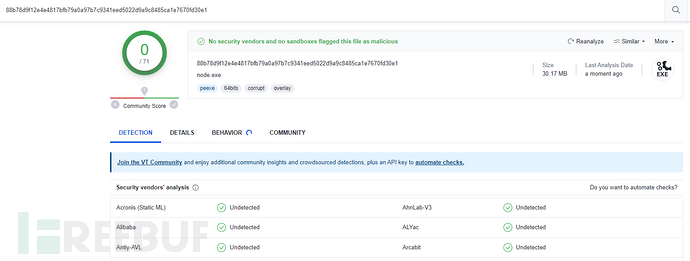

5、支持绕过下列反病毒软件:Windows Defender、Avast、火绒、360、腾讯管家、VirusTotal;

工具下载

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/djerryz/electron_shell.git

工具使用

C2服务器配置

首先,我们需要部署一台服务器,并获取一个公共IP地址。

然后执行下列命令:

nc -lvnp 8899

生成植入物

首先,我们需要根据实际情况修改项目中的build.config:

injected_app:需要注入的目标Electron应用程序;

c2:设置C2服务器的c2_Public IP地址和c2_netcat端口号;

接下来,执行下列命令构建代码,并将其封装成一个可执行的应用程序:

node build.js

最后,将其发送给目标用户,此时就能够获取到Electron_shell(Shell)了。

反病毒产品检测结果

许可证协议

本项目的开发与发布遵循GPLv3开源许可证协议。

项目地址

Electron_shell:【GitHub传送门】

参考资料

https://en.wik1pedia.org/wiki/List_of_software_using_Electron