如何使用Associated-Threat-Analyzer检测跟Web应用程序相关的恶意IPv4地...

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于Associated-Threat-Analyzer

Associated-Threat-Analyzer是一款功能强大的恶意地址检测工具,该工具基于Python 3开发,可以使用本地恶意域名列表和IPv4地址列表来帮助广大研究人员检测与自己Web应用程序相关的恶意IPv4地址或域名。

默认恶意IP和域名数据源

BlackBook:【传送门】

IPSum:【传送门】

工具要求

Python 3.x

Docker(可选)

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。如果你想使用Docker的话,则选择配置好Docker环境。

Git源码安装

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/OsmanKandemir/associated-threat-analyzer.git

然后切换到项目目录中,使用pip3工具和项目提供的requirements.txt文件安装该工具所需的其他依赖组件:

cd associated-threat-analyzer pip3 install -r requirements.txt

Dockerfile安装

我们还可以在一个Docker容器中运行Associated-Threat-Analyzer,但我们首先要构建一个Dockerfile。

需要注意的是,如果你想要运行一个Docker容器,我们建议使用研究人员自己的恶意IP和域名列表,因为容器可能无法在Docker镜像中更新默认的恶意IP和域名列表。

docker build -t osmankandemir/threatanalyzer . docker run osmankandemir/threatanalyzer -d target-web.com

DockerHub安装

docker pull osmankandemir/threatanalyzer docker run osmankandemir/threatanalyzer -d target-web.com

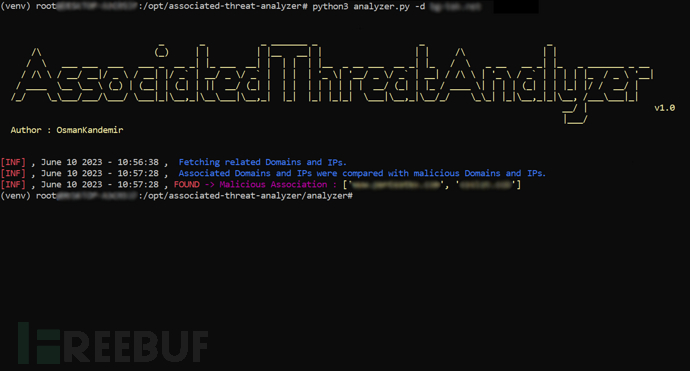

工具使用

python3 analyzer.py -d target-web.com

工具参数选项

-d DOMAIN , --domain DOMAIN 输入要检测的目标地址,例如--domain target-web1.com; -t DOMAINSFILE, --DomainsFile 设置要匹配的恶意域名地址列表,例如:-t SampleMaliciousDomains.txt -i IPSFILE, --IPsFile 设置要匹配的恶意IP地址列表,例如:-i SampleMaliciousIPs.txt; -o JSON, --json JSON 以JSON格式输出数据,例如:--json;

工具运行截图

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

Associated-Threat-Analyzer:【GitHub传送门】

参考资料

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录