本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0X00历史由来

ARK软件是由于免杀的对抗越来越激烈的情况延伸的产物;我们知道API在免杀的占比是越来越重要的,为啥呢?这还要谈到免杀的调用上来,南城师傅告诉我现在的免杀API调用流程是WinAPI===>NativeAPI===>Syscall/int===>MSR_LSTAR===>Ring0====>SSDT;为了规避现在的杀软在敏感函数和Ring3层面的查杀,大家开始在Ring0级的层面寻找绕过杀软的方法,于是RootKit这种层面的病毒就开始出现了。魔高一尺,道高一丈,就在这样的大环境下,像类似于火绒剑这样的ARK软件就开始出现了,我们可以使用它们自带的一些功能去对目标主机做应急防御的工作,和对病毒的研究!

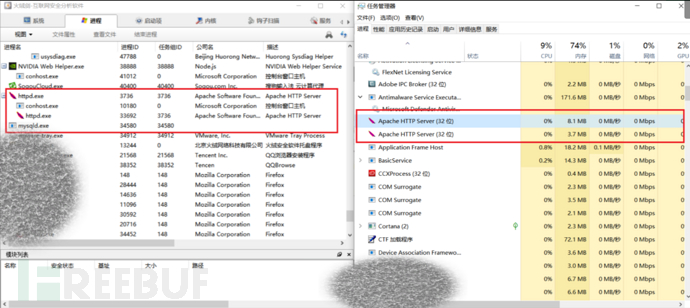

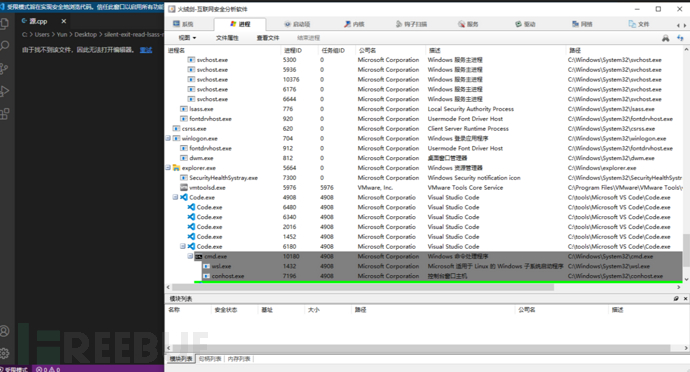

这时可能有人迫不及待的打开火绒剑和任务管理器查看进程,但是他们发现有的任务进程任务管理器看不见,但是火绒剑却可以看见?对比如下图所示:

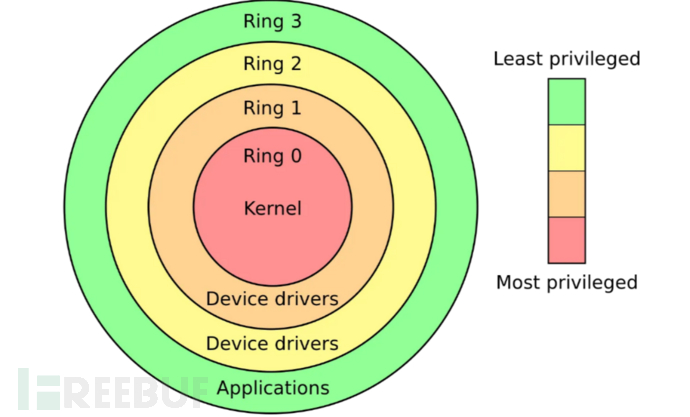

答:这就是RootKit的妙用了,我们知道为了系统的稳定性,Inter的CPU将等级分为四个级别:Ring0~Ring3;Windows只是用其中的两个级别Ring0和Ring3;Ring0只给操作系统使用;因此使用Ring0权限的ARK软件的权限是要比任务管理器的权限大的多;下图是Ring0~Ring3的权限示意图:

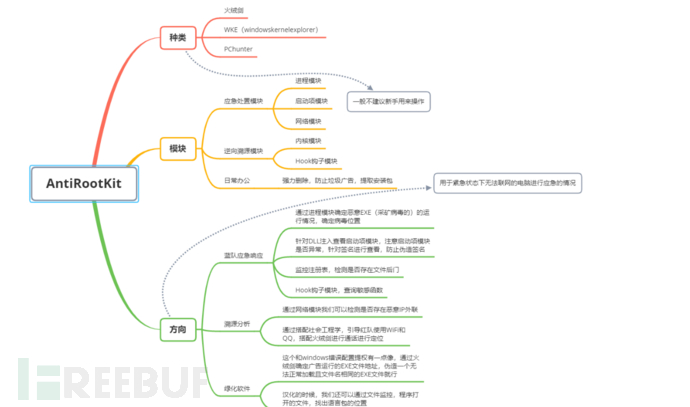

0X01浅谈ARK

通过上图,我们可以把ARK软件的用处分为蓝队应急响;应溯源分析;绿化软件三个大的方面,那么就由我带大家看看!

首先我们需要一款ARK软件,我这里的用火绒剑来演示的;下面是三款ARK的区别和不同,大家按需选择。

| ARK软件 | 功能性 | 实用性 | 下载 |

|---|---|---|---|

| 火绒剑 | 较全面 | 中文,使用方便 | 火绒官网 |

| WKE | 全面 | 英文,使用不便 | GitHub开源 |

| PChunter | 全面 | 中文,版本不兼容 | 安芯网盾官网 |

0X02蓝队应急响应

杀软拦截Rootkit的最有效方法并不是在内核层面进行对抗,而是基于用户层的拦截。任何驱动程序想要加载到内核中都必然要经过用户层,而用户层的拦截又刚好是最稳定,且相对较容易实现的,因此在用户层进行适当的监控是非常必要的;并且大多数攻击者都会使用RootKit进行隐藏,使用得人工使用ARK软件去防御和检测!

检测恶意EXE文件

通过进程模块确定恶意EXE(采矿病毒的)的运行情况,确定病毒位置!使用方法非常简单,只需要点击火绒剑的系统模块,后开启监控按钮即可,并点击可疑的EXE文件进行进程查看和确定恶意EXE文件的存储地址,这种方法适用于简单的静态免杀的挖矿病毒......

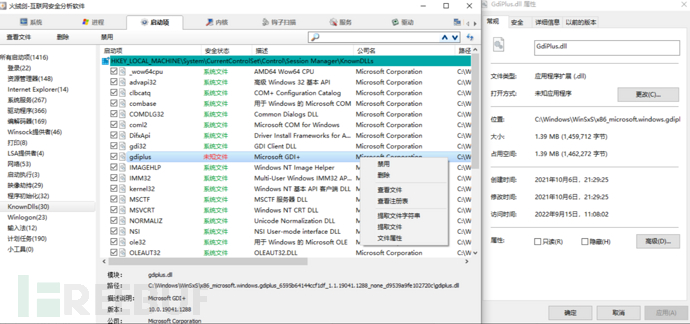

检测DLL注入

针对DLL注入查看启动项模块,注意启动项模块是否异常,针对签名进行查看,防止伪造签名!使用方法同样非常简单,我们打开启动项模块,重点查看标红文件和白加黑文件,遇见可疑文件,可以右键查看注册表,检测注册表键值的权限是否打开,或者对可疑文件进行Hash校验来检测病毒!

检测注册表后门

监控注册表,检测是否存在文件后门....同上所述!

0X03溯源分析

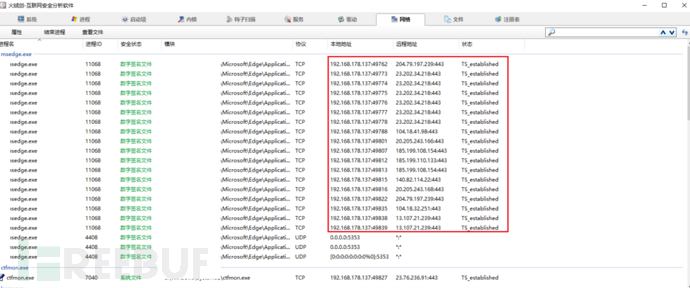

查询恶意IP

通过网络模块我们可以检测是否存在恶意IP外联,因为某些原因我是访问的GitHub给大家看的效果,所以我们可以通过简单的判断和数签来确定外联的主机,后确定是可疑软件地址;再使用wireshark对可疑IP进行抓包,并对加密内容进行解密。

查询敏感信息

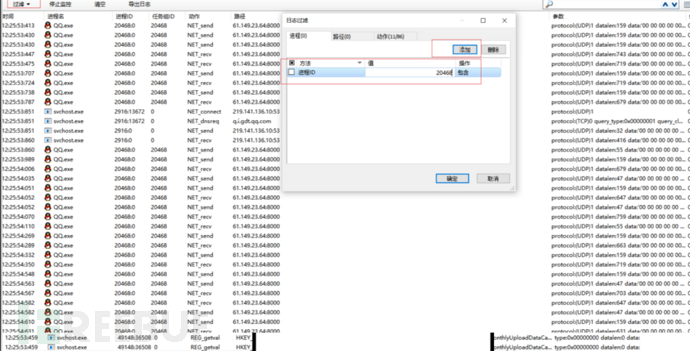

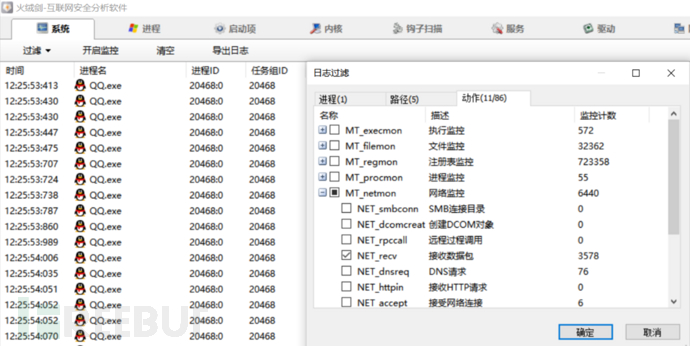

通过搭配社会工程学,引导红队使用WiFi和QQ,搭配火绒剑进行通话进行定位!

火绒剑搭配QQ定位IP步骤:

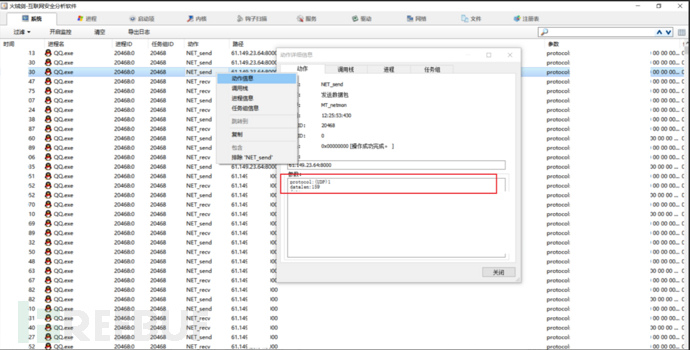

在这里,我们通过火绒安全软件自带的火绒剑进行网络监控,来验证一下:首先打开火绒剑监听,过滤其他;确定qq进程(每个人电脑里的进程开机后都不一样),在过滤中选择日志过滤,添加qq进程ID路径里添加五项类型选择网络路径,操作选择排除值一次如下*:443;*:12000;*:8080;*:80;*:8000

随后点击右键,一步步排查即可!

当与好友微信发起语音聊天,微信需好友接听以后,才可以获取到IP地址;qq无需对方接听就可以获取对方IP地址!

0X04绿色软件

处置广告

这个和windows错误配置提权有一点像,通过火绒剑确定广告运行的EXE文件地址,伪造一个无法正常加载且文件名相同的EXE文件就行!

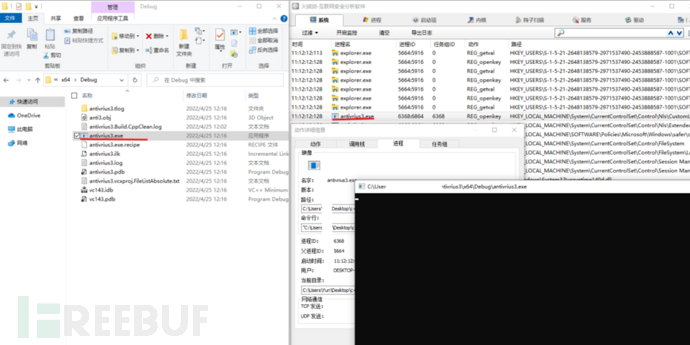

定位汉化包

汉化的时候,我们还可以通过文件监控,程序打开的文件,找出语言包的位置...如下图所示:

绿色部分就是新启动的,我们可以重点查看这包,来确定软件语言包(或者其他包)的具体位置。

0X05风险

虽然以上方法都非常方便,但是由于ARK软件的权限非常高,但是文件一旦删除就没有去回收站的机会,而且由于权限过高导致,隐藏文件文件夹也可以显示,就会导致误删的情况发生....所以,应该慎重使用!