本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

引言

有幸从HFish产品小姐姐那儿获得了V2.8.0的内测资格,和大家分享一下个人使用心得,以及部分落地方法。

什么是蜜罐

简单来说蜜罐其实就是一个诱饵,一个或多个看上去非常脆弱的服务器/应用,在黑客对目标进行攻击时蜜罐可以及时发现黑客的攻击行为,并且记录黑客的攻击信息。

对甲方的意义

对于甲方而言蜜罐可以在黑客对目标进行探测,资产收集时,吸引火力、转移注意,同时也能进行预警(有攻击者已经盯上我们了!)

心理学告诉我们,如果有一个百分之百可以拿下的目标和一堆不确定的目标,那入侵者一定会把中心放在确定的目标上。所以一个高度仿真、服务名和数据极具诱惑力的蜜罐,往往可以转移大部分入侵者的注意,当他们踩进蜜罐,同时自己又浑然不知的时候,他的命运将由你掌控。

对乙方的意义

对于乙方来说,部署一定规模的蜜罐可以获得大量威胁情报,0day、1day样本,从而输出各种包括但不限于:商业级威胁情报、应急响应、虚拟补丁、WAF规则等等极具变现价值的成果。

关于HFish

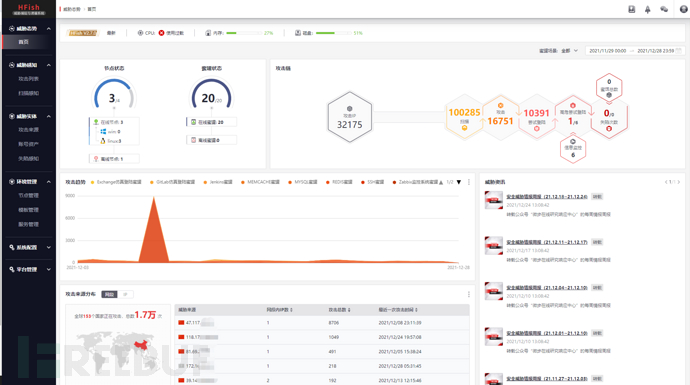

这边先简单介绍一下,HFish是基于Golang开发的,安全、简单、免费的企业级蜜罐,同时拥有低、中、高的交互级别。官方现支持基于JSONP的简单溯源,高危账号尝试登录,密饵等较为先进的威胁诱捕技术。

下面我挑一些核心的功能进行介绍:

支持蜜罐类型

我把类型分为两大类

1.协议蜜罐

Redis、MEMCACHE: 仿真成为授权的Redis、MEMCACHE服务器,可以记录下所有黑客执行的命令,下图很明显可以看出这是一个利用Redis未授权漏洞进行挖矿的自动化攻击案例。

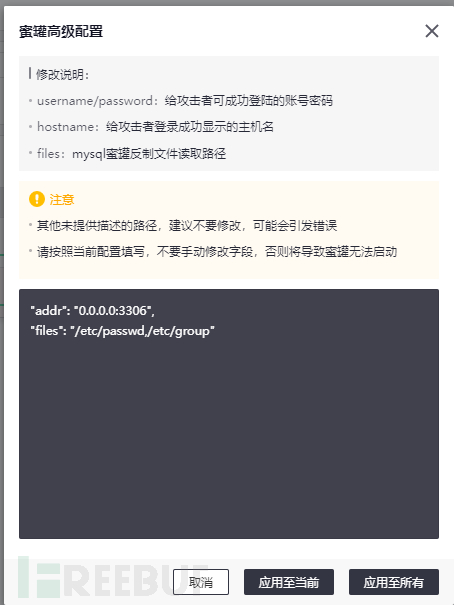

MYSQL:模拟了默认的mysql账号密码(root/root)同时具有一定的反制能力,在黑客连接成功后可以读取黑客电脑里的指定文件(利用了Mysql的一个协议级漏洞),我这边读取/etc/passwd作为演示

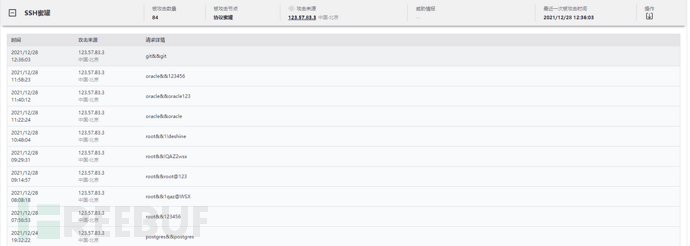

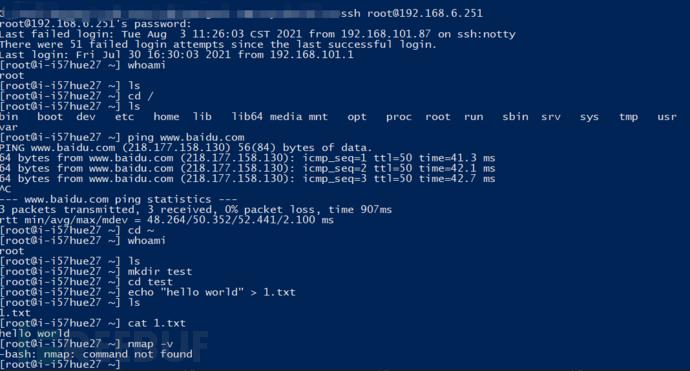

SSH、Telnet:模拟了弱密码(root/root),可以简单的记录操作(本次最新内测版已更新为高交互蜜罐下面会有具体介绍)

FTP、Elasticsearch、VNC:具有记录爆破使用的账号密码功能

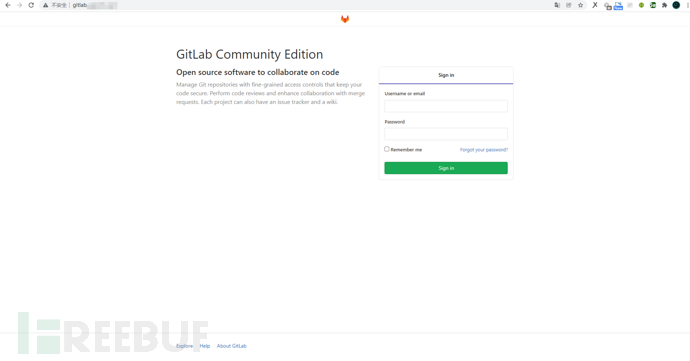

2.Web应用蜜罐

GitLab蜜罐、Exchange蜜罐等等:这一类蜜罐通过模拟企业常用的基础Web服务引诱黑客攻击,利用此类蜜罐可以对黑客进行溯源,诱捕,甚至是捕获0day,具体可参考HFish官方文章。

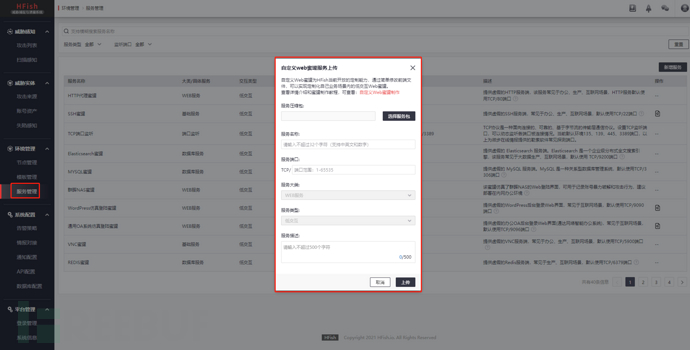

3.自定义蜜罐

具体可参考官方文档进行配置,简单来说用户可以通过官方的模板定制自己的蜜罐(比如企业自身业务的蜜罐)

蜜饵功能

这个功能,做到这个程度,可以说是全球范围内的首创了,这里仅做一个抛砖引玉,具体怎么玩儿大家可以自由发挥。

简单介绍一种用法:蜜饵可以通过将指定虚假文件投放到A服务器,而这个文件可以是B服务器的连接密码,或者web服务的登录账号,那么在这种情况下如果B服务被登录就会判定蜜饵失陷,就能确定黑客当前渗透得深度。

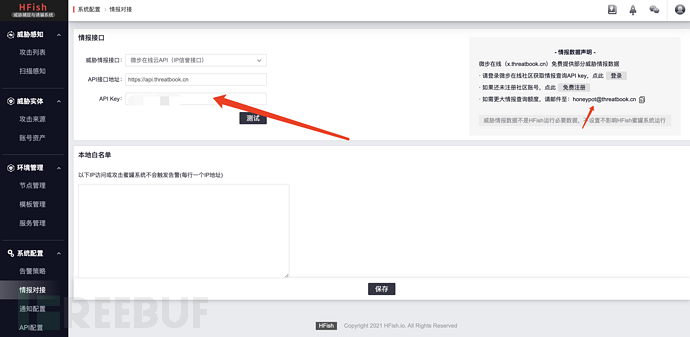

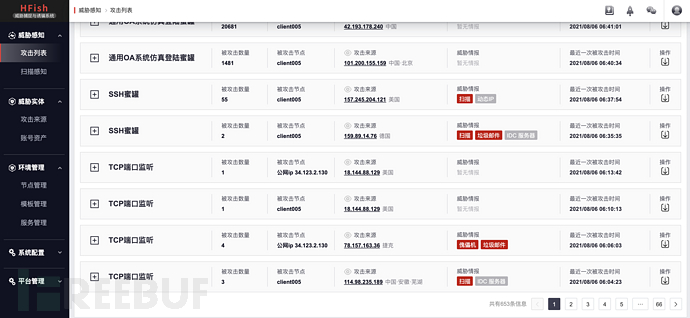

威胁情报对接

对接社区情报可以在攻击列表中更直观的显示ip的威胁信息更好的帮助安全人员确认告警准确性。

新功能

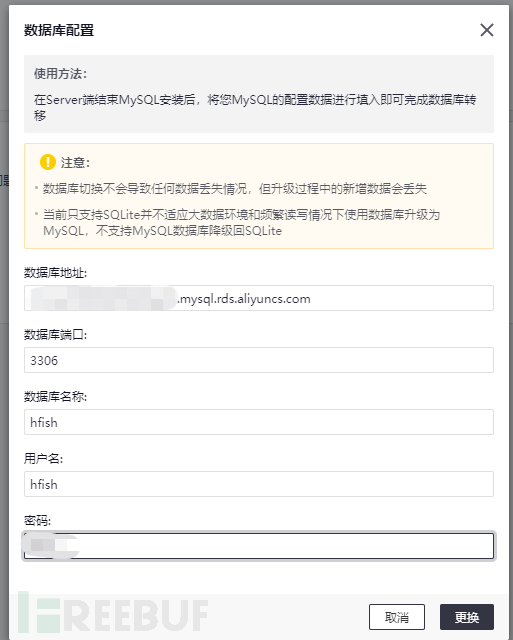

修复MySQL连接地址无法使用域名问题

众所周知,在企业的生产环境中往往会使用RDS(数据库实例)存储数据,而不是直接在ECS上手动安装数据库,HFish在本次的更新中修复了原先只能使用IP地址作为连接地址的问题。

原先:

现在:

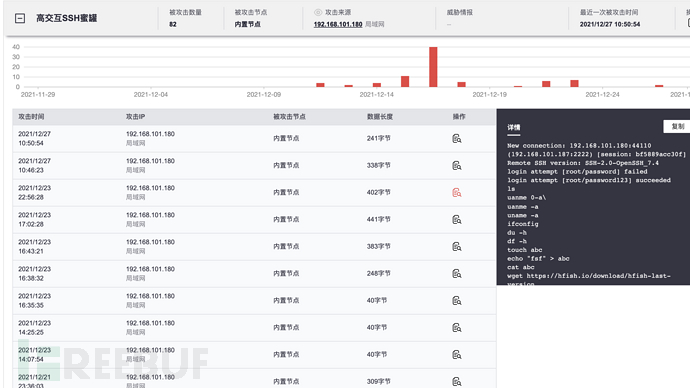

高交互SSH、Telnet蜜罐

高交互蜜罐实现了,各种SSH、Telnet命令的执行,反馈,提高了真实性,可以更好的对黑客进行诱捕,分析黑客的行为,正所谓知己知彼才能百战百胜。

从如上两张图可以看到高交互SSH蜜罐,可以给黑客完全模拟出真实的ssh环境,迷惑黑客。这边建议高交互蜜罐可以结合密饵一起使用。(上面两张图不是同一时间截的,所以数据显示不一致[笑哭])

蜜罐类型

丰富了Web类蜜罐的类型,大家可以自行探索。

节点蜜罐在线配置

在之前的部分中说到过Mysql可以支持反制,在本次更新中,支持了部分蜜罐(ssh低交互,mysql等)的在线配置,在原来的版本中所有蜜罐配置项都是无法修改的,修改之后服务端会向客户端同步数据恢复配置。

因此我们可以给mysql的蜜罐配置,反制时需要读取的文件。

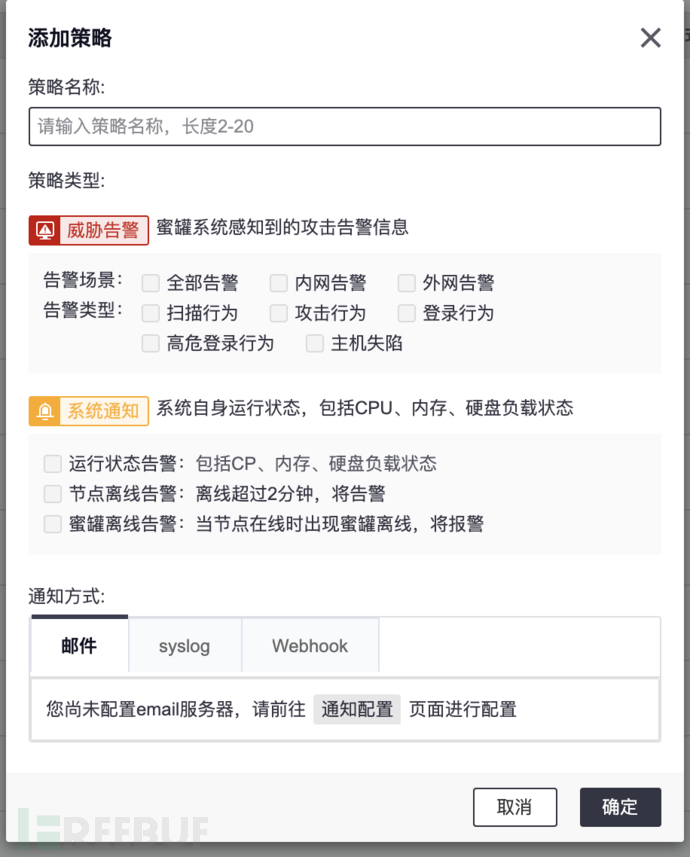

告警模板优化

更新了针对不同场景不同类型的配置,对于需要把告警对接的企业自身风控平台,告警平台的场景,有了更友好的支持。

黑客画像、每日推送攻击IP

会每日从社区推送最新的攻击较多的IP到使用者,这个功能需要加入HFish社区才可使用

一个简单的落地方案

这边介绍一个简单的落地方案仅供参考:

系统组成

告警平台,风控系统,HFish蜜罐

方案概述

HFish检测到攻击,通过Webhook通知到风控(不同类型,不同场景的告警可以通过区分webhook通知到不同的风控规则),风控结合业务数据以及HFish告警数据分析确认实际对业务可能造成的危害等级,同时根据具体情况进行溯源,最后将评级后的告警和溯源结果,发送到告警平台,由告警平台进行统一告警,完成闭环。

版本公测

最后向大家透露一下产品小姐姐告诉我的更新时间:2022年1月5日[嘘],大家尽情期待!