Awvs+burp+xray,全自动漏洞探测

网上有很多文章介绍多个扫描器之间进行联动扫描漏洞,组合无非是:awvs+burp,awvs+xray,xray+burp,但很少把它们三个都整合到一起的,今天就来说一下这个组合。

有人会说,直接用awvs开扫不就完了,还用burp或xray干嘛?首先awvs是收费的,我们大部分是用的破解版,扫描功能不可能实时更新,我们这里主要是用到它的scan speed和user-agent以及登陆会话功能,相比xray来说更方便操作;burp的作用:我们可以在http历史记录查看每一个数据包,更加直观;xray的作用:长亭公司一直在维护升级,而且xray是被动扫描。好了,不多说,开干!

测试环境:

本地两台虚拟机: 靶机:192.168.1.123/pikachu 攻击机:192.168.1.125

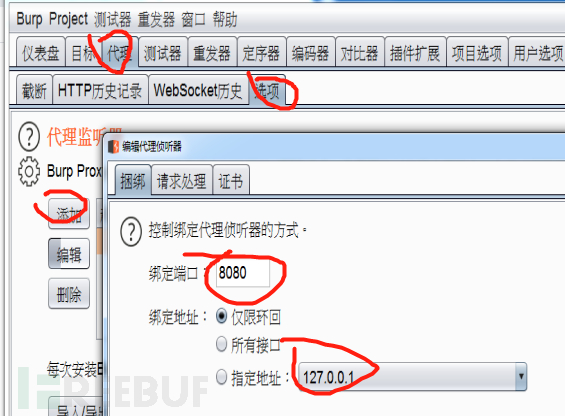

先启动burp,设置好代理,就是awvs的扫描数据会通这个代理被burp获取到

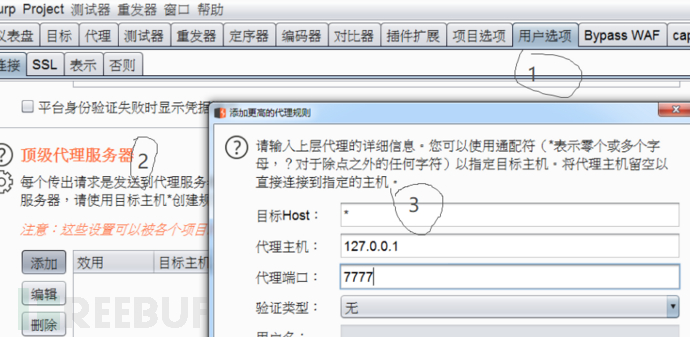

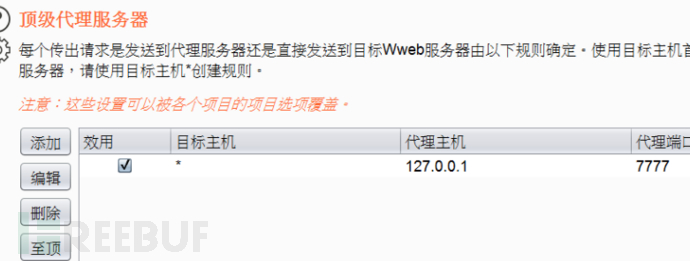

在burp中找到用户选项(user options),再添加一层代理,和xray进行联动

使用xray时要安装证书,网上很多文章有介绍,可自行百度,启动xray,对应好端口

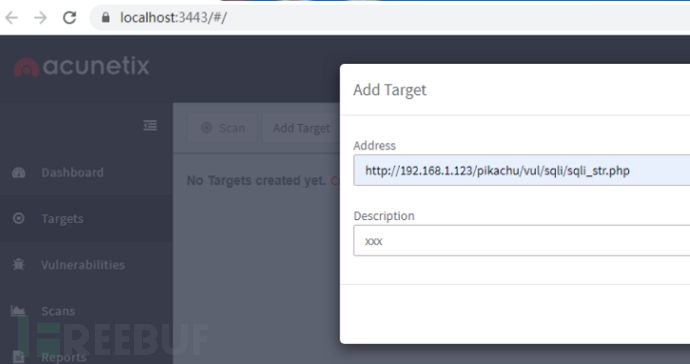

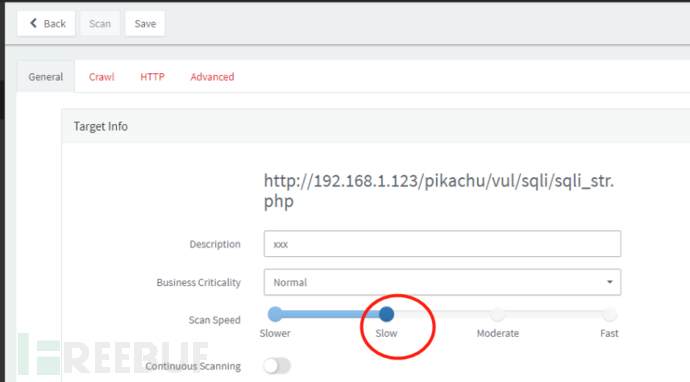

开启awvs,添加目标网站的域名

扫描速度这里可设置慢一点,因为目标网站上的安全狗有防CC攻击

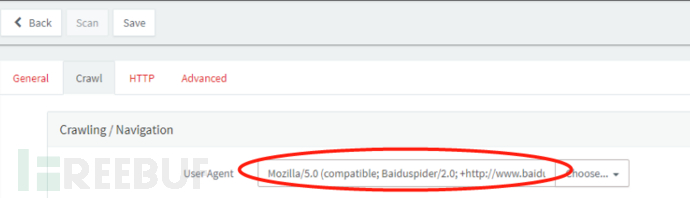

在user-agent这里设置成百度的搜索引擎,伪装成百度爬虫

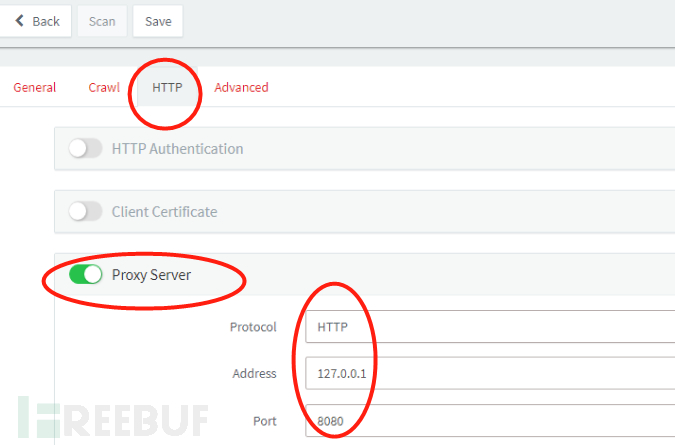

在http代理这里把代理设置成127.0.0.1:8080,也就是挂到burp上。

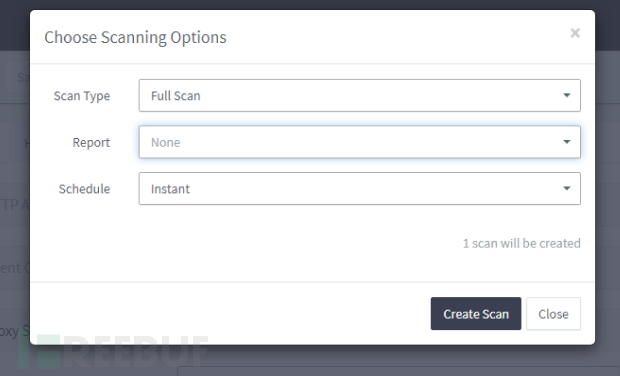

设置好后,启动全扫描

现在三个工具都已经启动了,整个过程不需要人工参与,直接等待结果就行。

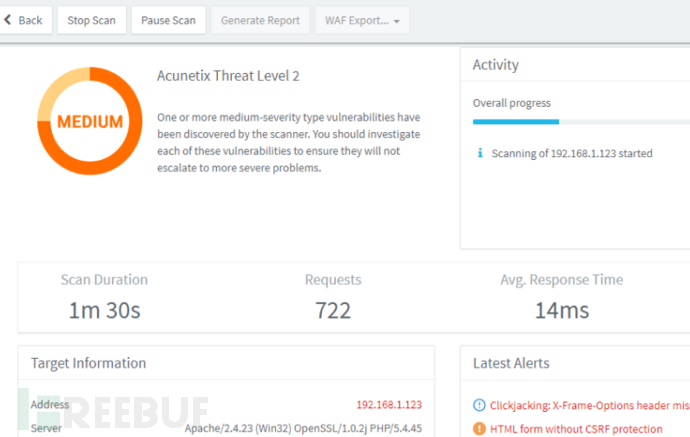

Awvs:

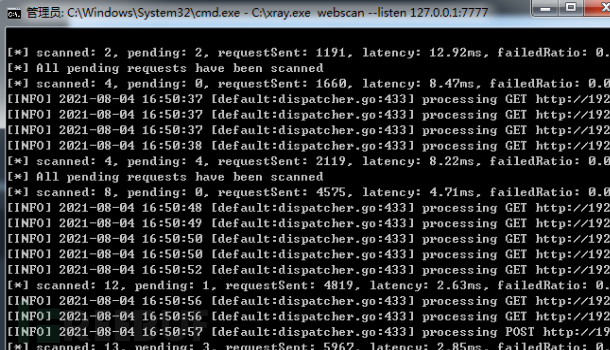

Xray:

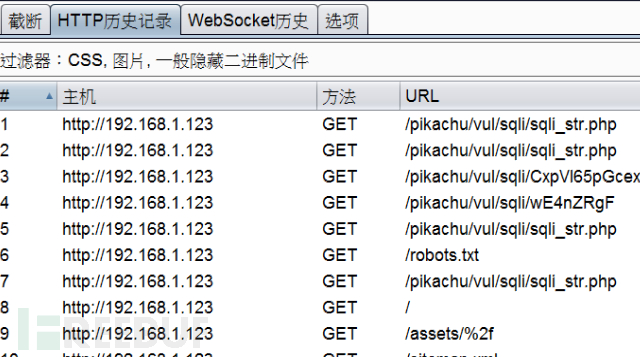

Burp:

好了,就介绍到这里,感兴趣的小伙伴可以试下

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐