据黑客新闻(The Hacker News)消息,中国安全厂商奇安信在过去3个月内发现名为CatDDoS 的恶意软件僵尸网络利用80多个漏洞对各类软件实施攻击,包括分布式拒绝服务 (DDoS) 攻击。

奇安信X实验室团队发现,这些漏洞影响了Apache(ActiveMQ、Hadoop、Log4j 和 RocketMQ)、Cacti、Cisco、D-Link、DrayTek、FreePBX、GitLab、Gocloud、Huawei、Jenkins、Linksys、Metabase、NETGEAR、Realtek、Seagate、SonicWall、Tenda、TOTOLINK、TP-Link、ZTE 和 Zyxel 等厂商的路由器、网络设备。

奇安信和绿盟科技曾在 2023 年8月首次观测到 CatDDoS,将其描述为能够使用 UDP、TCP 和其他方法执行 DDoS 攻击的 Mirai 僵尸网络变体。除了使用 ChaCha20 算法加密与 C2 服务器的通信外,它还利用 C2 的 OpenNIC 域来试图逃避检测,这一技术也曾被另一个基于 Mirai 的 DDoS 僵尸网络 Fodcha 采用。

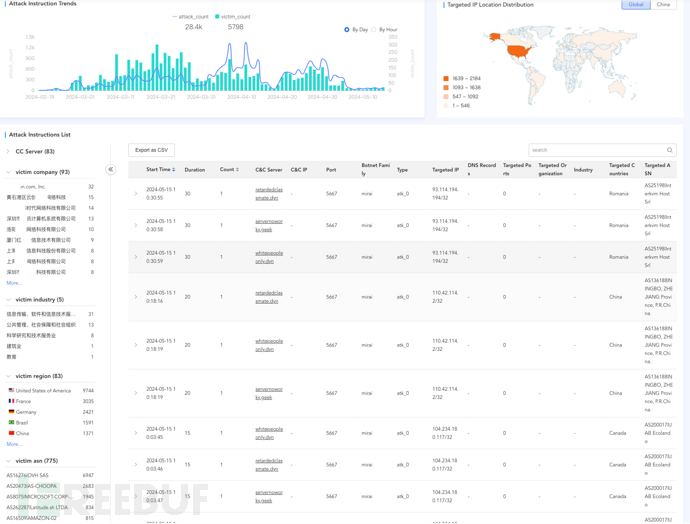

根据绿盟科技截至 2023 年 10 月共享的信息,该恶意软件的大多数攻击目标位于中国,其次是美国、日本、新加坡、法国、加拿大、英国、保加利亚、德国、荷兰和印度。X实验室表示,这些攻击涵盖云服务提供商、教育、科学研究、信息传输、公共管理、建筑等行业。

CatDDoS攻击趋势数据(奇安信X实验室)

CatDDoS攻击趋势数据(奇安信X实验室)

虽然CatDDoS被怀疑已在2023年12月中止了攻击活动,但源代码已被放在了Telegram 群组中出售,进而后续出现了如RebirthLTD、Komaru、Cecilio Network等攻击变种。尽管不同的变种管理方式不同,但在代码、通信设计、字符串、解密方法等方面几乎没有变化。

另一种威胁—— DNSBomb

就在研究人员披露CatDDoS僵尸网络之际,一种被称为DNSBomb的脉冲式拒绝服务技术(PDoS)也浮出水面。该攻击利用合法的 DNS 功能,例如查询速率限制、查询-响应超时、查询聚合和最大响应大小设置,使用恶意设计的权威服务器和易受攻击的递归解析器创建定时响应泛洪。

清华大学NISL实验室博士生李想表示,DNSBomb 利用多种广泛实现的 DNS 机制来累积以低速率发送的 DNS 查询,将查询放大为大型响应,并将所有DNS响应集中到一个短而大容量的周期性脉冲爆发以压倒目标系统,所进行的小规模实验表明,峰值脉冲幅度可以接近8.7Gb/s,带宽放大因子可以超过2万倍。

由于DNSBomb 旨在通过周期性爆发的放大流量来淹没目标,因此难以对这些流量进行检测。

目前该研究已于2023年10月公布在上海举行的GEEKCON 2023活动中,并在2024年5月20日至23日举行的旧金山第45届IEEE安全与隐私研讨会上再次发表。

参考来源:

Researchers Warn of CatDDoS Botnet and DNSBomb DDoS Attack Technique