近日,安全研究人员发现一种新型安卓银行木马 Brokewell,该恶意软件几乎“无所不能”,可以任意捕获安卓设备上的显示信息,文本输入以及用户启动的应用程序。

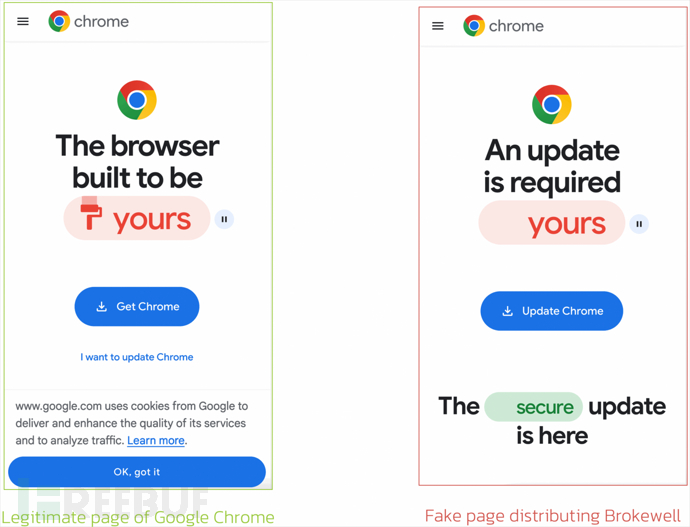

据悉,Brokewell 恶意软件主要通过 Web 浏览器运行时弹出的虚假 Google Chrome 更新进行传递,具有广泛的设备接管和远程控制功能。

Brokewell 恶意软件详细信息

ThreatFabric 研究人员在调查某一个虚假 Chrome 浏览器更新页面时发现 Brokewell 恶意软件。通过仔细观察,研究人员发现更新页面会投放一个有效载荷,诱骗毫无戒心的用户安装恶意软件。

合法(左)和假冒(右)Chrome 浏览器更新页面

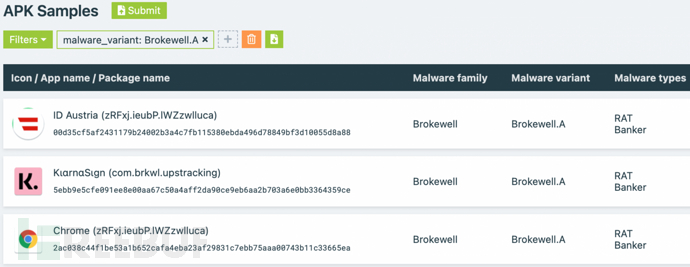

随着调查深入,研究人员发现 Brokewell 恶意软件曾被用于针对 "先买后付"的金融服务(如 Klarna),并伪装成名为 ID Austria 的奥地利数字身份验证应用程序。

用于分发 Brokewell 恶意软件的 APK

Brokewell 恶意软件会窃取数据,并向攻击者提供远程控制。

窃密类型:

1、模仿目标应用程序的登录屏幕来窃取凭证(覆盖攻击);

2、在用户登录合法网站后,使用自己的 WebView 截取并提取 cookies;

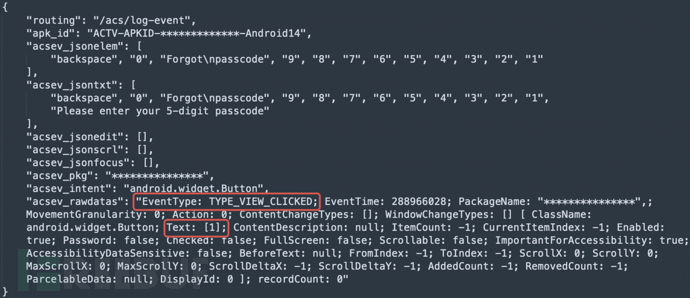

3、捕捉受害者与设备的交互,包括点击、轻扫和文本输入,以窃取设备上显示或输入的敏感数据;

4、收集设备的硬件和软件详细信息;

5、检索通话记录

6、确定设备的物理位置;

7、使用设备的麦克风捕捉音频。

窃取受害者的证书

设备接管:

1、允许攻击者实时查看设备屏幕(屏幕流);

2、在受感染设备上远程执行触摸和轻扫手势;

3、允许远程点击指定的屏幕元素或坐标;

4、允许远程滚动元素并在指定字段中输入文本;

5、模拟物理按键,如 "返回"、"主页 "和 "收藏";

6、远程激活设备屏幕,以便捕捉任何信息;

7、将亮度和音量等设置调整为零。

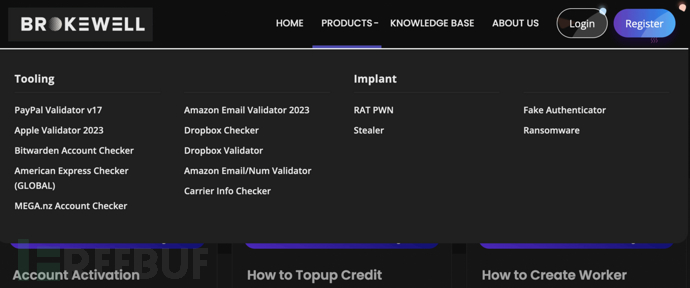

ThreatFabric 在报告中披露,Brokewell 恶意软件背后的开发人员是一个自称 Baron Samedit 的人,该威胁攻击者近几年来一直在销售用于检查被盗帐户的工具。

威胁攻击者的网站上出售的工具

值得一提的是,研究人员还发现了另一款名为 "Brokewell Android Loader "的工具,也是由 Samedit 开发的,该工具托管在充当 Brokewell 命令和控制服务器的一台服务器上,目前正在被多个网络威胁攻击者使用。

Brokewell Android Loader 工具可以帮助威胁攻击者绕过谷歌在 Android 13 及以后版本中引入的安全措施。最后,安全专家强调,组织要保护自己免受 Android 恶意软件感染,请避免从 Google Play 以外下载应用程序或应用程序更新,并确保 Play Protect 在您的设备上始终处于激活状态。

参考文章:

https://www.bleepingcomputer.com/news/security/new-brokewell-malware-takes-over-android-devices-steals-data/