CISA(美国网络安全和基础设施安全局)发布了一项警告,指出Cisco的ASA(自适应安全设备)和FTD(防火墙威胁防御)设备中的一个已知漏洞(CVE-2020-3259)正在被恶意行为者利用来发起勒索软件攻击。

CVE-2020-3259是一个身份验证绕过漏洞,攻击者可利用此漏洞在设备上执行任意代码。这个漏洞的存在意味着攻击者可能无需有效的凭证即可访问并控制受影响的设备。一旦攻击者控制了设备,他们可能会进一步利用这些设备来传播勒索软件或其他恶意软件,或者执行其他恶意活动。

CISA强烈建议所有使用Cisco ASA和FTD设备的组织尽快应用安全补丁,以消除这一漏洞所带来的风险。同时,这些组织也应该加强其网络安全策略,以防御潜在的攻击。

这是一个重要的安全提醒,再次强调了定期更新和修补系统以及保持强大的网络安全策略的重要性。对于企业和个人用户来说,及时关注并应对此类安全警告,是保护自身网络安全的关键。

思科已将其已知被利用的漏洞目录中的Cisco ASA和FTD漏洞(追踪编号为CVE-2020-3259,CVSS评分:7.5)添加到其中。

CVE-2020-3259漏洞是一个存在于ASA和FTD的Web服务接口中的信息泄露问题。思科在2020年5月解决了这一漏洞。

CISA列出了这个已知被用于勒索软件活动的漏洞,但该机构并未透露哪些勒索软件团伙正在积极利用这一漏洞。

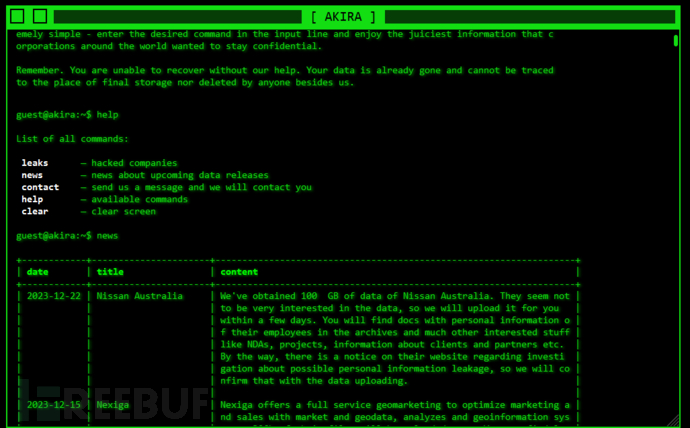

今年1月,网络安全公司Truesec的研究人员报告称,Akira勒索软件团伙在针对思科ASA和FTD设备的攻击中利用了这一漏洞。

Truesec公司发布的报告指出:“在过去的几周里,Truesec CSIRT团队发现了一些法医数据,表明Akira勒索软件团伙可能正在积极利用一个被追踪为CVE-2020-3259的旧思科ASA(自适应安全设备)和FTD(Firepower Threat Defence)漏洞。”

攻击者可以利用这个漏洞从受影响的设备内存中提取敏感数据,包括用户名和密码。

研究人员分析了涉及Akira勒索软件的八起事件,并确认思科Anyconnect SSL VPN的漏洞是至少六台被攻击设备中的入口点。

报告继续写道:“2020年漏洞公开时,尚无已知的公开利用方式。但现在有迹象表明,这个漏洞可能正在被积极利用。”

自2023年3月以来,Akira勒索软件一直保持活跃状态,该恶意软件背后的威胁行为者声称已经入侵了多个行业的多个组织,包括教育、金融和房地产。与其他勒索软件团伙一样,该团伙也开发了一个Linux加密器,以针对VMware ESXi服务器。

根据《强制性操作指令》(BOD)22-01:降低已知被利用漏洞的重大风险,FCEB机构必须在规定日期之前解决已确定的漏洞,以保护其网络免受利用目录中漏洞的攻击。

专家们还建议私营组织审查该目录,并解决其基础设施中的漏洞。CISA要求联邦机构在2024年3月7日之前修复CVE-2020-3259漏洞。