ATT&CK技术框架作为当前最权威的威胁行为分析模型,被塞讯验证应用于分类和筛选攻击手法,为我们的用户提供基于攻击者视角的安全验证。

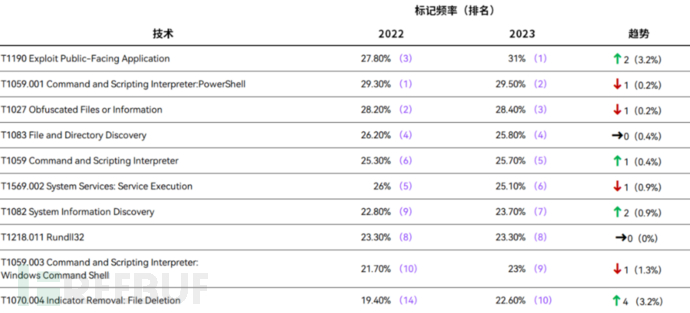

近年来,许多组织也利用ATT&CK框架来生成年度报告以标记在野外看到的策略、技术和程序(TTP)。

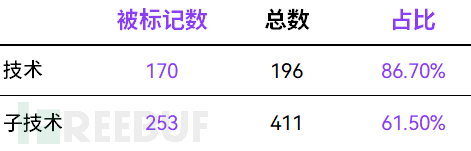

通过分析2020-2023这四年间真实网络事件的ATT&CK技术和子技术的频率,我们首先可以得出以下总结性的数据:

2023年度总结

从2023年初以来,以下4种技术是攻击者最常用的技术,安全团队应当优先考虑这四种技术的防御。

| 技术 | 平均频率 |

| T1059.001 命令和脚本解释器:PowerShell | 29.9% |

| T1027 混淆的文件或信息 | 29.1% |

| T1105 入口工具传输 | 28.0% |

| T1055 进程注入 | 15.6% |

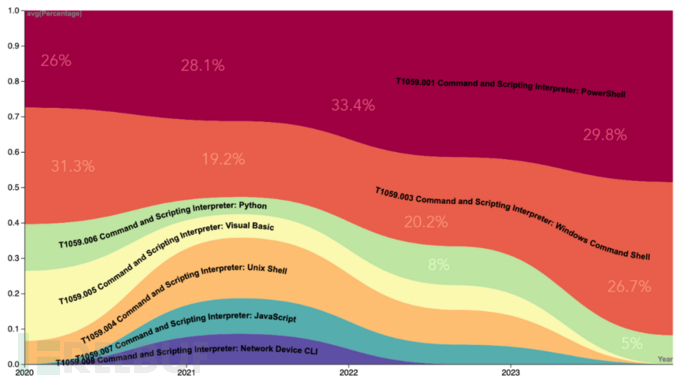

数据显示,在过去四年中,PowerShell 位居命令和脚本解释器首选列表的首位,Windows Command Shell紧随其后,而一些基于Python的活动则远远落后于第三。命令和脚本解释器对于攻击者来说是非常好用的工具,提供了各种功能,例如修改主机操作系统、启动脚本、执行有效载荷或从网络上下载工具和文件。

命令和脚本解释器受欢迎程度 (2020-2023)

命令行活动日志是检测网络中恶意活动的关键来源,对于威胁狩猎来说也是很丰富的来源。

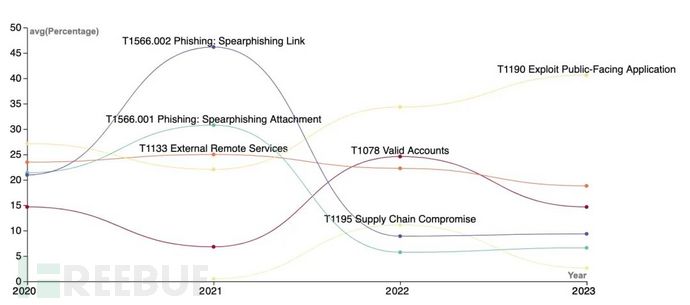

Web利用不断增加?

T1190 利用面向公众的应用程序是2023年报道最多的初始访问技术。此外,2023年还包含一些持续存在的严重漏洞(例如CVE-2023-35708、CVE-2023-35078)以及一些引人注目的入侵,这些入侵始于利用网络进行初始访问,例如Volt Typhoon。

初始访问方法的平均频率(2020-2023)

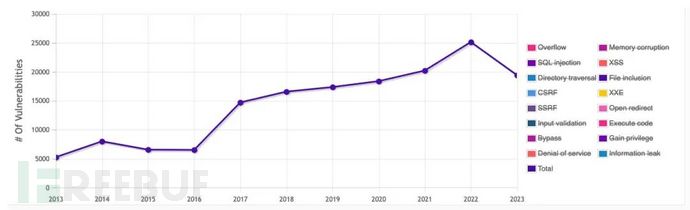

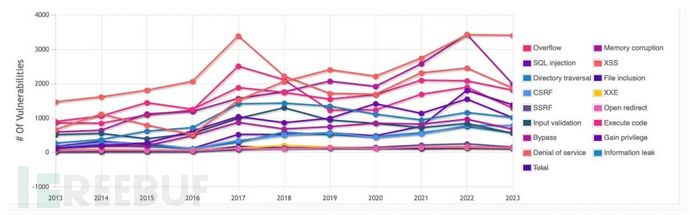

根据统计,我们可以看到CVE(常见漏洞和暴露)数量呈上升趋势,在过去十年中逐年稳步增长,特别是在跨站点脚本和内存损坏漏洞方面。

CVE 总数(2013-2023 年)

按类型划分的 CVE 总数(2013-2023 年)

整体视角:2020-2023

从更全局的视角来看过去四年报导的攻击活动与ATT&CK的攻击技术的最高平均频率。总体而言,最常用的技术与2023年新增的数据非常一致:

结论

塞讯验证建议所有组织对这些被高频使用的攻击技术引起重视,我们的用户可以在塞讯安全度量验证平台内筛选这些技术相关的攻击手法,用以验证其安全防御措施是否能有效抵御真实攻击。

又一年过去,攻击者的年龄也在增长,或许他们正在适应自己的方式。顶层技术是否稳定,或是新的趋势将取代它们?面向公众的应用程序利用是否会永久取代鱼叉式网络钓鱼,成为攻击者获取初始访问权限的主要手段?基于Python的恶意软件会在2024年经历利用复兴吗?我们明年再看。

公众号:塞讯安全验证