Bleeping Computer 网站消息,CISA 警告美国各联邦机构,Juniper (瞻博网络)设备中出现 4 安全漏洞,各部门要警惕网络攻击者利用漏洞发动远程代码执行(RCE)攻击。

近期,Juniper 通知客户 Juniper J-Web 界面中出现安全漏洞,分别被追踪为 CVE-2023-36844、CVE-2023-36845、CVE-2033-36846 和 CVE-2023236847,这些漏洞已被威胁攻击者成功利用,客户应该立即升级安全更新。

值得一提的是,早在 8 月 25 日,ShadowServer威胁监控服务就透露其已经检测到了利用 Juniper 漏洞的攻击企图。此后,Juniper 才发布了修补漏洞的安全更新,watchTowr 实验室的安全研究人员也随即发布了概念验证(PoC)漏洞。

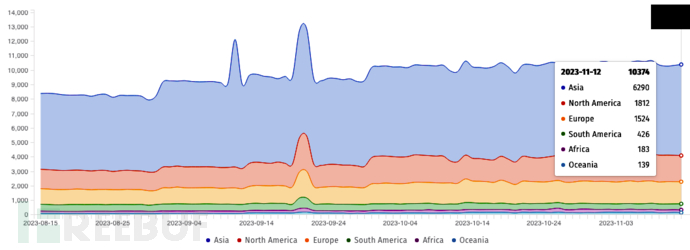

根据 Shadowserver 的数据显示,超过 10000 台 Juniper 设备易受攻击的 J-Web 接口暴露在互联网上,其中大多数来自韩国(Shodan 观察到超过 13600 台互联网上暴露的 Juniper )。

watchTowr 实验室的研究人员曾在 8 月份表示,考虑到威胁攻击者漏洞利用非常简单,以及 JunOS 设备在网络中的“特殊”地位(应用广泛),很可能会引起对漏洞的大规模利用。因此,建议运行受影响设备的用户尽早更新到最新版本,或尽可能禁止访问 J-Web 界面。

鉴于漏洞可能会带来非常大的危害,Juniper 敦促管理员应当立即通过将 JunOS 升级到最新版本,以此来保护自身设备。如果不能及时安装最新版本,作为最低预防措施,也需要限制对 J-Web 界面的互联网访问,以消除攻击向量。

暴露在互联网上的 Juniper 设备(来源:Shadowserver)

目前,CISA 已经将 4 个 Juniper 安全漏洞添加到其已知漏洞目录中,并将其标记为 "恶意网络攻击者的频繁攻击载体", "联邦企业构成重大风险"。此外,根据一年前发布的约束性操作指令(BOD 22-01), Juniper 网络被列入 CISA 已知漏洞目录中后,美国联邦文职行政机构(FCEB)必须限期内确保其网络中 Juniper 网络设备的安全,即必须在当地时间 11 月 17 日前完成所有 Juniper 网络设备的升级更新。

最后,虽然 BOD 22-01 主要针对美国联邦机构,但 CISA 强烈建议包括私营公司在内的所有组织都尽快优先修补漏洞。

参考文章:

https://www.bleepingcomputer.com/news/security/cisa-warns-of-actively-exploited-juniper-pre-auth-rce-exploit-chain/