近日,卡巴斯基公司的研究结果显示,名为 Tomiris 后门背后的俄罗斯网络威胁攻击者正致力于在中亚地区收集情报。安全研究人员 Pierre Delcher 和 Ivan Kwiatkowski 在一份分析报告中指出,Tomiris 最终目的始终是定期盗取某些国家的政府组织和外交实体的内部文件。

卡巴斯基表示早在 2021 年 9 月份,Tomiris 就已经首次曝光了,研究人员甚至认为其与 Nobelium(又名 APT29、Cozy Bear 或 Midnight Blizzard)之前存在潜在联系,卡巴斯基强调最新评估的结果基于 2021 至 2023 年间 Tomiris 团队发起的三次新的攻击活动。

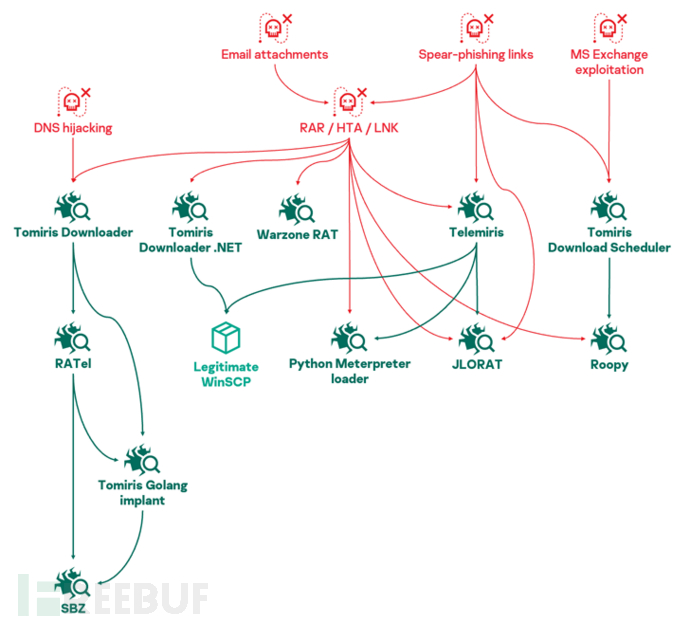

Tomiris 与被称为 Kazuar 的恶意软件之间也有相似之处( Kazuar 恶意软件归属于 Turla 集团(又名 Krypton、Secret Blizzard、Venomous Bear 或 Uroburos)。值得一提的是, Turla 在曾经发起的 ”鱼叉式钓鱼“ 攻击中利用了一个 "多语言工具集",其中包括各种低级别的 "刻录机 "植入物,这些植入物用不同的编程语言进行编码,并对相同的受害者目标反复部署。

除使用 RATel 和 Warzone RAT(又名 Ave Maria)等开源或商业化的进攻工具外,该组织使用的定制恶意软件库属于以下三类之一:下载器、后门和信息窃取器:

Telemiris :一个 Python 后门,使用 Telegram 作为一个命令和控制(C2)渠道。

Roopy :一个基于 Pasca l的文件窃取器,旨在每 40-80 分钟囤积一次感兴趣的文件,并将它们外流到一个远程服务器。

JLORAT :一个使用 Rust 编写的文件窃取器,收集系统信息,运行 C2 服务器发出的命令,上传和下载文件,并捕获屏幕截图。

卡巴斯基对上述攻击的调查结果,进一步确定与谷歌旗下 Mandiant 追踪的 Turla 团伙吻合,发现 QUIETCANARY(又名 TunnusSched )植入物是通过 Telemiris 对独联体的政府目标部署。研究人员进一步解释称,2022 年 9 月 13 日,一名操作员试图通过 Telemiris 部署几种已知的 Tomiris 植入物:首先是Python Meterpeter 加载程序,然后是 JLORAT 和 Roopy。

好消息是,威胁攻击者的所有”努力“都被安全产品挫败了,之后攻击者又从文件系统的不同位置反复进行尝试,但失败告终。一小时后,攻击者使用了 TunnusSched/QUIETCANARY 样本再次尝试,也被安全软件成功阻止了。

Tomiris 与 Turla 区分开来,又紧密联系

研究人员表示 Tomiris 与 Turla 之间虽然有潜在的联系,但因为它们的攻击目标和”贸易手段“不同,又是区分开来的。Turla 和 Tomiris 之间也很有可能在某些行动上进行合作,甚至使两者都依赖一个共同的软件供应商。研究人员最后强调,Tomiris 和 Turla 组织之间存在某种潜在的合作形式。

文章来源:

https://thehackernews.com/2023/04/russian-hackers-tomiris-targeting.html