ATT&CK是由MITRE机构开发的攻击模型框架,其全称为Adversarial Tactics, Techniques, and Common Knowledge(对抗性战术,技术以及公共知识库),是一个基于现实世界观察到的攻击向量所组成的一个公开的对抗性战术和技术知识库,可被用作私营机构、政府部门、网络安全产品和服务社区作为特定威胁模型和方法的开发基础。ATT&CK是将已知攻击者的行为汇总成战术和技术的一种结构化列表,由于此列表相当全面的呈现了攻击者再攻击网络时所采用的行为,因此对于各种进攻性和防御性考量机制十分有用。

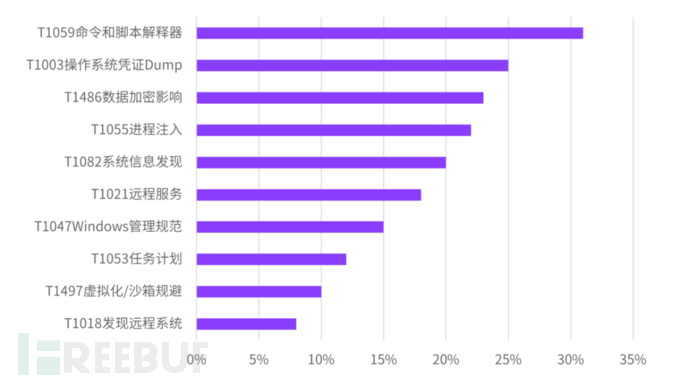

塞讯安全实验室通过分析2022年收集到的各类威胁组织的所有攻击手法,对这些攻击技术基于被使用的数量及百分比进行排名,得出了如下参考数据:

十种最常见ATT&CK技术

1. T1059 Command and Scripting Interpreter 命令和脚本解释器

命令和脚本解释器是一种允许攻击者在目标系统上执行任意的命令、脚本和二进制文件的执行技术。攻击者经常使用这种技术与被攻击的系统进行交互,下载额外的有效载荷和工具或禁用防御机制,等等。这种技术利用了命令和脚本解释器的优势,这些解释器被设计用来解释和执行以特定编程或脚本语言编写的指令,而无需先将程序翻译成机器代码。由于没有编译过程,解释器逐一运行给定程序中的指令,使攻击者更容易运行任意代码。

T1059命令和脚本解释器技术有八个子技术,包括T1059.001 PowerShell、T1059.002 AppleScript、T1059.003 Windows Command Shell、T1059.004 Unix Shell、T1059.005 Visual Basic、T1059.006 Python、T1059.007 JavaScript和T1059.008网络设备CLI。

2. T1003 OS Credential Dumping 操作系统凭证Dump

获取凭证是攻击活动中的一个关键步骤,因为它允许他们访问目标环境中的其他资源和系统。从操作系统和实用程序中Dump凭据是攻击者获取帐户登录和凭据的最常用技术,以至于在2023年,T1003操作系统凭证Dump的使用率大幅上升。

T1003操作系统凭证转储有八个子技术,分别为:T1003.001 LSASS内存、T1003.002安全账号管理器、T1003.003 NTDS、T1003.004 LSA密码、T1003.005缓存域凭据、T1003.006 DCSync、T1003.007 Proc文件系统、T1003.008 /etc/passwd和/etc/shadow。

无法连接到AD DS,域凭证会被缓存在注册表中以验证凭证。域账户的登录信息可以被本地缓存,这样,如果在随后的登录中不能到达域控制器,用户仍然可以登录。

3. T1486 Data Encrypted for Impact 数据加密影响

攻击者恶意使用加密技术攻击目标系统中的数据和服务的可用性。无论是用于勒索软件攻击还是数据破坏攻击,加密数据都是破坏企业的一种强有力的方式。勒索软件攻击的数量在2022年呈上升趋势,预计将持续威胁组织和个人的日常生活。

攻击者利用先进的加密算法使受害者的数据失去作用。在勒索软件攻击中,攻击者持有解密密钥以获取赎金,并希望从中获得经济利益。臭名昭著的勒索软件攻击中的模式表明,攻击者使用多种加密算法来获得速度、安全和效率。

4. T1055 Process Injection 进程注入

进程注入是一种常见的技术,被攻击者用来在受害者的系统上实现更高的隐蔽性、持久性和特权水平。进程注入涉及将恶意代码注入合法进程,使攻击者能够在目标进程的上下文中执行他们的代码并避免被发现。由于其广泛的优势,T1055进程注入技术仍然处于十大攻击技术的前五名。

T1055进程注入有十二个子技术,分别为:T1055.001 DDL注入、T1055.002便携式可执行(PE)注入、T1055.003线程执行劫持注入、T1055.004异步过程调用(APC)注入、T1055.005线程本地存储(TLS)注入、T1055.008 Ptrace系统调用注入、T1055.009 Proc内存注入、T1055.011额外窗口内存(EWM)注入、T1055.012 傀儡进程、T1055.013 Process Doppelgänging、T1055.014 VDSO劫持以及T1055.015 ListPlanting。

5. T1082 System Information Discovery 系统信息发现

系统信息发现包括收集计算机系统或网络的数据,如硬件组件、软件应用程序和网络配置。攻击者可以使用内置的工具来收集关于当前网络、操作系统版本、内核ID和潜在漏洞的信息,以便利用。T1082系统信息发现开始被更多恶意软件使用 ,这是因为它在促进横向移动攻击方面发挥了作用。

6. T1021 Remote Services 远程服务

远程服务技术是指使用远程服务,如远程桌面协议(RDP)、安全外壳(SSH)、服务器信息块(SMB)、虚拟网络计算(VNC)和Windows远程管理(WinRM),以获得对远程系统的访问和控制。这种技术对攻击者有很大的优势,如远程访问和转向网络中的其他系统进行横向移动。

T1021远程服务有六个子技术,分别为:T1021.001 远程桌面协议(RDP)、T1021.002 SMB/Windows Admin Shares、T1021.003 分布式组件对象模型(DCOM)、T1021.004 安全外壳(SSH)、T1021.005 虚拟网络计算机(VNC)以及T1021.006 远程服务器管理工具。

7. T1047 Windows Management Instrumentation Windows管理规范

Windows Management Instrumentation(WMI)是在基于Windows的操作系统上管理数据和操作的基础设施。攻击者滥用WMI的广泛功能,在被攻击的Windows主机中执行恶意命令和有效载荷。WMI服务还为攻击者提供了本地和远程访问。WMI的多功能性使T1047Windows管理规范成为报告中第七个最经常使用的MITRE ATT&CK技术。

8. T1053 Scheduled Task/Job 计划任务

计划任务是在特定时间或针对某一特定事件执行的自动行动。这可能是在未来某个预定的时间点发生的单一事件,也可能是定期发生的重复性事件(例如,每周一凌晨3点),或者是由特定事件触发的行动,例如用户登录系统。攻击者经常为远程代码执行、持久化和特权升级而创建计划任务,因此计划任务技术在2023年的报告中占有一席之地。

T1053计划任务有五个子技术,分别为:T1053.002 At、T1053.003 Cron、T1053.005计划任务、T1053.006 Systemd Timers、T1053.007 Container Orchestration Job 容器编排。

9. T1497 Virtualization/Sandbox Evasion 虚拟化/沙箱规避

恶意软件开发者通常在设计他们的恶意软件时具有反虚拟化或反沙箱的功能,以检测和逃避虚拟化和分析环境,如沙箱。当恶意软件检测到它在虚拟环境中运行时,它可能会在受害者的机器上停止运行(即终止),或避免执行其恶意行为,以使安全研究人员更难了解该恶意软件并制定有效的对策。

T1497虚拟化/沙箱规避有三个子技术,分别为:T1497.001系统检查、T1497.002用户活动检查、T1497.003时间规避。

10. T1018 Remote System Discovery 发现远程系统

攻击者在获得对受害者环境的初始访问后,会寻找远程主机和网络。发现远程主机和网络有可能开辟一个全新的攻击面,可以利用它来实现攻击者的目标。由于先进的网络攻击几乎总是涉及多个主机和网络,远程系统发现也进入了今年十大最普遍的ATT&CK技术名单。

塞讯模拟攻击库已包含以上攻击技术,我们建议企业对于当下主流或是流行的攻击手法提前进行验证,您只需要在塞讯安全度量验证平台选择对应的攻击手法即可验证您的安全防御体系是否能够有效应对!

关注微信公众号塞讯验证添加官方客服,获取完整版报告!

推荐阅读

塞讯验证入选安全牛2023《网络安全优质初创企业HOT50》榜单