Emotet恶意软件在沉寂了三个月后,从本周二上午开始再次发送恶意电子邮件,并感染世界各地的设备。

Emotet是一种臭名昭著的恶意软件,通过含有病毒的Word和Excel的电子邮件传播。当用户打开这些文档并启用时,Emotet DLL将被下载并加载到内存中。一旦Emotet被加载,该恶意软件将潜伏等待来自远程命令和控制服务器的指示。

最终,该恶意软件将窃取受害者的电子邮件和联系人,用于后续的Emotet活动或下载额外的有效载荷,例如Cobalt Strike或其他的恶意软件。

虽然Emotet在过去被认为是分布最广的恶意软件,但它已经逐渐放缓,其最后一次恶意邮件活动还是在2022年11月,而且垃圾邮件也仅仅持续了两个星期。

Emotet在2023年回归

3月7日,网络安全公司Cofense和Emotet追踪小组Cryptolaemus警告说,Emotet僵尸网络再次开始发送恶意电子邮件。

Cofense表示,"我们看到的第一封邮件是在美国东部时间早上7点左右。由于他们需要重建和收集新的证书,目前的恶意邮件的数量还比较低。

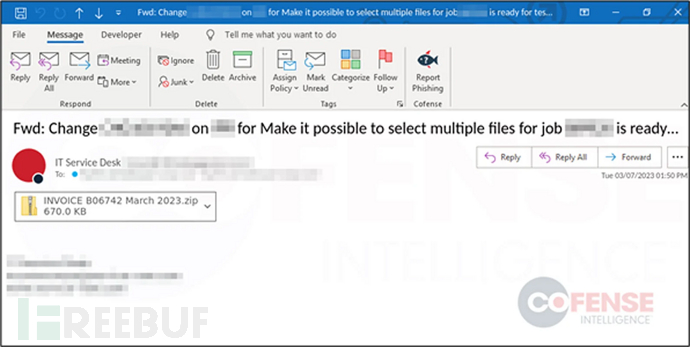

攻击者没有像以前的活动那样使用回复链电子邮件,而是利用冒充是发票的电子邮件,如下图所示。

Emotet 钓鱼邮件

这些电子邮件的附件是ZIP压缩包,其中包含Word文档,大小超过500MB。它们被填充了未使用的数据,以使文件更大,这让查杀软件更难扫描和检测到它们是否是包含病毒的。

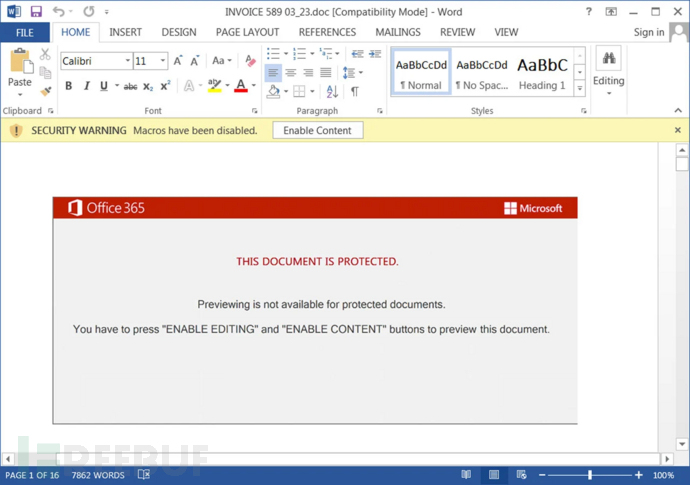

这些Word文档使用Emotet的'红色黎明'文档模板,提示用户启用文档上的内容才能正确看到它。

使用 "红色黎明 "模板的恶意微软Word文档

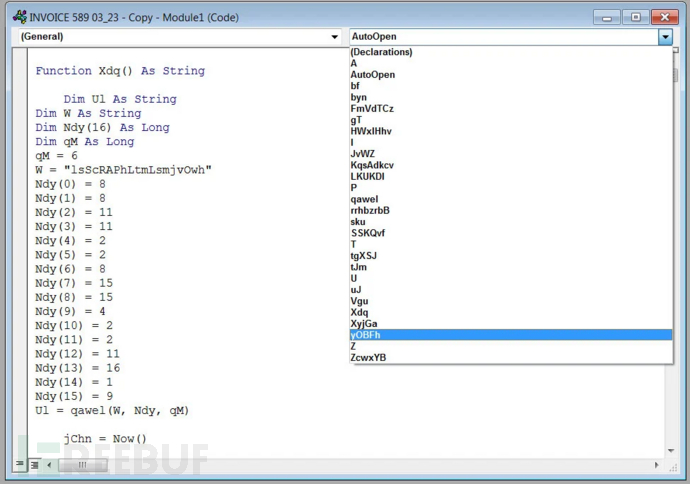

这些文档包含了乱七八糟的宏,会从被攻击的网站上下载Emotet加载器作为DLL,其中很多是被黑的WordPress博客。

Emotet Word文档中混乱的恶意宏程序

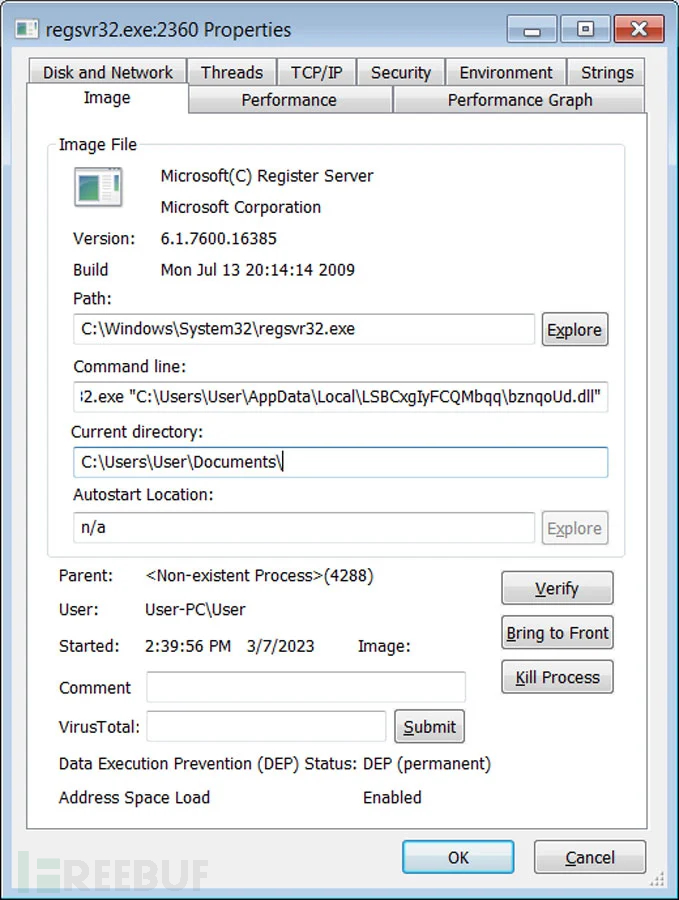

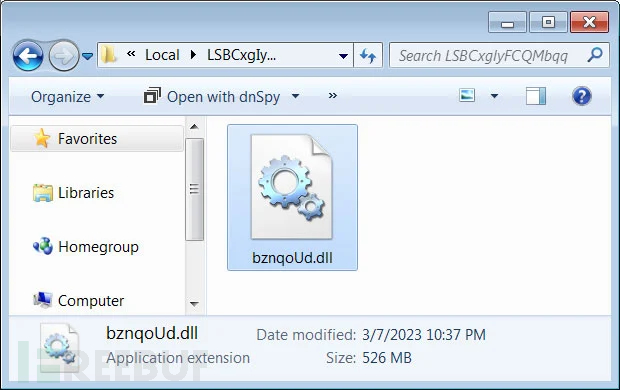

下载后,Emotet会被保存到%LocalAppData%下的一个随机命名的文件夹,并使用regsvr32.exe启动。

由Regsvr32.exe启动的Emotet加载器

与Word文档一样,Emotet DLL也被填充为526MB,以阻碍杀毒软件对恶意软件的检测能力。

这种规避技术目前来看是成功的,正如VirusTotal扫描显示的那样,在64个引擎中,该恶意软件只被一个安全厂商检测到,该厂商只将其检测为 "Malware.SwollenFile"。

大型Emotet DLL以逃避检测

一旦运行,恶意软件将在后台运行,等待命令,这可能会在设备上安装更多的有效载荷。这些有效载荷允许其他攻击者远程访问该设备,然后在被攻击的网络中进一步传播。这些攻击通常会导致数据被盗。

Cofense表示,他们现在还没有看到任何额外的有效载荷被安装,该恶意软件目前还只是在为垃圾邮件活动收集数据。

微软的调整

虽然Emotet正在重建其网络,但随着微软在最近的调整后,目前的方法可能不会有太大成功。

2022年7月,微软终于在从互联网下载的微软Office文档中默认禁用了宏。

由于这一变化,打开Emotet文件的用户将收到一条信息,说明由于文件的来源不受信任,宏程序被禁用。

ANALYGENCE高级漏洞分析师Will Dormann表示,这一变化也影响电子邮件中保存的附件。对于大多数收到Emotet电子邮件的用户来说,这项功能可以有效的保护他们,除非他们执意要打开附件。

由于微软的这一调整导致其他攻击者不再使用Word和Excel文档,而是滥用其他文件格式,如微软OneNote、ISO图像和JS文件。

这一调整也打乱了Emotet的计划,目前Emotet也开始转向不同的附件类型。

参考链接:https://www.bleepingcomputer.com/news/security/emotet-malware-attacks-return-after-three-month-break/