简介

HardBit是一种勒索软件威胁,于2022年10月被首次观察到,其目标是组织勒索加密货币付款以解密其数据。在原版稍做改动的基础上,HardBit版本2.0于2022年底推出。

与其它勒索软件家族不同,HardBit目前似乎没有提供数据泄漏站点,也没有使用双重勒索策略,即受害者被“点名羞辱”,并威胁要公开暴露他们的被盗数据。

虽然被盗数据被出售或发布的威胁仍然存在,但该组织威胁说,如果他们的赎金要求得不到满足,他们将对受害者进行进一步的攻击。

HardBit使用勒索软件威胁中包含的预定义赎金记录,鼓励受害者通过电子邮件或Tox即时消息平台与他们联系。

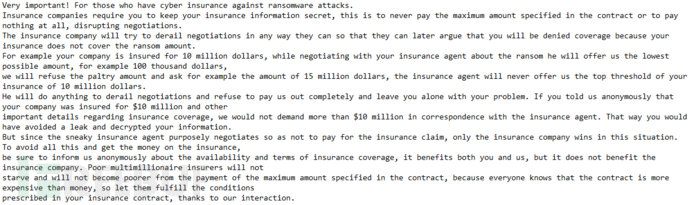

该组织没有在此赎金票据中指定要求的比特币数量,而是寻求与受害者谈判以达成和解。值得注意的是,作为这些谈判的一部分,还鼓励拥有网络保险单的受害者与HardBit分享细节,以便他们的要求可以调整为符合保单的范围(图1)。

图1.HardBit赎金票据

虽然目前尚不清楚 HardBit 如何获得对受害者网络的初始访问权限,但他们很可能正在使用其他勒索软件威胁参与者的类似策略、战术和技术(TTP)。

勒索软件组织通常使用的这些久经考验的TTP包括向毫无戒心的员工传递恶意负载、使用受损凭据(例如在第三方数据泄露中暴露的凭据)以及在更高级的事件中利用暴露主机中的漏洞。

入侵过程概述

入侵受害主机后,将执行HardBit 勒索软件有效负载,并在加密受害者数据之前执行许多步骤来降低主机的安全状况。

收集信息

为了逃避受害者沙盒环境中的分析,HardBit通过基于Web的企业管理和Windows管理规范(WMI)功能收集有关受害者主机的信息。

具体来说,勒索软件收集:

· 已安装硬件的详细信息,包括CPU、磁盘驱动器和图形卡

· 网络适配器设置,包括IP配置和MAC地址

· 系统制造商和来自BIOS的版本

· 受害者用户名和计算机名称

· 时区信息

此外,调用 Win32 API函数 BCryptGetFipsAlgorithmMode来确定是否启用了FIPS140的合规性。

如果启用,Windows 将仅强制使用批准的加密方案,这样做,勒索软件自己的加密方法可能会失败。

图标配置

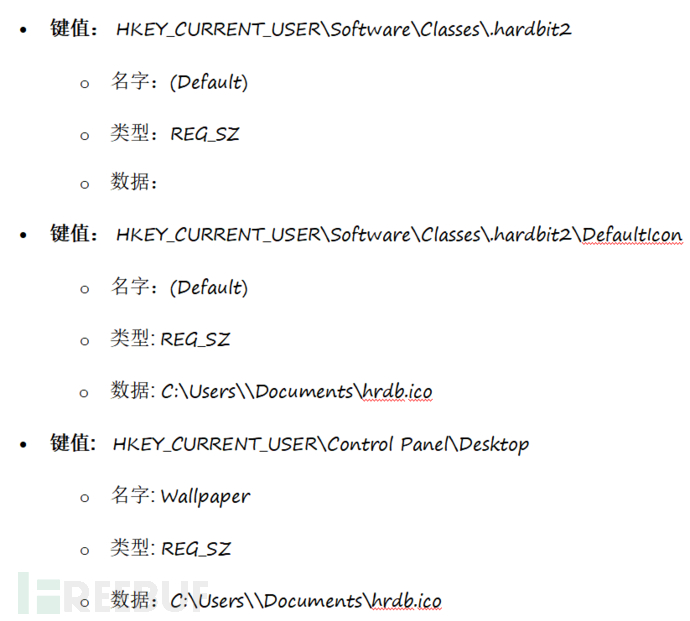

勒索软件有效负载将自定义 HardBit 文件图标(图2)放入受害者的文档文件夹中,该文件夹用于将其品牌添加到所有加密文件:

C:\Users\\Documents\hrdb.ico

MD5: 31c0f6553c9407cc19e596eab41a553e

SHA1: fc20063993ed2baaa24d41ad11c0f258bab5bd7f

SHA256: b565a7b25dc4227872fe972ceee9ff8fce91eb10b373ebc9401f4f32348244ef

图2.HardBit图标

图2.HardBit图标

随后,在 Windows 注册表中注册一个类,以将文件扩展名.hardbit 与此删除的图标相关联:

降低安全状况

作为大多数现代勒索软件威胁的标准做法,HardBit执行许多预加密步骤来降低受害主机的安全状况。

01卷复制服务/备份

为了阻止恢复工作,HardBit使用服务控制管理器删除卷复制服务 (VSS):

cmd.exe /C sc delete VSS

随后,将删除 Windows 备份实用程序目录以及其他卷副本:

cmd.exe /C wbadmin delete catalog -quiet

cmd.exe /C vssadmin delete shadows /all /quiet & wmic shadowcopy delete

值得注意的是,自Windows 10 21H1,Windows Server 21H1和Windows 11发布以来,WMIC工具已经失宠,并被PowerShell取代,以在一定程度上限制其在此类情况下的滥用。

02引导配置

鉴于将许多文件设置为加密后,在重新启动 Windows 时可能会导致错误,所以HardBit将编辑启动配置以启用“忽略任何故障”选项,同时禁用恢复选项:

cmd.exe/C bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

03Windows Defender

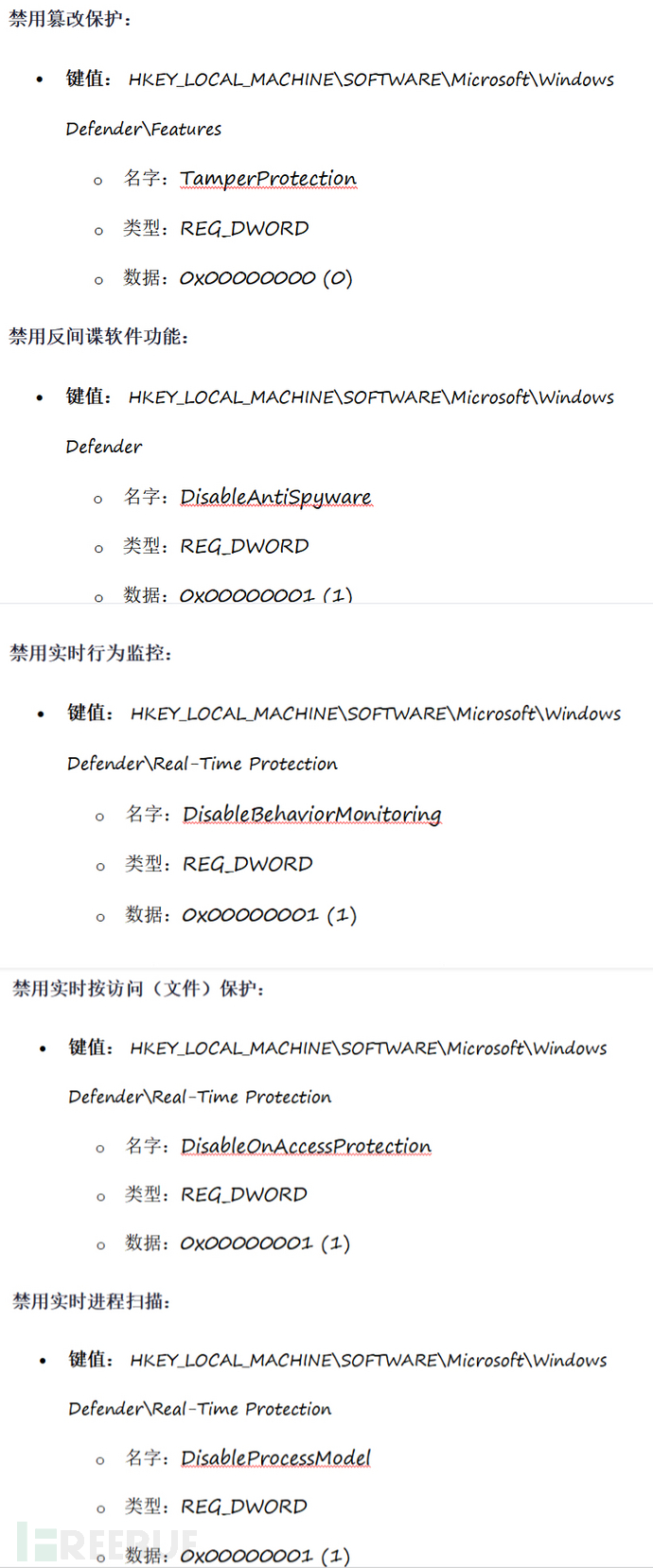

HardBit通过更改一系列Windows注册表,禁用许多Windows Defender的防病毒功能,以防止勒索软件进程的检测和中断:

最后,执行PowerShell cmdlet Get-MpP选项以输出任何已配置的Windows Defender选项:

"powershell" Get-MpPreference -verbose

04服务终止

终止服务是一种常见的勒索软件技术,旨在减少检测和恢复的机会,并确保文件不会被应用程序进程锁定。

HardBit对大约86个服务的列表执行了 Windows net stop 命令,这些服务涵盖了许多常见的应用程序、数据备份/恢复工具和端点安全解决方案:

net.exe stop /y

持久化

为了确保在系统重新启动时自动执行HardBit 勒索软件有效负载,软件会将版本复制到受害者的“启动”文件夹(如果尚不存在):

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\svchost.exe

为了逃避偶然检测,可执行文件名模仿合法的服务主机可执行文件 svchost.exe。

加密阶段

确定受害者计算机上的可用驱动器和卷后,HardBit 勒索软件有效负载将操纵所有目录和文件以查找要加密的数据。

加密后,该文件将使用看似随机的文件名重命名,后跟一个标识符:联系人电子邮件地址和 hardbit2 文件扩展名。例如:

t24rabqh28.[id-0E6CDAEB00103218].[threatactor@example.tld].hardbit2

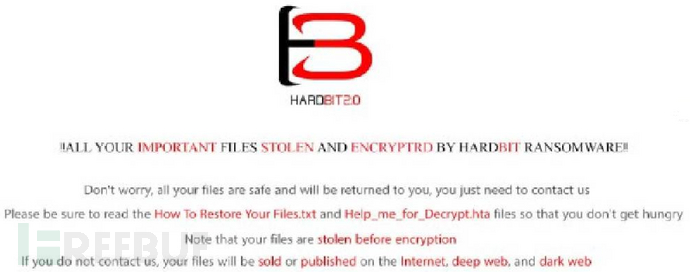

随后,纯文本赎金记录(附录 A)和 HTML 应用程序(HTA)赎金记录(图 3)将被写入驱动器根目录和包含加密文件的所有文件夹:

· 如何恢复文件.txt

· Help_me_for_Decrypt.hta

图3.HardBit HTA 赎金票据

图3.HardBit HTA 赎金票据

加密过程完成后,图像文件(图4)将保存在受害者的桌面上:

C:\Users\\Desktop\HARDBIT.jpg

图4.HardBit图像文件注释

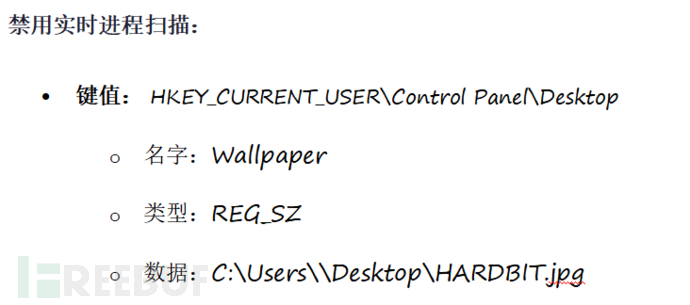

为了确保受害者了解当前情况,系统通过Windows注册表更新将hardbit.jpg图像文件设置为壁纸:

最后,执行 HTA 赎金票据以使用 Microsoft HTA 应用程序显示交互式内容,包括可点击的超链接:

C:\Windows\SysWOW64\mshta.exe "C:\Users\\AppData\Local\Temp\readme-warning.hta"

专家建议

针对HardBit等勒索软件的攻击,防御者需要早检测、早发现、早隔离,及时发现潜在威胁,将其消灭在萌芽状态。