2022年网络安全事件频发,给工业基础设施所有者和运营商带来了诸多问题。然而,幸运的是,我们并未在整个威胁格局中看到任何突发的或灾难性的变化,换句话说,没有一个是难以处理的,尽管媒体为许多事件附上了耸人听闻的标题。

不过,卡巴斯基预测,未来一年的形势可能要复杂得多。在分析2022年的网络安全事件时,我们必须承认,我们已经迈入了一个新时代:工业企业和运营技术(OT)基础设施的威胁格局中最重大的变化,主要由地缘政治趋势和相关的宏观经济因素决定。

网络犯罪分子具有无国界属性;他们也会密切关注全球政治和经济趋势,因为他们想要轻松获利,同时确保自己的人身安全。传统上归咎于各国政府情报机构的APT活动,总是随着外交政策的发展以及国家和政府间集团内部目标的变化而进行。

APT世界的发展

内部和外部的政治变化将为APT活动提供新的方向。

攻击地域的变化

随着现有战术和战略联盟的转变,以及新的战术和战略联盟的出现,攻击地域将不可避免地发生变化。随着联盟的转变,我们看到国家间出现了前所未见的网络安全紧张关系。昨天的盟友可能变成今天的目标。

行业焦点的变化

我们将看到APT活动很快就会改变对特定行业的关注,因为不断变化的地缘政治现实与经济变化密切相关。因此,我们应该很快就会看到针对以下行业的攻击:

农业、化肥、农业机械和食品制造业,这一切都是由于即将到来的粮食危机和不断变化的粮食市场;

物流和运输(包括能源资源的运输),由于全球物流链的不断变化;

能源部门、矿产资源的开采和加工、有色和黑色金属冶金、化学工业、造船、仪器和机床制造,因为这些公司的产品和技术的可用性是单个国家和政治联盟的经济安全基础的一部分;

替代能源领域,特别是在地缘政治议程上的位置;

高科技、制药和医疗设备生产商,因为这些是确保技术独立性不可或缺的部分。

针对传统目标的持续攻击

当然,我们仍然会看到针对传统目标的APT攻击,主要的APT攻击重点包括:

军工企业,随着地缘政治持续紧张,对抗升级到红色警戒状态,军事对抗的可能性越来越大,成为攻击者的主要驱动因素;

政府部门——预计攻击将集中在与经济工业部门增长相关的政府举措和项目的信息收集上;

关键基础设施——攻击的目标是获得立足点以备将来使用,但有时,当特定国家之间的冲突处于激烈状态时,目标甚至可能转变为造成即时和直接的破坏。

威胁形势的其他变化

我们也发现了其他一些重要变化,这些变化势必将对整体威胁形势产生越来越大的影响:

越来越多的黑客关注内部和外部政治议程。这些攻击将获得更多结果,实现从量变到质变的飞跃;

无论是在企业中,还是在技术开发商及供应商中,有意识形态和政治动机的内部人员,以及与犯罪(主要是勒索软件)和APT集团合作的内部人员的风险越来越大;

对关键基础设施的勒索软件攻击将变得更有可能;

由于不同国家执法机构之间的沟通障碍,以及网络安全方面的国际合作陷入停滞,网络犯罪分子将能够自由地攻击“敌对”国家的目标。这适用于所有类型的网络威胁,并将对所有行业的企业和所有类型的OT基础设施造成威胁;

犯罪凭证收集活动将增加,以响应对企业系统初始访问日益增长的需求。

地缘政治起伏带来的风险因素

当前的形势迫使工业组织做出一个极其复杂的选择——他们应该使用哪些产品和来自哪个供应商的产品,以及为什么。

一方面,我们看到产品和服务(包括OEM)供应链中的信任关系缺失,这反过来将增加使用许多公司惯用产品的风险:

当供应商结束对产品的支持或离开市场时,部署安全更新将变得更加困难;

这同样适用于由于安全供应商离开市场而停止定期更新时,安全解决方案质量下降的情况;

不能完全排除通过政治压力将一些小市场主体的产品、技术和服务武器化的可能性。然而,当涉及到全球市场领导者和享有盛名的供应商时,这种可能性是极小的,甚至是不可能的。

另一方面,寻找替代解决方案可能是极其复杂的。本地供应商的产品,其安全开发文化通常明显低于全球领先企业,很可能存在简单的安全错误和零日漏洞,使它们很容易沦为网络犯罪分子和黑客的目标。

除此之外,还需要考虑一些影响每个人的风险因素:

威胁检测的质量下降,因为信息系统(IS)开发商失去了一些市场,导致流失部分合格的IS专家。对于所有面临政治压力的安全供应商来说,这是一个真正的风险因素;

位于新“铁幕/无形屏障”两端甚至同一端的IS开发商和研究人员之间的沟通中断(由于当地市场的竞争加剧),无疑将降低目前正在开发的安全解决方案的检测率;

CTI质量下降:毫无根据的出于政治动机的网络威胁归因,夸大的威胁,由于政治压力和试图利用政府的政治叙事来赚取额外的利润而降低陈述的有效性标准;

政府试图整合有关事件、威胁和漏洞的信息,并限制对这些信息的获取,这削弱了整体意识,因为信息有时可能在没有充分理由的情况下被保密。同时,这会增加机密数据泄露的风险(例如,在国家漏洞数据库中错误发布的RCE的PoC)。这一问题可以通过在公共部门建立广泛的网络安全能力来解决,以确保敏感的网络安全信息的负责任的处理和高效协调的漏洞披露能够得到保证;

由于政府在工业企业运营中的作用越来越大,包括与政府云和服务的连接,有时这可能比一些最好的私人云和服务的保护程度更低,因此存在额外的IS风险;

额外的技术风险因素

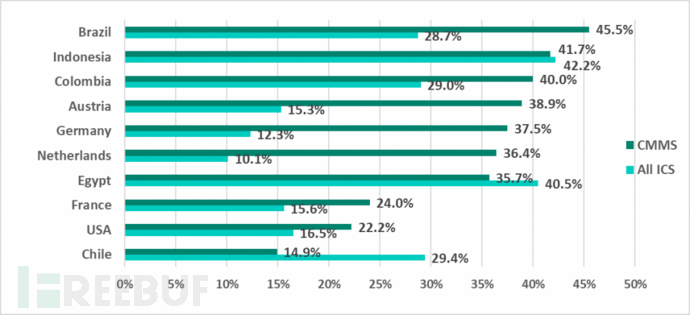

竞争更高效率的数字化。工业物联网(IIoT)和SmartXXX(包括预测性维护系统和数字孪生技术)导致攻击面大大增加。CMMS(计算机化维护管理系统)上的攻击统计数据证实了这一点。

2022年H1 CMMS遇袭百分比排名前10的国家:

一方面,不断上涨的能源运营商价格和由此导致的硬件价格上涨,将迫使许多企业放弃部署本地基础设施的计划,转而支持来自第三方供应商的云服务(这增加了IS风险)。此外,这将对分配给IT/OT安全的预算产生负面影响。

各种无人驾驶车辆和装置(卡车、无人机、农业设备等)的部署,可以被滥用为攻击目标或工具。

未来攻击中最值得注意的技术和战术

不要沉迷于任何关于最先进的攻击者所使用的战术和技术的幻想中,例如与领先国家的情报机构相关联的APT活动。也不要过度关注那些最不合格的威胁行为者所使用的战术和技术,因为他们不太可能想出有趣的或新的东西,而且大多数组织已经部署的安全解决方案可以有效地阻止他们的攻击。

让我们把注意力集中在中间部分——即更活跃的APT组织使用的技术和战术,其活动通常被归结为符合中东和远东国家的利益,也被更先进的网络犯罪分子使用,如勒索软件组织。

根据对此类攻击和相关事件的调查经验,我们认为ICS网络安全专家需要关注以下战术和技术:

在合法网站上嵌入钓鱼网页和脚本;

使用木马化的“破解”发行包、“补丁”以及常用和专业软件的密钥生成器(这将受到许可成本上升和供应商因政治压力而离开某些市场等因素的激化);

钓鱼邮件涉及的时事主题极具戏剧性,包括政治性的事件;

以前针对相关组织或合作伙伴的攻击中窃取的文件将被用作钓鱼邮件的诱饵;

通过被破坏的邮箱将钓鱼邮件伪装成合法的工作信函进行分发;

Nday漏洞——关闭这些漏洞的速度会更慢,因为一些解决方案的安全更新将变得更难以访问。

利用愚蠢的配置错误(如未能更改默认密码)和“新”供应商产品的零日漏洞,包括本地产品。这类产品的大规模推出是不可避免的,尽管人们严重怀疑开发人员的安全成熟度。例如,“在密码字段中输入密码xyz”这样的建议可以在许多小型“本地”供应商产品的安装说明和用户手册中找到。此外,很少能在这些供应商的网站上找到关于从通用组件和OEM技术继承的漏洞的信息。

利用“本地”服务提供商和政府信息系统的云服务中的固有安全缺陷;

利用安全解决方案中的配置错误。这包括在不输入管理员密码的情况下禁用防病毒产品的可能性(如果攻击者可以轻松禁用防病毒,那么防病毒几乎是无用的)。另一个例子是IS解决方案的集中管理系统的安全性较弱。在这种情况下,IS解决方案不仅容易被绕过,而且还可以被用来横向移动,例如,传递恶意软件或获得对“隔离”网段的访问权限,并绕过访问控制规则;

使用流行的云服务作为CnC/C2——即使在攻击被识别后,受害者可能仍然无法阻止它,因为重要的业务流程可能依赖于云;

利用合法软件的漏洞,例如,使用DLL劫持和BYOVD(自带漏洞的驱动程序)来绕过终端安全解决方案;

通过可移动媒体传播恶意软件,以攻克气隙系统。

原文链接:

https://securelist.com/ics-cyberthreats-in-2023/108011/