Bleeping Computer 网站披露,OpenSSL 修补了其用于加密通信通道和 HTTPS 连接的开源密码库中两个高危漏洞。漏洞分别追踪为 CVE-2022-3602 和 CVE-2022-3786,主要影响 OpenSSL 3.0.0 及更高版本,现已在 OpenSSL 3.0.7 中得到解决。

据悉,CVE-2022-3602 是一个任意 4 字节堆栈缓冲区溢出漏洞,可能导致拒绝服务或远程代码执行。CVE-2022-3786 可以被攻击者通过恶意电子邮件地址利用,通过缓冲区溢出触发拒绝服务状态。

OpenSSL 团队表示,虽然目前没有证据表明这两个漏洞已经被利用,但鉴于其具有很高的危险性,希望受影响用户尽快安装更新升级补丁,以免遭受网络威胁。此外,OpenSSL 还提供了一些其它缓解措施,例如直到应用新补丁前,要求操作 TLS 服务器的管理员禁用 TLS 客户端认证。

CVE-2022-3602 漏洞危险指数下降

值得一提的是,OpenSSL 最初发布的漏洞警告促使了管理员立即采取行动缓解漏洞,但之后鉴于 CVE-2022-3602 已被降级为高度严重,况且它只影响 OpenSSL 3.0 及更高版本,另外与 OpenSSL 密码库早期版本相比,最近发布的版本也尚未大量部署到生产中使用的软件上,因此造成的实际影响可能很有限,

尽管一些安全专家和供应商将此漏洞的危险性等同于 Apache Log4J 日志库中的 Log4Shell 漏洞,但在Censys 在线发现的 1793000 多个主机中,只有大约 7000个暴露在互联网上的系统正在运行易受攻击的OpenSSL 版本,Shodan 也列出了大约 16000 个可公开访问的 OpenSSL 实例。

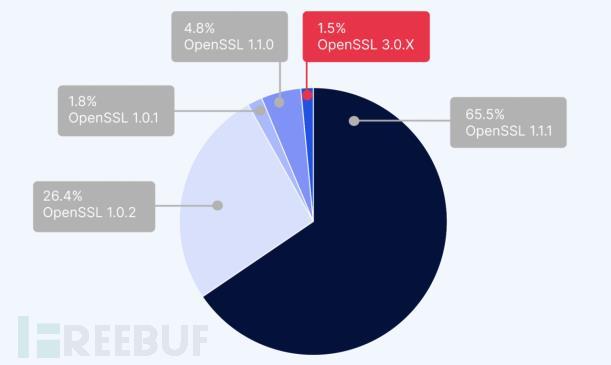

此外,云安全公司 Wiz.io 也表示,在分析了主要云环境(AWS、GCP、Azure、OCI和阿里巴巴云)中的部署后,发现只有 1.5% 的 OpenSSL 实例受到这一安全漏洞的影响。

流行 CSP 中存在漏洞的 OpenSSL 实例

最新的 OpenSSL 版本包含在多个流行的 Linux 发行版中,其中 Redhat Enterprise Linux 9、Ubuntu 22.04+、CentOS Stream9、Kali 2022.3、Debian 12 和 Fedora 36 被网络安全公司 Akamai标记为有漏洞,荷兰国家网络安全中心目前也正在确认一份受 CVE-2022-3602 漏洞影响的软件产品清单。

参考文章:

https://www.bleepingcomputer.com/news/security/openssl-fixes-two-high-severity-vulnerabilities-what-you-need-to-know/