研究人员透露,Fodcha分布式拒绝服务(DDoS)僵尸网络背后的威胁者以新功能重新出现。

研究人员透露,Fodcha分布式拒绝服务(DDoS)僵尸网络背后的威胁者以新功能重新出现。

根据奇虎360网络安全研究实验室在上周发表的一份报告中说,新的功能包括对其通信协议的修改和勒索加密货币付款以换取停止对目标的DDoS攻击的能力。

Fodcha在今年4月初首次曝光,该恶意软件通过安卓和物联网设备的已知漏洞以及薄弱的Telnet或SSH密码进行传播。

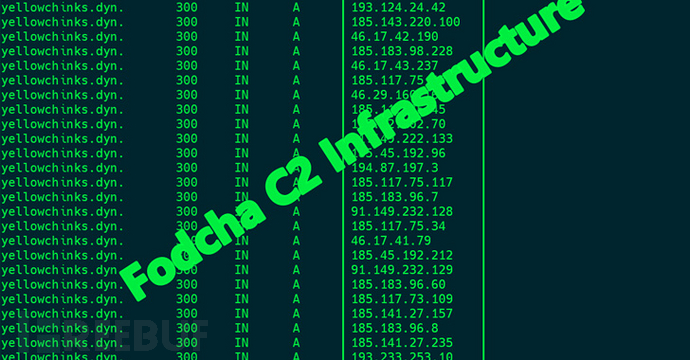

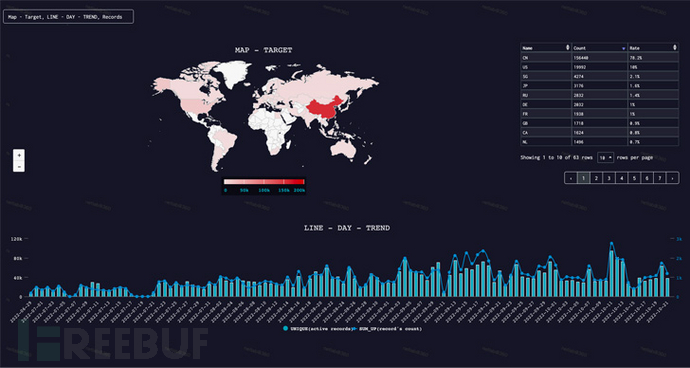

目前,Fodcha已经演变成一个大规模的僵尸网络,拥有超过6万个活跃节点、40个命令和控制(C2)域,可以 "轻松产生超过1 Tbps的流量"。

据说活动高峰发生在2022年10月11日,当时该恶意软件在一天内针对1396台设备。

自2022年6月底以来,该僵尸网络挑出的首要国家包括中国、美国、新加坡、日本、俄罗斯、德国、法国、英国、加拿大和荷兰。

目标范围从医疗机构和执法机构到知名的云服务商,他们被攻击的流量超过1 Tbps。

Fodcha的演变还伴随着新的隐蔽功能,这些功能可以加密与 C2 服务器的通信并嵌入赎金要求,使其成为更强大的威胁。

Fodcha重用了大量Mirai的攻击代码,并支持总共17种攻击方法。

这些发现是在Lumen Black Lotus实验室的一项新研究中指出,无连接轻量级目录访问协议(CLDAP)被日益滥用,以放大DDoS攻击的规模。

为此,已经发现了多达12142个开放的CLDAP反射器,其中大部分分布在美国和巴西,其次是德国、印度和墨西哥。

在一个实例中了解到,与北美一家未命名的区域零售企业相关的 CLDAP 服务将“有问题的流量”引导至广泛的目标超过 9 个月,发出高达 7.8 Gbps 的 CLDAP 流量。

参考文章:https://thehackernews.com/2022/10/fodcha-ddos-botnet-resurfaces-with-new.html